Se cacher et effacer ses traces

Utiliser la virtualisation

1. Hyper-V sur Windows 8 et les versions supérieures

Si votre système d’exploitation est Windows 8 Pro et que votre processeur offre les fonctionnalités de virtualisation, vous pourrez alors installer Hyper-V sur votre machine. Hyper-V vous permettra de créer un PC complet, où vous serez le seul administrateur. Vous pourrez y cacher des applications et de faux sites, et l’utiliser quasiment sans restrictions.

a. Installer Hyper-V

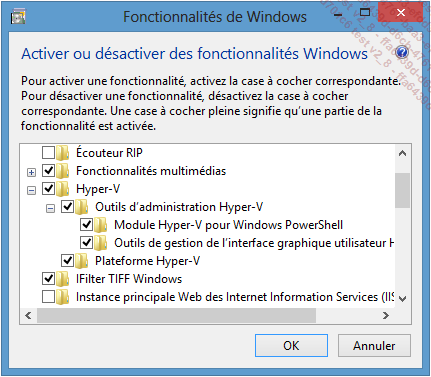

Pour installer Hyper-V, vous pouvez utiliser le Panneau de configuration - Programmes - Activer ou désactiver des fonctionnalités Windows.

Vous pouvez aussi l’installer depuis une ligne de commande PowerShell :

Enable-WindowsOptionalFeature -FeatureName Microsoft-Hyper-V -All -Online

b. Configurer Hyper-V

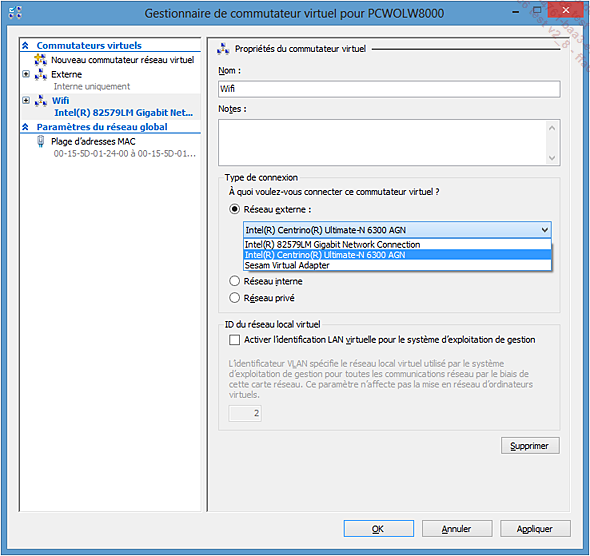

La configuration de Hyper-V n’est pas difficile : il suffit de créer un switch connecté à chaque carte réseau pour ensuite pouvoir choisir par où le trafic réseau va entrer et sortir, sur votre machine virtuelle.

Ouvrez la console de gestion de Hyper-V et cliquez sur le nom de votre machine. Allez dans le menu Action - Gestionnaire de commutateur virtuel, puis créez un commutateur virtuel de type externe.

Créez un commutateur virtuel de type externe pour chaque carte réseau installée sur votre machine. Puis créez un commutateur virtuel de type privé qui vous servira à cacher la machine du réseau, le temps de faire vos premiers tests.

c. Créer une machine virtuelle

Une fois le réseau configuré, vous n’avez plus qu’à créer une nouvelle machine virtuelle.

Ouvrez la console de gestion de Hyper-V, puis allez dans le menu Action - Nouveau - Ordinateur virtuel.

Donnez un nom et choisissez éventuellement un autre emplacement pour votre machine virtuelle.

Attribuez à la future machine de la mémoire, au minimum 512 Mo pour Windows 7.

Choisissez un des commutateurs créés précédemment. Si vous n’avez pas besoin de réseau lors de l’installation, prenez le commutateur privé pour l’instant.

Donnez le nom et l’espace maximum du disque dur du futur ordinateur virtuel.

Lors de la création d’un disque virtuel en même temps que la machine, celui-ci...

Utiliser le compte système

Nous avons montré, plus haut dans cet ouvrage, comment utiliser le compte système pour démarrer des applications sur un serveur local ou distant via le bureau à distance.

1. Utiliser le compte système directement

Quand vous vous connectez de cette manière à une machine, tout ce qui est enregistré par un outil de surveillance ou simplement par les journaux de Windows, est marqué modifié, supprimé ou ajouté par SYSTEM. Il sera donc très difficile pour un administrateur de savoir qui a modifié les informations sur le serveur.

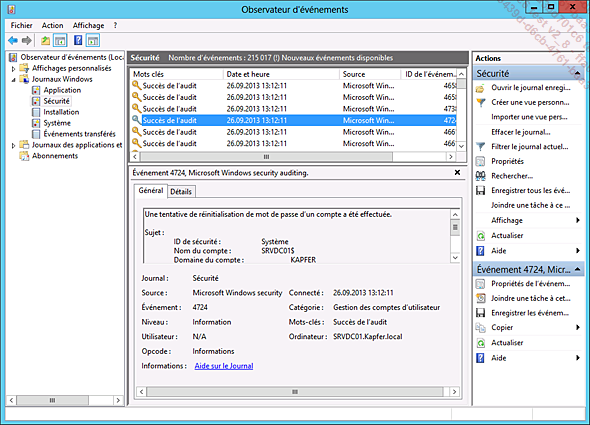

L’exemple suivant le démontre lors de la modification du mot de passe d’un compte d’utilisateur sur un contrôleur de domaine :

Le log donne comme utilisateur source du changement système comme attendu. La seule chance d’un administrateur de pouvoir retrouver qui a fait cela, c’est en épluchant le log du pare-feu local s’il n’est pas désactivé ou du pare-feu séparant le réseau utilisateur du réseau serveur s’il existe.

2. Utiliser le compte système indirectement

L’utilisation du compte particulier SYSTEM sur un contrôleur de domaine permet de créer un utilisateur dans Active Directory. Un compte ainsi créé peut servir pour effectuer tous les changements. Vous allez pouvoir...

Effacer les journaux

Les journaux contiennent généralement les informations permettant à un administrateur de vous retrouver. Il faut dans votre intérêt les supprimer ou les modifier.

Lorsqu’un utilisateur se connecte sur une application, tout un ensemble d’acteurs peuvent intervenir pour créer la connexion, pour l’authentifier, pour garantir la sécurité ou encore pour stocker l’information. Tous ces composants peuvent enregistrer des informations sur les transactions comme la source, la destination ou encore le contenu. Il faut dans votre cas en faire la liste et essayer de ne laisser que des informations difficiles à remonter.

Se connecter sur un système pour effacer ses traces peut créer de nouvelles traces qui peuvent dans certains cas être plus faciles à suivre, alors réfléchissez bien avant de vous connecter et de tout effacer.

Windows garde trace de certaines modifications du système lors de la modification ou de l’ajout d’une application, pour autant que l’application soit compatible. L’administrateur peut lui aussi choisir de surveiller des clés de registre, des fichiers ou des objets Active Directory à l’aide de la fonction d’audit de sécurité. Cette fonction peut inscrire les tentatives d’accès réussies ou échouées dans le journal de sécurité de la machine où l’audit est activé. Ces journaux sont donc une source intéressante pour lui, pour pouvoir...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations