Qu'est-ce que la sécurité ?

De la sécurité d’hier...

La sécurité a toujours existé. Elle a toujours été au cœur des préoccupations de l’Homme, depuis que les notions de propriété et de valeur (au sens large comme les richesses, l’argent, les documents, les savoirs) existent, qu’elles soient pécuniaires (or, bijoux, trésors, etc.), informatives (courriers...), technologiques (savoir-faire, plans...) ou autres (où trouver de la nourriture).

Les nobles protégeaient leurs valeurs, leurs documents dans des caissettes cachées dans des meubles à double fond, dans des caves aux portes épaisses et gardées par de solides gaillards en armure. Les missives importantes circulaient cryptées et écrites à l’encre sympathique, par exemple. César, en 100 avant J.-C., fut d’ailleurs le premier à protéger de l’information en chiffrant les messages par décalage ou substitution de lettres et regroupement en paquets de cinq lettres.

|

Alphabet classique |

Alphabet "chiffré" par décalage de 3 |

|

A |

D |

|

B |

E |

|

C |

F |

Ce premier chiffrement porte le nom de « FKLII UHGHF HVDU » ou, en décrypté, "Chiffre de César".

Dès lors que les premières monnaies furent battues dans des métaux précieux et chers comme...

... à la sécurité d’aujourd’hui

Ces caissettes, ces écus, ces missives sont aujourd’hui dématérialisés. Les pièces d’or sont devenues des lignes d’écriture dans des tables de bases de données, des suites de 0 et de 1 inscrits quelque part sur des disques durs de serveurs dans des salles machines.

Les nouvelles portes blindées sont les pare-feu, proxy... Mais la problématique reste toujours la même : protéger du larcin, de la malveillance.

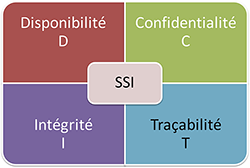

Le langage, le vocabulaire et les outils ont évolué, on ne parle plus de pièces sonnantes et trébuchantes mais d’intégrité (I), de disponibilité (D) et de confidentialité (C) des informations, des ressources numériques.

À ce trio DIC s’ajoute depuis quelques années la traçabilité (T), élément indispensable à la gestion de la sécurité.

On ne parle plus non plus de bandits de grand chemin ni d’attaque de fourgon, mais de cybercriminalité, de hacking, de phishing (ou hameçonnage) ou encore de désinformation.

Les enjeux de la sécurité

Aucun système n’est fiable à 100 %. C’est un fait. De nombreux exemples simples peuvent nous en faire prendre conscience.

Qui n’a jamais, au détour d’un café dans un bar, dans le TGV ou l’avion, parlé un peu trop et un peu trop fort, en prononçant des chiffres ou des noms de dirigeants ou d’entreprises ?

Et à l’inverse, qui n’a jamais entendu ce genre de discussion ?

D’ailleurs, le meilleur moyen de capter de l’information sur une société quelle qu’elle soit n’est-il pas de prendre le premier avion du lundi matin qui fait la liaison avec une usine importante de ladite entreprise et de simplement écouter les cadres et chefs de projets parler business au lounge ou durant le vol. Prenez un verre dans n’importe quel pub aux alentours des Champs-Élysées, ou bien à Cour Saint-Émilion entre 18 h et 20 h, tendez l’oreille et vous aurez des comptes rendus complets sur la semaine écoulée.

Il en va de même pour les poubelles. Elles renferment des informations. Des sociétés se sont spécialisées dans la récupération d’informations jetées dans les conteneurs à ordure. L’information jetée qui vous semble vide de valeur, ou inexploitable peut très facilement...

La sécurité de l’information

Sécuriser une information, c’est travailler et raisonner sur quatre variables :

-

L’intégrité : l’information est précise et exhaustive.

-

La disponibilité : l’information est disponible quand on en a besoin.

-

La confidentialité : l’information est disponible uniquement aux personnes et aux ressources autorisées.

-

La traçabilité : l’information est suivie dans son évolution, son parcours.

La protection d’une information, ou sécurité informatique, est donc le produit de ces quatre composantes.

Une des premières missions du RSSI (Responsable Sécurité du Système Information) va être de maîtriser et de suivre ces quatre indicateurs, sur la partie du SI qui relève de sa responsabilité.

Mais on peut ajouter d’autres clés de contrôle comme :

-

La non-répudiation : l’émetteur d’une information ne peut nier qu’il l’est.

-

La gestion des preuves.

-

Etc.

Pourtant cette approche DICT n’est pas normée. La norme ISO/CEI 27001:2013, relative au système de management de la sécurité, n’impose pas de traçabilité, pourtant indispensable.

Plus la sensibilité et la maturité d’une entreprise sont grandes en matière de sécurité liée...

La boîte à outils sécurité pour les collaborateurs

Sans que cela soit onéreux, il est non seulement facile mais fortement recommandé de former ses collaborateurs à la sécurité et de leur fournir un "kit de sécurité" qui leur apportera le b.a.-ba des bons réflexes à posséder pour protéger son information.

Pour la formation, cela peut être imputé sur le budget formation de l’entreprise, ce qui permet de faire appel à des professionnels de la formation et de réduire le budget du projet sécurité.

Mais le contact humain et l’explication de vive voix restent la meilleure des méthodes et sont tout à fait faisables pour des PME de quelques dizaines à quelques centaines de personnes.

1. Le comportement et l’éducation

L’Homme est le maillon faible. C’est un fait.

Nous connaissons tous les bons gestes à effectuer au quotidien pour mieux vivre, mais nous ne les faisons pas pour beaucoup de bonnes raisons : fatigue, fainéantise, urgence, oubli...

Qui n’a jamais traversé hors des passages piétons ou quand le feu tricolore piéton était rouge, sorti un plat du four avec un torchon et non des gants adaptés à la haute température et s’est au final brûlé. Nous nous sommes tous déjà blessés parce que nous avions pris le tournevis pour ouvrir une boîte de conserve...

Nous avons les outils, le savoir, mais pas le bon comportement.

Mettre en œuvre une protection de l’information efficace, c’est opérer un changement de mentalité, d’habitude, c’est-à-dire de comportement au quotidien.

Il faut être conscient que faire la révolution ou mettre en œuvre trop vite de très grands changements conduit assurément à l’échec.

Nous sommes dans le domaine de l’accompagnement au changement.

Pour que les nouvelles procédures, les nouvelles règles soient suivies et fonctionnent, il faut qu’elles soient comprises et adaptées au contexte.

En effet imposer des règles de sécurité trop contraignantes c’est, de façon indirecte, encourager le collaborateur à les contourner. Pour illustrer ce propos...

Le domaine d’application de la SSI

La sécurité est aujourd’hui au centre de tous les systèmes numériques : financiers, personnels, administratifs, industriels...

Nous avons vu précédemment qu’un système d’information est schématiquement un ensemble de quatre couches :

-

Infrastructure

-

Systèmes

-

Processus

-

Métiers

Cet ensemble est lié par les hommes qui le cimentent. Ils entretiennent cette machinerie numérique.

Attention : la première difficulté de tous les projets sécurité réside dans l’agilité du chef de projet à communiquer dans un langage :

-

Compréhensible par chaque acteur de chacune des quatre couches du SI,

-

Adapté à la position dans l’entreprise de chacun des interlocuteurs.

En d’autres termes, un acteur pris individuellement a sa propre compréhension et sa propre interprétation de ce que le chef de projet va présenter et expliquer.

Son métier - administrateur réseau ou système, responsable qualité, commercial nomade ou opérateur de chaîne de production - agit comme un filtre. La PNL (Programmation Neuro-Linguistique) parle de "la carte du territoire", c’est-à-dire une interprétation de l’information en fonction de son propre environnement.

En effet, on emploie un vocabulaire spécifique et on traite de sujets différemment suivant l’interlocuteur auquel on fait face : un Directeur Général, un directeur de département ou de BU (Business Unit) ou un administrateur système.

Prenons l’exemple d’un projet, a priori juste technique, de déploiement d’un nouvel antivirus sur les postes de travail de l’entreprise. Et mettons-nous dans la peau de différents personnages de l’entreprise.

L’objectif du projet : mettre en œuvre un nouveau système antivirus.

-

Le technicien du service informatique. Son travail consiste à déployer un nouveau logiciel avec lequel il va pouvoir jouer, au sens tester les limitations de l’outil. Lorsqu’un des utilisateurs va venir le voir pour demander des explications, il parlera en langage technique qui ne sera pas compris.

-

Le Directeur Administratif et Financier (DAF), qui est dans les faits un utilisateur bureautique...

Les normes

1. Définition

Il y a beaucoup d’abus de langage sur la définition d’une norme.

Une norme est définie par un organisme reconnu, comme l’ISO : International Standard Organization ou Organisation Internationale de Normalisation (http://www.iso.org/iso/fr/home.htm).

L’ISO produit des normes reconnues internationalement car réfléchies et rédigées par ses membres qui sont des pays, des acteurs privés, publics, etc. Généralement la production d’une norme est le résultat d’un consensus entre tous les membres qui privilégient le bien commun.

Néanmoins, si les normes ISO sont reconnues mondialement, il existe d’autres normes nationales et internationales, dont les représentants sont généralement membres de l’ISO comme le :

-

CEN ou Comité Européen de Normalisation.

-

BSI : British Standards Institution pour le Royaune-Uni.

-

ANSI : American National Standards Institute pour les États-Unis.

-

AFNOR : Association Française de Normalisation pour la France.

Aujourd’hui, les normes de référence pour la sécurité des systèmes d’information sont très certainement celles de la série ISO 27000.

2. Les normes certifiantes en sécurité informatique

La norme la plus connue est certainement l’ISO 27001. Mais elle n’est qu’une partie d’une série de normes dédiées à la sécurité des systèmes d’information.

Si vous pensez qu’ISO 27001 est la réponse à toutes les questions en sécurité des systèmes d’information, vous allez découvrir qu’il y a encore beaucoup de sujets et de normes en cours de réflexion par des comités de travail.

Une idée bien ancrée est qu’ISO 27001 était anciennement appelée ISO 17799, ce qui est faux.

Historiquement, c’est la norme britannique BS7799-1 qui a servi à l’élaboration de la norme ISO 17799:2000, en décembre 2000.

ISO 17799 est un "livre de cuisine", un référentiel de bonnes pratiques organisationnelles, juridiques et sociales dans le domaine de la sécurité des systèmes d’information, la partie...

Les outils méthodologiques

En France, l’ANSSI ou Agence Nationale pour la Sécurité des Systèmes d’Information (http://www.ssi.gouv.fr/), dont une des missions est d’assurer une autorité nationale en termes de sécurité des systèmes d’information, promeut une méthode de gestion du risque EBIOS.

1. EBIOS

EBIOS ou Expression des Besoins et Identification des Objectifs de Sécurité est une boîte à outils conforme aux certifications internationales comme ISO 27005 ou 27001, dont l’objectif est la mise sous contrôle des risques dans les nouvelles technologies.

Autre méthode de gestion des risques réputée et incontournable : MEHARI.

2. MEHARI

Méthodologie de gestion des risques conçue et portée par le CLUSIF (http://www.clusif.asso.fr/) ou Club de la Sécurité de l’Information Français.

3. Les logiciels d’aide à la mise en place des méthodologies sécurité

Il existe des logiciels qui facilitent la mise en œuvre de ces méthodes, comme RISICARE (http://www.risicare.fr/), qui s’intègre parfaitement à la méthode MEHARI ou encore à l’ISO 27001.

Les différentes conformités

1. La conformité réglementaire

Beaucoup de PME, voire de TPE appartiennent à de grands groupes industriels et doivent, à ce titre, présenter une conformité à des exigences sécurité issues de la corporation, du vaisseau mère.

La vérification de cette conformité s’obtient en partie grâce à des outils qui vont scanner et vérifier les ordinateurs à distance. Et à partir des résultats obtenus, générer des tableaux, des graphiques de résultats. Généralement, tout se passe à distance car, dans ce cas précis, il s’agit de vérifier des conformités techniques comme :

-

Le pare-feu est paramétré suivant les recommandations émises.

-

La vérification régulière des mises à jour des logiciels est faite.

-

Etc.

Des indicateurs sont créés et des seuils minimums sont définis pour chacun d’eux. Suivant les résultats, des alertes comme des e-mails ou des textos, sont automatiquement créés et envoyés, quand ils sont dépassés, aux administrateurs système en charge du monitoring.

L’agrégation de ces indicateurs permet de générer des statistiques fines et précises pour une plage d’adresses IP, un site géographique, une zone de responsabilité par exemple. Ainsi, on peut trouver :

-

Le taux de correctifs installés avec succès par usine.

-

Le taux de mise à jour des signatures antivirales pour un pays.

-

Etc.

Mais des indicateurs encore plus précis peuvent être aussi suivis comme :

-

Les droits administrateurs ne sont définis que sur le compte Administrateur et le groupe du même nom.

-

L’utilisateur n’est pas membre du groupe Administrateur.

-

Le service "server" n’est pas démarré (service sous Microsoft Windows qui permet de créer des partages localement).

-

Le pare-feu est démarré.

-

Les numéros de licences installées sont bien ceux de l’entreprise.

-

Les logiciels interdits ne sont pas installés.

-

Etc.

À partir de l’ensemble de ces indicateurs sont générés...

L’organisation des politiques, règles et procédures de sécurité dans l’entreprise

La sécurité informatique est comparable à une assurance. On paie un peu, mais régulièrement, pour, en cas d’incident, perdre moins que ce qu’auraient coûté les dégâts occasionnés avec leur réparation. Malheureusement, celles-ci ne sont ni plébiscités, ni populaires. Elles véhiculent une image de dépenses obligatoires, réglementaires, sans retour sur investissement. Il en est de même pour la sécurité informatique. Tant que l’entreprise n’aura pas subi d’incident et perdu des données importantes, chaque euro dépensé dans la protection de l’information sera considéré comme gaspillé par la direction générale. Et cela, je l’observe très régulièrement en clientèle.

C’est pour changer cette image et mettre en avant la valeur ajoutée issue de ces actions de sécurité que la politique de sécurité informatique doit véhiculer un message d’accompagnement, de prévention, de retour sur investissement, de gain. Et elle doit surtout et avant tout soutenir et accompagner la stratégie de l’entreprise.

Ainsi, une politique sécurité n’est pas qu’un ensemble d’interdictions, un traité de répressions et de frustrations numériques envers les utilisateurs du système d’information.

Elle doit accompagner la croissance et les objectifs de l’entreprise, qu’elle soit grande ou petite, et réduire ses vulnérabilités, ses risques informatiques à un niveau acceptable et maitrisé. Ainsi, il n’est pas possible de "copier/coller" la politique sécurité d’une entreprise à une autre.

Il y a deux étapes préalables à sa rédaction :

-

L’étude de l’existant sur la sécurité informatique déjà en place.

-

La compréhension et la connaissance de la stratégie globale de l’entreprise.

Il est aussi de bon aloi d’être innovant. Mais tout en restant dans la culture d’entreprise existante. Si celle-ci...

Les Procédures Techniques de Réalisation (PTR)

Les Procédures Techniques de Réalisation (PTR) présentent les interactions interservices ou départements des opérations à réaliser pour être conforme aux règles issues des PTH.

Évidemment, suivant le domaine, les PTR peuvent être communes à plusieurs services ou simplement plusieurs acteurs d’un même service.

L’exemple ci-après a pour objectif d’illustrer le travail interdépartements au sein d’une entreprise pour gérer correctement d’un point de vue sécurité l’arrivée d’un collaborateur et mettre en évidence un ensemble de sous-processus à réaliser. Cette PTR cible un objectif de traçabilité.

En effet, l’objectif est d’avoir un ordonnancement des différentes actions à réaliser avec leur responsable de traitement et de mettre en place un historique complet des actions effectuées afin de pouvoir faire une revue en cas d’audit, par exemple (l’outil qui sert à tracer les informations n’apparaît pas dans cette procédure), ce qui, en cas de mobilité interne, permet aux équipes en charge des accès de revoir ces accès, le matériel fourni au collaborateur et d’ajuster ces éléments (en les supprimant...

Les règles, les guides et les procédures

Ce sont les documents les plus opérationnels sur lesquels le responsable sécurité doit travailler. Comme les documents précédents, la politique sécurité et la charte informatique, ces documents ne peuvent pas être rédigés de façon autonome. Ils doivent être créés conjointement avec les experts systèmes informatiques.

Suivant le vocabulaire de l’entreprise, et surtout le glossaire de son système qualité, une règle peut être différente d’un guide et d’une procédure. L’objectif de cette section n’est pas de débattre sur la définition de mots de vocabulaire, mais d’apporter une vue synthétique des informations que l’on doit retrouver dans ces guides, ces règles et procédures.

Nous allons nous appuyer sur les définitions suivantes afin de pouvoir illustrer les différents concepts :

-

Règle : principe de conduite.

-

Guide : ouvrage ou tableau qui donne des informations générales et pratiques, généralement classées.

-

Procédure : ensemble de directives qui décrivent une suite d’actions à exécuter.

1. Les règles

Les règles sont des principes de conduite.

Au même titre que des règles de politesse ou de morale, elles définissent le bon comportement à adopter par un collaborateur en fonction du lieu où il se trouve et de l’évènement auquel il est confronté.

Il ne s’agit donc pas de règles techniques, cela sera traité dans les procédures. Mais plutôt de comportement et de discrétion.

En d’autres termes l’information, qu’elle soit numérique, papier ou orale, reste avec le même besoin de confidentialité voire plus hors de l’entreprise. Ainsi il est bon de rappeler aux collaborateurs de ne pas parler contrats, stratégie, ni de citer de noms dans les lieux publics ou les transports. Ni même de travailler sur des documents classés confidentiels dans le hall d’une gare ou d’un aéroport.

2. Les guides

Les guides sont des ouvrages ou tableaux qui donnent des informations générales et pratiques, généralement...

Conclusion

Nous avons, dans ce chapitre, touché du doigt ce qu’est le métier de RSSI.

Gérer un projet de sécurité informatique en ayant conscience des impacts de celui-ci sur l’organisation sécurité existante permet déjà d’éviter de se retrouver dans des situations inextricables où les solutions retenues seraient en totale contradiction avec les systèmes existants par exemple.

Nous l’avons vu, il est primordial de savoir communiquer avec les bons arguments et le bon discours, mais il est tout aussi important d’utiliser les bons outils au bon moment.

Et c’est ce que nous allons aborder dans les chapitres suivants, en injectant de la méthode et des outils pour réussir à délivrer le résultat souhaité.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations