Supervision à distance

Les méthodes de supervision à distance

Nagios a plusieurs manières pour superviser les hôtes, les ressources et les services qu’ils proposent. Tout dépend de l’architecture de la plateforme de supervision à implémenter.

Deux modes de contrôle sont utilisés par Nagios pour superviser les machines : mode passif et mode actif.

Avec le mode passif, l’hôte doit fournir et envoyer l’information à Nagios en cas d’un évènement particulier.

Par contre avec le mode actif, Nagios a l’initiative d’interroger la machine pour avoir l’information. Dans ce cas, Nagios doit exécuter le plugin pour communiquer avec la machine. Il y a deux manières d’exécution :

-

La première consiste à exécuter les plugins localement dans le serveur de supervision de Nagios.

-

La deuxième consiste à exécuter les plugins à distance dans la machine cible.

Le principe de la supervision à distance est semblable à la supervision locale. En fait, des agents SSH (Secure Shell) ou NRPE (Nagios Remote Plugin Executor) vont être installés et utilisés pour lancer les plugins dans la machine distante et renvoyer les résultats au serveur Nagios.

L’intérêt d’utiliser la supervision à distance est de contrôler des ressources particulières...

Supervision avec NRPE

1. Principe de fonctionnement

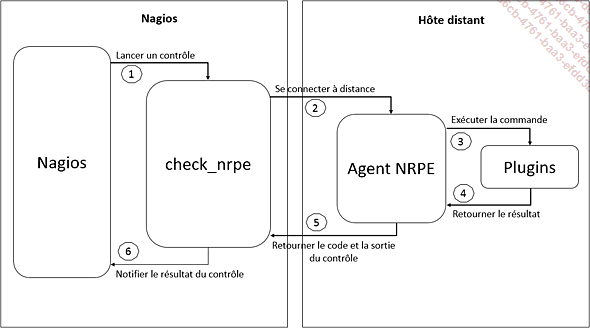

NRPE est l’agent le plus utilisé pour superviser les serveurs Linux mais il peut être utilisé aussi avec les machines Windows. Son principe de fonctionnement ressemble beaucoup à Nagios. Il permet d’exécuter les plugins localement dans la machine distante et de renvoyer le résultat à Nagios.

Nagios fait appel à NRPE en utilisant le plugin check_nrpe pour lancer la commande et exécuter le plugin. À la fin de l’exécution de la commande, NRPE renvoie les informations à check_nrpe. Ces informations correspondent à un code de résultat (0= OK, 1=WARRING, 2=CRITICAL et 3=UNKNOWN) et d’autres informations utiles comme les données de performance.

La communication entre Nagios et le daemon NRPE se fait par le flux SSL et par défaut NRPE utilise le port TCP 5666 pour assurer cette communication.

L’intérêt d’utiliser NRPE par rapport à SSH est de minimiser l’utilisation des ressources sur l’hôte distante et sur le serveur Nagios. Par contre NRPE est moins sécurisé que SSH puisqu’il utilise un mécanisme d’authentification auprès de l’hôte basé sur l’adresse IP ou la plage d’adresses IP du demandeur. Le diagramme suivant résume ce principe de fonctionnement.

2. Installation et configuration

a. Installation

Après avoir compris le principe de fonctionnement de NRPE, il est temps de passer à l’installation sur l’hôte. Nous allons exécuter cette installation dans une machine Linux Ubuntu et une machine Linux CentOS.

Comme Nagios, NRPE qui est développé et maintenu par l’équipe de Nagios, peut être installé avec deux méthodes :

-

La première méthode est d’installer NRPE en utilisant les gestionnaires de paquetages apt-get pour Ubuntu ou yum pour CentOS.

-

La deuxième consiste à télécharger et compiler le fichier source disponible sur le site web Nagios : https://www.nagios.org/downloads/nagios-core-addons/

Il est recommandé d’installer NRPE en utilisant le gestionnaire des paquets apt-get ou yum pour faciliter ensuite la configuration, l’exploitation et la mise à jour.

Dans une machine Linux Ubuntu, les paquets...

Supervision avec SSH

1. Le principe de fonctionnement

Comme nous venons de voir dans la section précédente, l’utilisation de NRPE oblige les administrateurs système à installer un agent sur chaque serveur qu’ils veulent contrôler. Aussi NRPE ne dispose pas d’un moyen d’authentification sécurisé puisque l’authentification est basée sur l’adresse IP ou la plage d’adresses IP du demandeur. Pour s’en passer, les administrateurs peuvent utiliser le protocole SSH qui peut également faire l’affaire de NRPE.

SSH est un protocole de communication sécurisé permettant un échange chiffré et authentifié entre un serveur et un client. Il utilise le port par défaut 22. L’intérêt d’utiliser ce protocole pour la supervision des hôtes est de se débarrasser de l’installation d’un agent puisque SSH est généralement installé par défaut sur les serveurs Linux/Unix et aussi de sécuriser l’échange entre le serveur de supervision Nagios et l’hôte distant.

Nagios propose un plugin nommé check_by_ssh pour exécuter une commande sur un serveur distant en utilisant le protocole SSH. Ce plugin prend en entrée le nom de l’hôte et le nom de la commande à exécuter. Ensuite, il se connecte à l’hôte en utilisant le protocole SSH, lance la commande et retourne à la fois le message et le code de sortie du contrôle effectué sur la machine distante à Nagios. La connexion à travers SSH n’est autorisée qu’après l’authentification auprès du serveur distant. Manuellement, nous pouvons entrer un nom d’utilisateur et un mot de passe pour s’authentifier. Mais, ce n’est pas le cas si l’authentification doit être faite par le serveur Nagios. Pour remédier à ce problème, SSH dispose d’un mécanisme d’authentification par chiffrement asymétrique basé sur des clés publiques et privées que nous allons configurer dans la suite de ce chapitre. De cette façon, Nagios est capable de se connecter automatiquement à des serveurs distants avec SSH sans utiliser un mot de passe. Le diagramme suivant résume...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations