Les différentes menaces possibles

Les failles réseau

Les failles réseau utilisent des faiblesses dans les protocoles réseau et ont des conséquences diverses. Un utilisateur malveillant peut par exemple s’introduire sur votre réseau sans votre accord, intercepter vos données sans que vous vous en rendiez compte ou encore neutraliser un de vos systèmes pendant un laps de temps significatif. Bien que moins exploitées que d’autres failles comme les failles web, elles restent très souvent critiques et peuvent parfois paralyser vos installations.

1. Man in the Middle

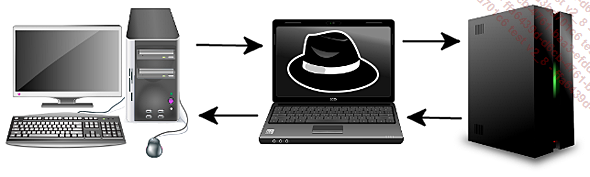

Les techniques dites de Man in the Middle (homme du milieu) exploitent des failles réseau dans le but d’intercepter les communications entre deux systèmes, sans qu’aucun de ces deux systèmes s’en rende compte. Dans la pratique, l’attaquant C vient se placer entre les deux systèmes, en trompant soit un seul système soit les deux, en se faisant passer pour le système B aux yeux du système A, et inversement.

Ces attaques permettent par exemple d’écouter des communications non chiffrées pour en extraire des données sensibles ou encore de modifier à la volée des informations sans que cela soit détecté. Lorsque vous vous connectez à un automate via son interface web par exemple, un attaquant peut vous rediriger vers une page factice ressemblant à...

Les failles applicatives

Les failles applicatives sont toutes les failles qui visent directement vos applications. Lorsqu’elles sont exploitées par un attaquant, et selon leur degré de criticité, elles peuvent conduire à la prise de contrôle totale de votre système.

La technique du buffer overflow est principalement utilisée pour exploiter des failles applicatives. Comme son nom l’indique, un buffer overflow est un dépassement de taille d’un tampon. Pour faire simple, lorsqu’une application écrit des informations en mémoire, un espace mémoire lui est réservé (un tampon), mais lorsque l’application écrit à l’extérieur de ce tampon, elle écrase des données qui peuvent être nécessaires et exploitées par le programme.

Un attaquant peut exploiter une faille de type buffer overflow pour modifier le comportement de l’application, et par exemple prendre le contrôle du système si l’application est exécutée avec des droits administrateur.

Tout comme pour les failles web, la règle d’or lorsque vous créez un programme est de ne pas faire confiance aux entrées utilisateur. Il faut toujours effectuer des vérifications sur les données que vous manipulez et ainsi éviter qu’une trop grosse quantité d’informations...

Les failles physiques

La sécurité physique concerne tous les accès physiques à vos équipements. Vos systèmes ont beau être isolés d’Internet par exemple, cela ne les protège pas totalement des menaces, puisqu’une simple clé USB branchée sur votre poste peut compromettre l’ensemble de votre réseau. Un autre vecteur commun d’infection dans l’industrie est le matériel venant de l’extérieur, par exemple la console de maintenance d’un prestataire, qui lorsqu’elle sera connectée à votre réseau infectera vos systèmes, sans forcément que le prestataire en soit conscient puisque sa console peut avoir été infectée à son insu.

C’est pourquoi il est très important d’avoir une bonne gestion des accès physiques.

Vous pouvez avoir toutes les sécurités informatiques possibles, si l’attaquant peut s’introduire dans vos locaux et avoir un accès direct à la machine qu’il vise, il aura de fortes chances de pouvoir la compromettre.

1. Gestion des accès physiques

Vos postes sensibles ne doivent pas être accessibles par une personne extérieure non autorisée. Il est nécessaire d’avoir un système de gestion d’accès et des identités robuste. Par exemple, vous pouvez...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations