Les techniques de prise d’empreintes

Introduction

Les moteurs de recherche sont un outil puissant pour les pirates, mais également pour ceux voulant se renseigner sur la visibilité de leurs équipements sur le Web.

Via des recherches spécifiques appelées dorks, il peut être aisé par exemple de trouver tous les automates d’une marque X ayant une visibilité directe de leur interface web sur Internet.

Un moteur spécialisé dans le référencement des machines connectées, Shodan, est du véritable pain béni pour ceux voulant chercher des machines faillibles sur Internet. C’est pourquoi il est important d’être capable de maîtriser la visibilité de ses équipements, et aussi de pouvoir vérifier que ce qui est référencé sur ce type de moteur de recherche correspond bien à ce que l’on a décidé de rendre visible et le cas échéant prendre les mesures correctives nécessaires.

Google dorks

1. Qu’est-ce qu’un Google dork ?

Google dork est l’expression employée pour désigner une recherche spécifique sur le moteur de recherche de Google permettant de trouver un certain type de page ou de service.

Il se compose de plusieurs mots-clés précis permettant d’avoir le meilleur résultat possible, en exploitant au mieux les capacités du moteur de recherche.

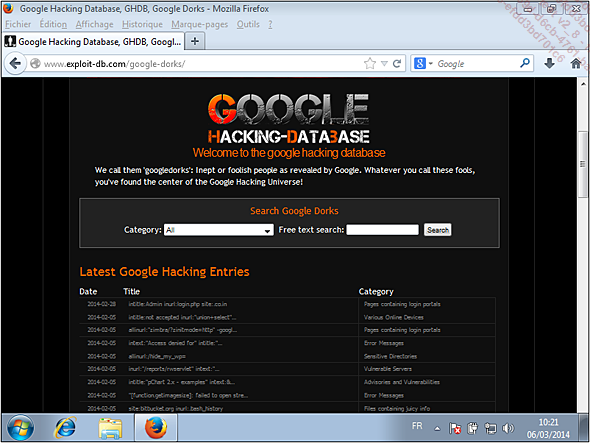

Il existe des bases de Google dorks telles que celle d’Exploit Database, http://www.exploit-db.com/google-dorks/, facilitant la recherche de systèmes vulnérables.

2. Fonctionnement du moteur de recherche de Google

Le moteur de recherche de Google fonctionne de la manière suivante :

-

Des robots parcourent le Web en continu.

Ces robots parcourent les pages et suivent tous les liens qu’ils y rencontrent, tout en suivant les directives du fichier robots.txt qui, s’il est présent, doit être à l’adresse votresite.com/robots.txt pour être pris en compte.

Plus d’informations sur le fichier robots.txt dans la section Contrôler la visibilité des équipements.

-

Un algorithme gère l’indexation des pages et de leurs informations.

Google fonctionne avec un système de points : le pagerank. Plus une page aura un score élevé, plus elle aura de chances d’apparaître dans les premiers résultats lors d’une recherche.

Les techniques qui visent à obtenir le meilleur score possible sont un domaine à part entière, la SEO (Search Engine Optimization ou optimisation pour les moteurs de recherche).

-

Une interface permet de faire des recherches dans les pages indexées.

C’est la partie connue de tous, le site web www.google.com.

En exploitant les mots-clés que vous lui fournissez, Google est capable de parcourir ses pages indexées dans le but de vous donner les résultats qui lui semblent les meilleurs.

Il faut savoir que de plus en plus d’intelligence...

Shodan

1. Fonctionnement de Shodan

Shodan est un moteur de recherche d’objets connectés à Internet créé en 2009.

Cet outil collecte des informations sur tous les équipements ayant une IP sur Internet, des routeurs aux automates industriels ou encore des caméras de vidéosurveillance.

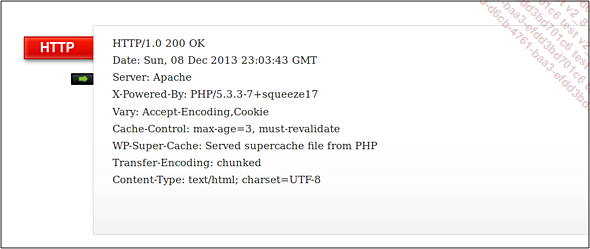

Les informations relevées par Shodan sont des informations publiques renvoyées par les différents systèmes à leurs clients lorsqu’ils tentent de s’y connecter, par exemple la version de leur logiciel interne ou la date du jour. Ces informations sont appelées des bannières.

Shodan propose parmi ses fonctionnalités premium (payant) la possibilité d’utiliser une API en Python, Ruby ou NodeJS qui permet d’automatiser les recherches et la collecte de résultats sur le moteur de recherche. Il est même possible via un abonnement mensuel d’accéder en temps réel aux nouvelles informations collectées par les robots de Shodan.

2. Informations prélevées par Shodan

Pour chaque adresse IP scannée par les robots de Shodan, une certaine quantité d’informations est prélevée. Ce sont ces informations qui permettent de qualifier chaque système ou réseau distant.

En toute logique, l’information principale est l’adresse IP du système distant. À partir...

Contrôler la visibilité des équipements

1. Limiter l’accessibilité

La première des recommandations est de limiter l’accessibilité depuis le Web de vos équipements. Bien que cela pourrait vous sembler bien plus pratique d’avoir tout accessible depuis Internet, pour par exemple maintenir vos installations SCADA à distance, il faut garder à l’esprit que plus un équipement est facilement accessible depuis le monde extérieur, plus il est exposé à ses menaces. Votre matériel a beau être protégé par l’identification obligatoire de l’utilisateur, vous n’êtes jamais à l’abri d’une faille dite 0-day, c’est-à-dire une nouvelle faille exploitée par les pirates, non patchée, qui pourrait leur permettre de prendre le contrôle de vos installations.

Une solution plus sécurisée pour accéder à vos équipements à distance si cela est vraiment nécessaire pourrait être de forcer le passage par un VPN (Virtual Private Network, ou réseau privé virtuel), qui permet aux utilisateurs auxquels vous donnez un accès de se connecter de manière sécurisée à votre réseau local pour ensuite pouvoir se connecter comme s’ils étaient directement sur votre réseau LAN. Cette...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations