Configuration de clients LDAP

Introduction

Ce chapitre sera consacré à la configuration de différents clients LDAP recensés lors du chapitre Planification de l’intégration d’un annuaire LDAP. Il y sera présenté un panel complet allant des systèmes d’exploitation aux applications, tout en passant par des équipements réseau.

Prérequis

Avant d’envisager l’installation d’un client LDAP, il faut s’assurer de posséder les informations suivantes :

-

Détenir le nom des serveurs LDAP ou bien leurs adresses IP et ports d’écoute TCP du service.

-

Puis effectuer un test réseau par le biais de la commande telnet : telnet « ldap_server » 636

-

Pour LDAPS : disposer du certificat "RootCA", en d’autres termes, le certificat de l’autorité de certification qui a émis le certificat du ou des serveurs LDAP.

-

Le BaseDN, c’est-à-dire la base de recherche des informations que va exploiter le client LDAP.

-

Un utilisateur de liaison (BindUser) et son mot de passe autorisé à accéder à l’annuaire LDAP.

Si le client LDAP possède des outils LDAP tels que la commande ldapsearch, alors ne pas hésiter à l’utiliser avant de se lancer dans la configuration du client. Ainsi, en cas de problème de configuration cela permettra d’écarter les causes liées aux informations ci-dessus.

Les systèmes d’exploitation

Les serveurs Windows sont de base configurés pour utiliser un annuaire Active Directory, et il est donc difficile de les raccorder à un serveur LDAP. Cependant, des solutions existent pour cela (ex. Samba, pGina) si cela s’avérait nécessaire.

Les serveurs Unix/Linux n’ont pas de client LDAP installé par défaut. Cependant, de nos jours, chaque distribution ou version peut disposer des packages d’installation nécessaires auprès de leurs serveurs de dépôts afin de pouvoir bénéficier de l’authentification LDAP.

Ci-après, deux exemples de configuration : pour un serveur Linux et pour un serveur Unix (AIX).

1. Les serveurs Linux Red Hat (cas d’un RHEL6)

a. Installation des packages

Pour installer le client LDAP OpenLDAP sur un serveur Red Hat et bénéficier du service "sssd", il faudra au préalable disposer de la liste de paquetages suivante :

-

openldap.x86_64

-

openldap-clients.x86_64

-

sssd-ldap.x86_64

-

sssd-client.x86_64

-

sssd-proxy.x86_64

-

sssd.x86_64

-

sssd-common.x86_64

-

sssd-tools

-

authconfig

-

authconfig-gtk

Sur un système utilisant les paquetages .rpm, toujours privilégier l’installation par la commande YUM pour ainsi bénéficier de son service de résolution des dépendances.

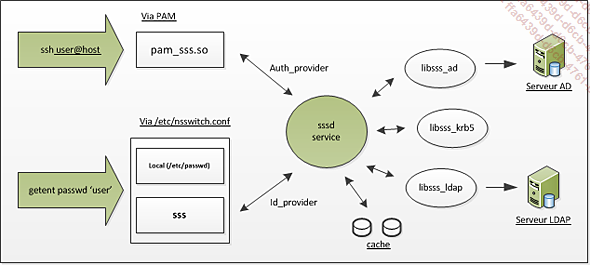

Le service "sssd" est apparu avec la version 6 de Red Hat et permet en fait de centraliser toutes les méthodes d’authentification dont le système peut avoir besoin (annuaire LDAP ou AD) et de s’interfaçer avec différents programmes ou applications ayant besoin de valider une authentification (su, ssh, login, etc.) via les mécanismes PAM ou le fichier de configuration /etc/nsswitch.conf. Il assure donc le rôle de fournisseur d’authentification (Auth_provider), mais aussi celui de fournisseur d’identité (Id_provider). Il possède également un puissant système de cache qui, une fois bien configuré, permet de réduire le nombre de requêtes aux serveurs d’authentification et de faire face à une indisponibilité des serveurs LDAP… ceci afin d’être toujours en mesure de s’authentifier avec son compte utilisateur personnel.

Figure 13-1 - Mécanisme sssd

b. Configuration du service "sssd"...

Les équipements Hardwares

1. Cas d’une interface HP iLO

Les cartes iLO permettent aux administrateurs de se connecter aux serveurs lorsque ceux-ci sont "plantés" et donc injoignables depuis leur système d’exploitation. Cette carte matérielle embarque un programme appelé "logiciel embarqué" ou "firmware", indépendant donc du système d’exploitation, qui permettra d’effectuer des tâches administratives (essentiellement d’arrêt et de redémarrage du serveur) ou bien de visualiser différents états des périphériques du serveur (disque, processeur, mémoire). Ainsi, le firmware iLO peut s’interconnecter à tout type d’annuaire supportant le protocole LDAPv3 comme par exemple Microsoft Active Directory ou bien Novell e-Directory pour l’authentification et l’autorisation des utilisateurs. Par ailleurs, il se connecte aux services d’annuaire en utilisant le protocole de transport sécurisé SSL via le port 636/TCP par défaut du serveur LDAP.

Lorsqu’une carte iLO est connectée à un annuaire, il est toujours possible et recommandé d’utiliser les comptes locaux. En effet, ces derniers pourraient avoir leur utilité en cas de défaillance de l’annuaire.

Rappel : ne jamais oublier d’intégrer une procédure d’urgence de connexion aux équipements et applications au cas où l’annuaire deviendrait indisponible (Emergency procédure).

a. Configuration

Afin de configurer la carte iLO pour l’utilisation de l’annuaire Openldap, il faudra au préalable s’assurer que l’annuaire possède le module memberof. S’il ne s’y trouve pas, alors il faudra le créer.

Exemple

dn: cn=module{0},cn=config

objectClass: olcModuleList

cn: module{0}

olcModuleLoad: {0}syncprov.la

olcModuleLoad: {1}ppolicy.la

olcModuleLoad: {2}back_monitor.la

olcModuleLoad: {3}memberof

olcModulePath: /usr/lib64/openldap

dn: olcOverlay={2}memberof,olcDatabase={1}bdb,cn=config

objectClass: olcMemberOf

objectClass: olcOverlayConfig

olcOverlay: {2}memberof

Ensuite, il faudra créer...

Les applications et utilitaires

1. Cas de l’application de monitoring OP5

De nombreuses applications peuvent également être connectées à un annuaire LDAP permettant ainsi de s’affranchir de l’administration fastidieuse des comptes utilisateurs de l’entreprise. Nous allons prendre le cas d’une application de monitoring OP5 basée sur le monitoring Nagios.

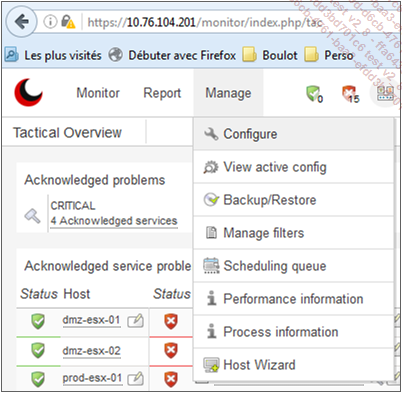

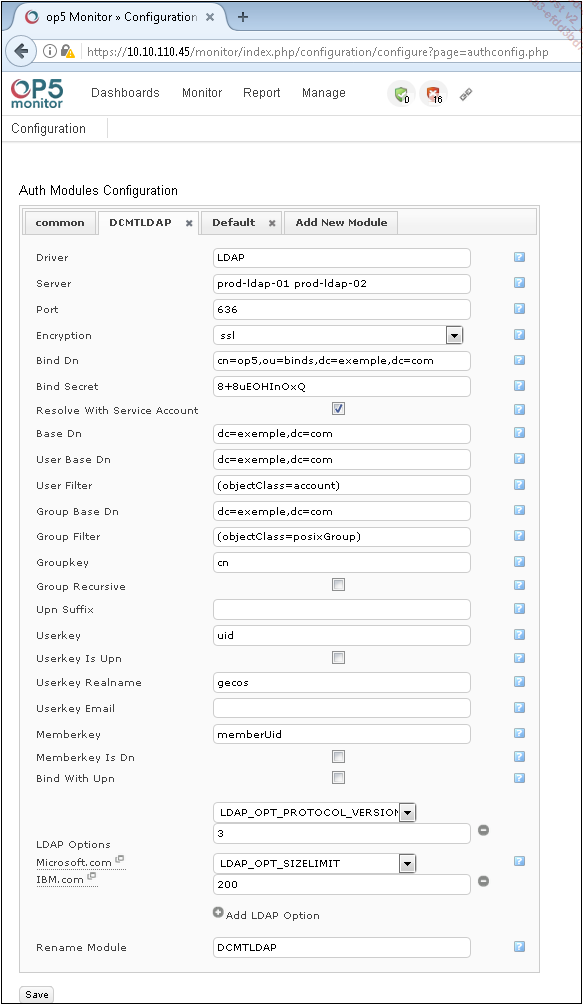

Dans le cas d’OP5, il faut naviguer dans le menu de configuration de l’application en cliquant sur Manage et trouver la section de configuration de l’authentification, menu Configure :

Figure 13-5

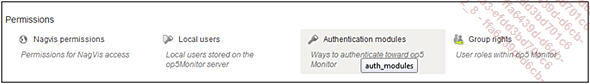

Puis, cliquer sur le bouton auth-module :

Figure 13-6

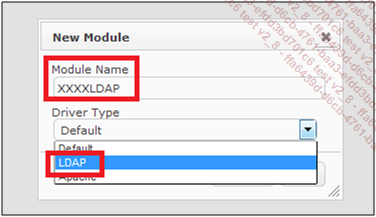

Il faut ensuite lui ajouter un nouveau module en spécifiant l’utilisation du protocole LDAP :

Figure 13-7

Puis une nouvelle boîte de dialogue apparaîtra dans laquelle il faudra remplir les informations habituelles. À noter que les utilisateurs seront récupérés par leur appartenance à la classe d’objet account et l’identifiant utilisé sera leur attribut uid.

Figure 13-8

Lors de la configuration d’une nouvelle application à un annuaire LDAP, il est conseillé de toujours commencer par tester sa configuration en mode non sécurisé car ainsi, en cas de problème, on s’affranchit des problèmes de certificats qui peuvent vraiment être très fastidieux à résoudre.

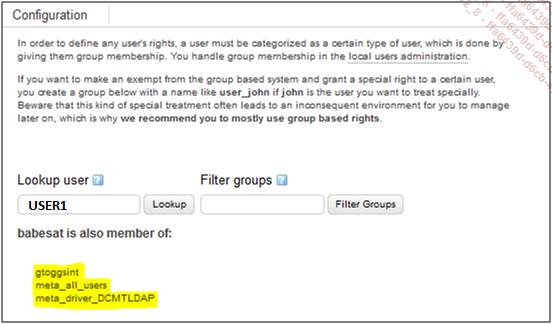

Il faut ensuite tester... Dans le cas de l’application OP5, il faut procéder comme ci-dessous :

Figure 13-9

Si en rentrant un utilisateur LDAP dans la zone de recherche, ses groupes d’appartenance s’affichent, alors cela signifie que la connexion vers l’annuaire LDAP fonctionne parfaitement.

Figure 13-10

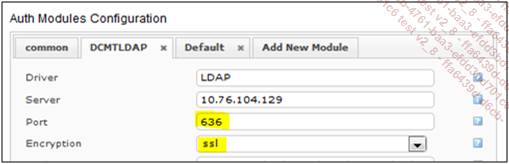

Ceci étant validé, il est possible maintenant de configurer l’accès en LDAPS qui doit toujours être privilégié compte tenu du passage en clair des mots de passe sur le réseau.

Il faut donc reprendre sa configuration pour ainsi changer de port et choisir l’encryption ssl :

Figure 13-11

L’application OP5 se réfère au fichier de configuration /etc/openldap/ldap.conf et à sa directive TLS_CACERTDIR pour trouver les certificats :

TLS_CACERTDIR... Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations