L’autogestion des comptes utilisateurs

Problématique

Un annuaire LDAP permet de centraliser les authentifications des utilisateurs de l’entreprise afin de se connecter aux différents systèmes d’information informatiques de celle-ci, évitant ainsi de lourdes tâches d’administration telles que la création de compte d’utilisateurs sur chacun des serveurs et applications de l’entreprise ou bien le déverrouillage d’une multitude de comptes, etc. Néanmoins, il reste toujours à la charge de l’administrateur système la gestion des comptes sur les annuaires LDAP. En effet, lorsqu’une nouvelle personne rejoint l’entreprise, il faudra toujours un administrateur pour créer le compte dans l’annuaire et le gérer durant tout son cycle de vie... et cela jusqu’à sa suppression (départ de l’entreprise...). Il se peut également que cette activité soit multipliée par autant d’annuaires de nature différente en fonction de la compatibilité des applications. À cette charge de travail s’ajoutent les erreurs d’oubli de suppression, de création ou bien même de validation/autorisation de compte impactant ainsi les performances de l’entreprise (dans le sens où une personne est pénalisée, car elle ne pourra utiliser son compte pour se connecter et ainsi travailler), mais également...

Infrastructure de gestion des identités

1. Fonctionnement général

Une infrastructure de gestion des identités est une structure complexe, car elle se situe au centre de nombreux systèmes d’information. En effet, elle doit s’interfacer entre les employés d’une entreprise désirant se créer un compte pour une application ou un environnement informatique, détenir les informations des managers ou des approuveurs pour l’approbation de création ou de modification de compte et être en mesure de provisionner les différents types d’annuaires LDAP (OpenLDAP et Active Directory entre autres). Elle doit également se lier avec l’annuaire principal de l’entreprise géré par les "ressources humaines" contenant la liste effective et mise à jour quotidiennement des employés de l’entreprise mais aussi être capable d’appliquer une politique de mot de passe à l’ensemble des comptes utilisateurs quel que soit le type d’annuaire et leur permettre de déverrouiller leurs propres comptes.

Par ailleurs, elle sera aussi en mesure de fournir toutes les preuves des actions effectuées sur chacun des comptes des employés de l’entreprise à des fins d’audits de sécurité fréquemment réalisés dans l’environnement professionnel...

Présentation ITIM

Parmi de nombreuses solutions existantes sur le marché se trouve la suite de produits IBM Tivoli Identity Manager qui permet de gérer les identités électroniques des utilisateurs, et leurs droits d’accès aux ressources, d’un bout à l’autre du cycle de vie du compte. Ainsi, ITIM possède toutes les fonctionnalités d’une infrastructure de gestion des identités électroniques.

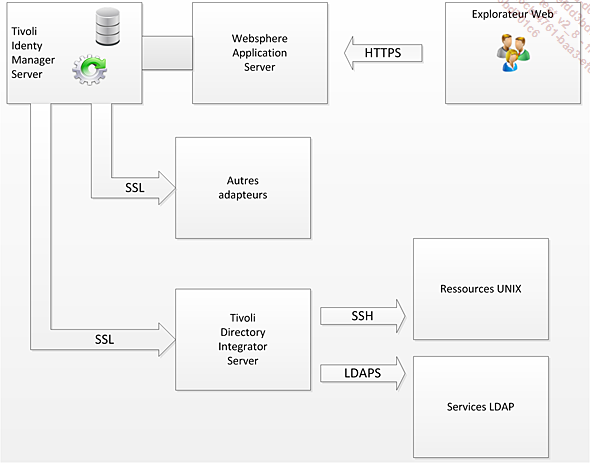

Figure 19-4 : ITIM

La figure 19-4 montre qu’une architecture ITIM est principalement constituée de trois éléments :

-

Websphere Application Server pour la fonction de serveur web qui permet aux utilisateurs d’accéder au service.

-

Tivoli Identy Manager Server pour la fonction de gestion des workflows et du cycle de vie des comptes.

-

Tivoli Directory Integrator qui permet de communiquer et de provisionner les différents annuaires LDAP et autres systèmes d’information.

1. Bannière de connexion

La figure 19-5 montre le portail internet utilisateur de connexion au service ITIM.

Figure 19-5 : Portail internet de connexion

2. Espace de gestion des comptes de l’utilisateur

Une fois connecté, l’utilisateur accédera à son espace de gestion de ses comptes de connexion (figure 19-6). L’écran est divisé en quatre parties :

|

1. |

L’écran du haut Action Needed montre les actions... |

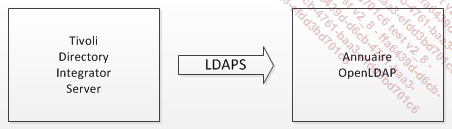

Intégration du serveur OpenLDAP dans ITIM

Ainsi, un serveur OpenLDAP peut être facilement intégré à cette structure de gestion des identités (ITIM) par l’intermédiaire d’un serveur TDI (Tivoli Directory Integrator). En effet, ce type de serveur a la possibilité de communiquer avec tous types d’annuaires ou de systèmes d’exploitation afin de consulter, de modifier ou même de supprimer des comptes d’utilisateurs. Dans le cas d’un annuaire OpenLDAP, il suffit d’utiliser le protocole LDAP/LDAPS (figure 19-11).

Figure 19-11 : TDI/OpenLDAP

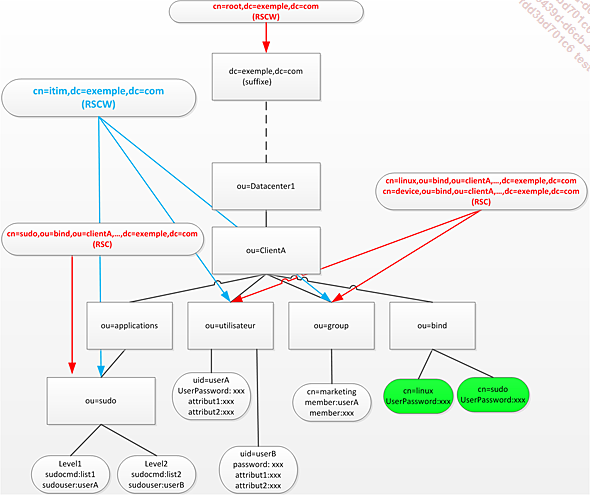

Dans le cas d’une intégration d’ITIM dans l’entreprise où se trouve l’annuaire OpenLDAP de démonstration du DataCenter, il faudrait créer des services ITIM par client afin qu’ils puissent provisionner les branches ou=utilisateur, ou=group et ou=sudo. Et pour ce faire, il faudra donc recourir aux ACL du serveur OpenLDAP en créant un nouvel utilisateur de liaison dn: cn=itim,dc=exemple,dc=com qui bénéficiera des droits d’écriture sur les entrées de l’annuaire citées précédemment.

Figure 19-12 : Intégration ITIM par ACL

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations