Gestion de la sécurité

Les droits

Les droits dans SharePoint Online s’appliquent sur les éléments suivants par ordre d’héritage de l’objet, de la portée la plus importante à la moins importante :

-

Collections de sites.

-

Sites (site racine, sous-sites).

-

Objets de site (bibliothèque, liste).

-

Éléments de listes ou fichiers d’une bibliothèque.

Le principe d’héritage des droits s’applique par défaut et il est possible de casser l’héritage. Les droits s’appliquent aux entités suivantes :

-

Utilisateurs Active Directory ou Azure Active Directory,

-

Groupes Active Directory ou Azure AD,

-

Groupes SharePoint : ils peuvent être composés d’utilisateurs et de groupes Active Directory.

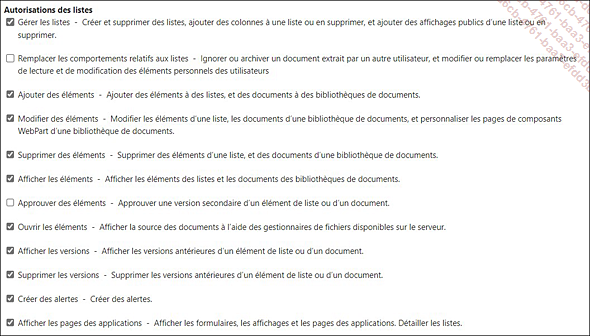

Il existe trente-trois droits unitaires dans SharePoint. La liste complète est accessible via la visualisation des niveaux d’autorisations. Utilisez le bouton Paramètres, le lien Autorisations de sites, le lien Paramètres avancés des autorisations puis le bouton Niveaux d’autorisations. Sélectionnez un des niveaux existants pour voir la liste des droits unitaires et leur description.

Un commentaire permet de situer le contexte de chaque droit. L’illustration suivante ne comporte que les premières autorisations pour le niveau Modification.

Les niveaux d’autorisation

Les niveaux d’autorisation permettent de combiner l’octroi ou le refus de l’ensemble des droits unitaires dans un conteneur et s’appliquent au niveau d’une collection de sites.

Gérer les autorisations en accordant ou refusant chacun des droits d’un objet aux utilisateurs ou groupes serait impensable. Les droits unitaires sont combinés dans des niveaux d’autorisation. À la création de la première collection de sites, cinq niveaux d’autorisation sont créés : lecture, collaboration, modification, conception et contrôle total.

Vous trouverez ci-dessous la matrice des droits combinés pour chaque niveau d’autorisation, à l’exception du niveau contrôle total qui contient tous les droits unitaires.

|

Autorisations |

Lecture |

Collaboration |

Modification |

Conception |

|

Autorisations de listes |

||||

|

Gérer les listes |

|

|

X |

X |

|

Remplacer les comportements |

|

|

|

X |

|

Ajouter des éléments |

|

X |

X |

X |

|

Modifier des éléments |

|

X |

X |

X |

|

Supprimer des éléments |

|

X |

X |

X |

|

Afficher les éléments |

X |

X |

X |

X |

|

Approuver les éléments |

|

X |

X |

X |

|

Ouvrir les éléments |

X |

X |

X |

X |

|

Afficher les versions |

X |

X |

X |

X |

|

Supprimer les versions |

|

X |

X |

X |

|

Créer des alertes |

X |

X |

X |

X |

|

Afficher les pages des applications |

X |

X |

X |

X |

|

Autorisations de sites |

||||

|

Gérer les autorisations |

|

|

|

|

|

Afficher les données Web Analytics |

|

|

|

|

|

Créer des sous-sites |

|

|

|

|

|

Gérer le site web |

|

|

|

|

|

Ajouter et personnaliser des pages |

|

|

|

X |

|

Appliquer des thèmes et des bordures |

|

|

|

X |

|

Appliquer des feuilles de style |

|

|

|

X |

|

Créer des groupes |

|

|

... | |

Groupes SharePoint

Dans SharePoint, il est possible de créer des entités de sécurité dont le périmètre est restreint à l’application, contrairement aux comptes Active Directory ou Azure AD. Ce sont les groupes SharePoint. Ces groupes sont définis dans l’interface d’administration de la collection de sites et n’ont d’existence que dans les limites de cette collection. Ils peuvent contenir au choix :

-

des utilisateurs Active Directory ou Azure AD,

-

des groupes Actives Directory ou Azure AD,

-

d’autres groupes SharePoint.

À la création d’une collection de sites, plusieurs groupes SharePoint vides sont créés et disposent des niveaux d’autorisation correspondants.

|

Groupe SharePoint dont les membres... |

... disposent du niveau d’autorisation |

|

Visiteurs |

Lecture |

|

Membres |

Modification |

|

Propriétaires |

Contrôle total |

Lorsque vous avez créé une collection de sites, vous avez dû définir au minimum un propriétaire. Ce compte a été ajouté au groupe SharePoint Propriétaires. Il faut ensuite alimenter les autres groupes et, si nécessaire, en créer. Par exemple, sur une instance SharePoint Online et sa collection de sites créée par défaut (modèle de site de communication), le groupe Tout le monde sauf utilisateurs externes de l’instance est inclus dans le groupe SharePoint Membres, ce qui donne un droit minimum d’ajout d’éléments dans les listes et les bibliothèques à tout utilisateur inscrit sur l’instance, soit avec une identité cloud ou d’entreprise synchronisée avec Azure AD Connect.

1. Créer des groupes SharePoint

Sur la page des Paramètres avancés d’autorisations du site, utilisez le bouton Créer un groupe du ruban AUTORISATIONS...

Scénarios de gestion des droits

Il est préférable appliquer les droits sur l’objet le plus haut dans la hiérarchie (collection de sites, site, bibliothèque ou liste puis fichier ou élément), car l’héritage s’applique depuis l’objet de portée globale.

1. Utilisateurs AD ou Azure AD

Il est possible d’appliquer des droits par objet de site SharePoint pour chaque utilisateur de l’annuaire de l’entreprise. L’avantage d’une telle méthode est la possibilité d’appliquer des autorisations à une seule personne ponctuellement sur une bibliothèque ou une liste SharePoint. Elle atteint rapidement ses limites et l’administrateur doit documenter les droits qu’il accorde sur le portail sous peine de ne plus savoir rapidement qui peut faire quoi sur chaque objet de site.

2. Groupes AD ou Azure AD

Il est aussi possible d’appliquer les droits sur des groupes Active Directory. Un des gros avantages est la non-dépendance de la gestion des groupes. L’infrastructure SharePoint ne gère aucun groupe mais utilise ceux présents dans l’annuaire pour appliquer les permissions. Cependant, des inconvénients subsistent tels que :

-

l’utilisateur du portail ne pourra pas voir les membres du groupe ;

-

les permissions spécifiques sont peu flexibles : si les permissions sur l’objet SharePoint ne doivent pas être données à un des utilisateurs du groupe, il n’est pas possible d’utiliser ce groupe.

3. Groupes SharePoint

Enfin, il reste la solution d’utiliser des groupes SharePoint pour y insérer des utilisateurs et groupes de l’annuaire, que les entités soient de type cloud ou synchronisé. Le principal avantage est justement de dissocier les regroupements logiques Active Directory et SharePoint...

Principe d’héritage et application des permissions

Par défaut, tous les objets de la collection de sites (sites, sous-sites, bibliothèques, listes, fichiers, éléments de listes) héritent des autorisations de la collection. Afin d’appliquer des permissions différentes, il faut casser l’héritage.

Sélectionnez une bibliothèque de site. Utilisez le bouton d’accès aux paramètres de l’objet puis le lienAutorisations pour le composant : bibliothèque de documents.

Par défaut, il n’est pas possible de modifier les permissions, car l’héritage s’applique. Pour le casser, utilisez le bouton Arrêter l’héritage des autorisations du ruban AUTORISATIONS. Un message de confirmation est affiché. Deux commandes supplémentaires sont alors disponibles. Les boutons de suppression et modification des autorisations sont également disponibles.

Le bouton Supprimer les autorisations uniques permet de remettre en place l’héritage de l’objet de niveau supérieur. Le bouton Accorder des autorisations permet d’ajouter des groupes SharePoint et des utilisateurs et groupes AD :

Saisissez le ou les identifiant(s) des entités à ajouter (utilisateur AD, groupe AD ou groupe SharePoint).

Cliquez sur le bouton Afficher les options.

Sélectionnez le niveau d’autorisation à accorder. Le niveau d’autorisation accordé à ce groupe sera appliqué à l’entité ajoutée.

Il est possible d’envoyer un e-mail d’avertissement aux utilisateurs à qui ont été accordées des autorisations (case à cocher Envoyer une invitation électronique puis saisie d’un titre et d’un court texte).

Pour accorder des autorisations...

Protection du contenu via Azure Information Protection

Microsoft a développé un équivalent au rôle Active Directory Rights Management Services pour les services en lignes : Azure Information Protection. Ce service est inclus dans les plans Entreprise des offres Office 365 et permet entre autres :

-

de chiffrer des messages électroniques en transit via les règles de transport pour Exchange Online ;

-

de protéger les fichiers stockés dans SharePoint Online ;

-

d’appliquer des droits aux fichiers y compris hors ligne pour protéger la diffusion des fichiers.

Pour comparer les fonctions d’AIP et d’AD RMS, vous pouvez vous rendre sur la page suivante : https://docs.microsoft.com/en-us/azure/information-protection/compare-on-premise

L’activation de la gestion des droits numériques existe toujours sur la page des paramètres classiques du centre d’administration SharePoint Online :

Repérez la zone Information Rights Management (IRM).

Sélectionnez l’option Utiliser le service de Gestion des droits relatifs à l’information spécifié dans votre configuration.

Cliquez sur le bouton Actualiser les paramètres de Gestion des droits relatifs à l’information.

Cette fonctionnalité peut encore s’utiliser et elle permet également de sécuriser l’accès à des fichiers qui auraient été copiés hors d’une bibliothèque SharePoint. Il existe une procédure en PowerShell pour activer la possibilité d’utiliser les étiquettes de protection des données avec le contenu stocké dans les sites SharePoint. Cette procédure est accessible à l’adresse : https://learn.microsoft.com/fr-fr/microsoft-365/compliance/sensitivity-labels-sharepoint-onedrive-files?view=o365-worldwide&WT.mc_id=Portal-Microsoft_Azure_InformationProtection#enable-the-preview-by-using-microsoft-powershell-opt-in...

Authentification par jetons de revendications

Le mécanisme d’authentification des applications web utilise par défaut des jetons de revendications. Gardez à l’esprit que SharePoint ne s’occupe pas de l’authentification de l’utilisateur qui exécute la requête via son navigateur pour afficher une page d’une application web. La couche d’authentification est découplée du produit, ce qui permet de se connecter à plusieurs fournisseurs d’identités dus à l’apparition des scénarios hybride où les produits en mode cloud comme SharePoint Online doivent pouvoir autoriser des identités cloud ou synchronisées depuis un annuaire interne à l’entreprise.

De nombreux scénarios nécessitent désormais non plus d’identifier un utilisateur à partir d’une source unique disponible dans l’entreprise, comme un annuaire Active Directory, mais d’identifier un utilisateur dont les identifiants sont stockés sous différentes formes et dans des référentiels différents. Parmi ces scénarios, citons :

-

L’accès par des entreprises partenaires nécessitant des outils de fédération d’identité (comme Active Directory Federation Services) et pas nécessairement équipées d’un annuaire Active Directory.

-

L’accès à des sites hébergés sur Office 365 par des utilisateurs internes ou externes à l’entreprise.

Le fait d’utiliser un fournisseur d’authentification par jetons de revendications permet donc d’étendre les scénarios d’utilisation de SharePoint au-delà des limites de l’entreprise, en utilisant des protocoles standardisés. L’authentification par jetons...

Conclusion

Retenons deux principes sur la gestion de la sécurité : SharePoint ne s’occupe pas de l’authentification. L’application fait confiance à un référentiel via les types d’authentification supportés. SharePoint ne gère que les autorisations d’accès aux objets à partir du moment où un identifiant est jugé valable par le référentiel d’authentification.

Sur tous les objets, de l’application web aux éléments ou fichiers, de nombreux droits peuvent être attribués ou refusés. Ces droits peuvent éventuellement être combinés dans des niveaux d’autorisations pour faciliter l’administration de la sécurité. Les droits peuvent être appliqués à des utilisateurs ou des groupes SharePoint, Active Directory ou Azure. Nous avons évoqué dans ce chapitre les scénarios d’utilisation de ces différentes entités avec leurs avantages et inconvénients. N’oubliez pas que plus votre intranet comportera d’objets, plus vous serez amené à définir des autorisations uniques non héritées. Pensez à conserver ces informations dans un document qui sera remis à jour régulièrement.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations