Cyberattaques sur le réseau

Contexte et étapes d’une attaque

Le développement exponentiel de la cybercriminalité, notamment les attaques à base de cryptolocker et de ransomware, élargi le panel de compétences indispensables à maîtriser pour l’administrateur réseau. Bien qu’il ne soit pas possible d’avoir la maîtrise de tous les éléments entraînant la réussite ou l’échec d’une attaque, à son niveau, l’administrateur réseau doit être capable de comprendre les techniques utilisées par les hackers pour s’introduire dans un réseau, sans bien sûr être un expert dans ce domaine.

Cette section a pour vocation pédagogique de présenter les différentes étapes d’une attaque informatique en se focalisant notamment sur les interactions entre le hacker et le réseau.

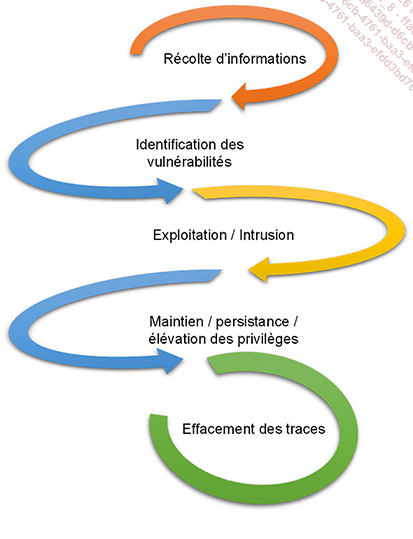

On peut les résumer en cinq phases principales :

Cinq phases principales d’une attaque informatique

La récolte d’informations : le but est de récolter un maximum d’informations techniques et non techniques sur une cible. Le pirate cherche à obtenir une cartographie des machines d’un réseau donné : services disponibles, applications fonctionnant sur le réseau par exemple. C’est ce que l’on appelle la surface d’attaque....

Récolte active d’informations sur le réseau

1. Préambule

La première phase d’une attaque correspond donc à la récolte d’informations. Cette récolte peut se faire de manière passive, c’est-à-dire sans aucune interaction avec le système cible ou de manière active. Le but étant d’énumérer les machines d’un réseau, les services disponibles, notamment par un scanner de ports, ainsi que les versions de ces services. Dans une récolte dite « active », l’attaquant lance une série d’outils ou de scripts qui vont agir sur le système cible et qui sont donc potentiellement détectables et visibles. La machine du pirate est alors potentiellement identifiable.

2. Énumération de machines d’un réseau

Qu’il se trouve sur Internet, un réseau MAN ou un LAN, la première démarche de l’attaquant est d’établir un listing des machines du réseau qui pourraient exécuter des services vulnérables. Plusieurs méthodes sont possibles en théorie, l’idée principale étant d’utiliser un protocole à destination d’une adresse IP potentielle du réseau et recueillir une éventuelle réponse qui ferait preuve de la présence de cette machine.

Le protocole ICMP via les requêtes ICMP Echo Request/Echo Reply (c’est-à-dire la commande ping) peut assurer ce travail. L’avantage est qu’il est possible d’interroger n’importe quelle machine, quelle que soit sa position dans le réseau : même vlan, autre réseau IP, réseau public ou Internet. Par contre, à partir du moment où la machine est derrière un firewall en périmétrie ou directement configuré sur la machine cible, la requête risque de ne pas aboutir, même si la machine existe. L’utilitaire libre fping permet d’utiliser ICMP dans le but de découverte :

Si la recherche de machine ne se limite qu’au vlan dans lequel se trouve le pirate, il est judicieux d’opter directement pour le protocole ARP (ou ND sur un réseau IPv6). Il ne peut être bloqué...

Récolte passive d’informations

1. Informations par rapport à un nom de domaine

Le nom de domaine d’une cible est en général le premier point d’entrée privilégié par les pirates et les pentesteurs pour commencer à identifier la surface d’attaque et les premiers systèmes potentiellement vulnérables.

En effet, les bases de noms de domaine comme la base WHOIS permettent de récolter des informations sur le propriétaire du nom de domaine ainsi que sur les contacts techniques et administratifs. On va également identifier le registrar, c’est-à-dire la société qui a enregistré le nom de domaine. À partir des coordonnées des contacts identifiés, on pourrait imaginer ensuite un envoi d’e-mails usurpant l’identité du registrar à destination des contacts de la société, afin d’amener l’utilisateur à cliquer sur un lien malicieux sous prétexte de renouvellement du nom de domaine.

Résultat de l’interrogation de la base WHOIS sur le nom de domaine paris.fr à partir du site de l’Afnic (https://www.afnic.fr/noms-de-domaine/tout-savoir/whois-trouver-un-nom-de-domaine/)

À un nom de domaine correspond également plusieurs « entrées DNS » désignant notamment et entre autres les serveurs de noms qui gèrent le domaine, le serveur de messagerie "MX" ainsi que potentiellement une série de noms de machines comme le serveur web : entrées de type A, AAAA (ipv6) ou CNAME. Le pirate va donc tenter d’énumérer les entrées de la zone DNS par plusieurs moyens :

-

Commandes de résolution (NSLOOKUP ou DIG) : il s’agit ici d’interroger un serveur de noms en spécifiant que l’on recherche les types spécifiques d’entrées tels les entrées NS et SOA (serveurs de noms gérant la zone DNS) et MX (serveurs de messagerie pour le messagerie en question).

-

Tentative de transfert intégral de la zone : en général impossible si le serveur est protégé contre les transferts, mais récupération de toutes les entrées si le serveur est mal configuré.

-

Tentative de brute force sur la zone : afin de trouver...

Phase d’exploitation

1. Vulnérabilités et exploits

a. Types de vulnérabilités

À ce stade, le pirate a su identifier la surface d’attaque en identifiant des services potentiellement vulnérables sur les systèmes découverts. En fonction des services détectés, il peut se référer aux bases de vulnérabilités connues sur ces services et les exploiter (cf. chapitre Principes de sécurité sur un réseau local - Analyse jusqu’à la couche applicative).

Il existe plusieurs types de vulnérabilités dont les principaux sont les suivants :

-

Vulnérabilités web : ce sont désormais les plus courantes car les elles concernent les applications web qui sont de fait les plus utilisées. Le principe de ces vulnérabilités est d’injecter du code interprétable soit par le navigateur, soit par le serveur web. Ces injections peuvent se faire principalement par le biais de formulaires WEB mais aussi en jouant avec les champs du protocole HTTP ou en manipulant les variables d’une API mise à disposition par l’application. La responsabilité de la protection de ces applications web devrait être portée par l’équipe de développement, car c’est au niveau du code source de l’application que l’on peut le mieux agir, ne serait-ce que par exemple vérifier le contenu des champs de formulaires soumis par l’utilisateur. La communauté OWASP (Open Web Application Security Project), organisation internationale à but non lucratif qui se consacre à la sécurité web publie régulièrement le top 10 des principales vulnérabilités web les plus critiques.

-

Vulnérabilités applicatives : ces vulnérabilités vont toucher plus globalement les applications sans se restreindre forcément au WEB. Le principe étant toujours d’injecter du code qui sera exécuté par le serveur exécutant l’application. L’injection de code peut viser également le système d’exploitation sous-jacent. Les failles les plus critiques portent la dénomination de faille RCE (Remote Code Execution), elles permettent de faire exécuter...

Cas d’étude : intrusion sur un réseau d’entreprise via l’exploitation d’une vulnérabilité sur une passerelle VPN SSL

1. Préambule

Cette dernière partie vise à illustrer le chapitre par la présentation concrète d’une attaque informatique visant l’intrusion sur un réseau d’entreprise via l’exploitation d’une passerelle VPN vulnérable. L’idée étant d’accéder aux identifiants d’un compte VPN existant en utilisant un exploit que nous analyserons, puis de se connecter alors au réseau d’entreprise via ce compte compromis. L’attaque est techniquement assez simple à comprendre et donc abordable pour le novice, car il s’agit d’une vulnérabilité web de type « traversée de répertoire ». C’est également l’occasion de présenter la plate-forme Metasploit.

2. Contexte

Fin 2019, les experts en sécurité de ClearSky ont décrit, sous le nom de Fox Kitten, une campagne de cyber espionnage menée depuis trois ans par le groupe iranien APT34. Son principal vecteur d’attaque, pour pénétrer dans les réseaux de grandes entreprises dans le monde entier, exploite les vulnérabilités non corrigées de services VPN et RDP. Ont été visées de nombreuses plateformes de VPN nomade supportées par des constructeurs comme PALO ALTO ou FORTINET entre autres. Le 08/09/2021, Fortinet a communiqué sur l’existence d’une base de données contenant les comptes VPN SSL de plus de 87000 Firewalls Fortigate de ses clients attaqués, base...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations