Principes de sécurité sur un réseau local

Sécurité au niveau des commutateurs

1. Les faiblesses du protocole ARP

Le protocole ARP (Address Resolution Protocol) est indispensable au fonctionnement d’un réseau internet IPv4. Il assure en effet, la correspondance entre adresses IP des machines et adresses MAC. Ce protocole a été créé dès 1982, dans un contexte où la sécurité n’était pas encore une priorité.

ARP repose sur des broadcast, dans lesquels une machine voulant obtenir une résolution envoie une trame « ARP request » à l’ensemble du segment réseau. La machine concernée renvoie une requête « ARP Reply » où elle indique alors son adresse MAC. À partir de là, la machine émettrice peut constituer son paquet IP et envoyer la trame à son destinataire connaissant désormais son adresse physique.

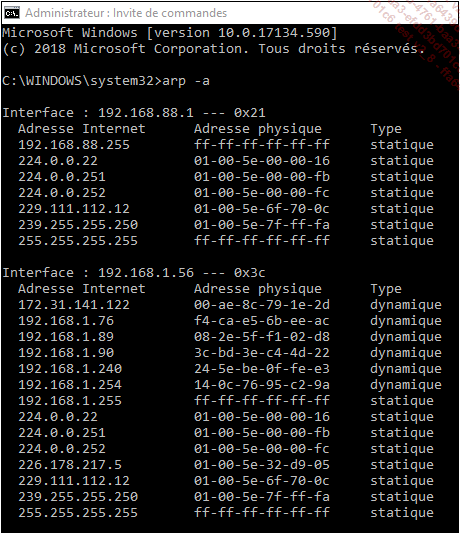

Afin de s’annoncer sur le réseau et également détecter d’éventuels conflits d’adresses IP, une machine se connectant physiquement sur le réseau émet une requête ARP appelée « ARP gratuit » dans laquelle elle s’annonce à tous les membres du segment réseau (filtre wireshark : arp.isgratuitous == 1). Ces derniers mettent alors à jour leur cache ARP dans lequel ils vont stocker l’adresse IP et l’adresse MAC correspondante, même s’ils n’ont jamais émis d’« ARP request » pour connaître la machine en question. Pour les communications futures, une machine du réseau consulte en premier lieu son cache ARP à la recherche d’une correspondance. Si et seulement si la correspondance n’existe pas, la machine émet une requête « ARP request ». On peut également placer statiquement des entrées permanentes dans le cache ARP (que l’on appelle table ARP) qui ne sont pas modifiables par le protocole.

Affichage de la table ARP sur une machine Windows 10

Partant du fait que n’importe quelle machine peut émettre des requêtes ARP sans vérification d’identité, il est tout à fait envisageable pour un attaquant d’émettre des requêtes ARP en usurpant une adresse IP. Concrètement...

Les firewalls

1. Caractéristiques d’un firewall

a. Fonction et positionnement dans un réseau

Un firewall ou pare-feu peut être logiciel ou matériel. Il désigne un actif dont le but est de contrôler les communications entre différents réseaux, ou, pour un firewall logiciel, contrôler les communications entre le système d’exploitation d’une machine et les autres équipements du réseau.

Le firewall logiciel est un programme installé sur un poste client, parfois intégré directement au sein du système d’exploitation d’une machine donnée. Il permet de mettre en place un premier niveau de sécurité en traitant l’ensemble des flux entrants et sortants sur la (ou les) carte réseau de la machine. Il est bien sûr possible de paramétrer finement les droits d’accès afin de n’autoriser que certains protocoles bien particuliers. On peut citer l’application Netfilter (commandes iptables) sous Linux ou sous Windows 10, le firewall du centre de sécurité : Windows Defender. Il existe bien sûr d’autres solutions commerciales où la fonction de firewall est intégrée à une solution d’antivirus.

Mais lorsqu’on utilise le terme firewall dans le domaine de l’administration réseau, on fait plutôt référence à un équipement dédié à la fonction, placé à un endroit stratégique du réseau, très souvent en lieu et place de la passerelle par défaut. En fait, un firewall est avant tout un routeur, car pour contrôler les flux et les communications entre tous les réseaux de la société et l’Internet, il faut forcément que ces flux transitent par ce dernier. C’est pourquoi la fonction de firewall est rarement dissociée de celle de routeur.

Dans certaines configurations spécifiques, il est possible de placer le firewall « en coupure » entre le commutateur et le routeur par défaut du réseau : on parle de mode transparent. Le firewall devient totalement passif en termes de routage, il n’est là que pour analyser les flux circulants, mais cela implique dans tous les cas que les flux à surveiller...

Les attaques de déni de service

1. Principe de l’attaque

Un déni de service est caractérisé par le fait de remplir une zone de stockage ou un canal de communication jusqu’à arriver à une utilisation dégradée ou impossible du service. L’attaque de déni de service est en principe ciblée et consiste le plus souvent à transmettre des requêtes que la cible ne peut pas traiter. Dans ce cas, la cible ne peut pas non plus répondre aux requêtes légitimes, le service assuré habituellement devient alors indisponible.

L’attaque peut se concevoir par l’envoi de requêtes complexes suffisamment nombreuses pour saturer le processeur de la victime. On peut également faire en sorte de saturer la mémoire RAM de la cible lorsque l’on multiplie le nombre de requêtes même très simples, mais qui utiliseront chacune un fragment de RAM réservé. Enfin, l’attaque peut porter directement sur la saturation du lien réseau permettant l’accès à la cible. Dans ce cas-là, on peut cibler un réseau entier.

Dans les années 1990, il était possible de saturer un serveur tout simplement par un envoi massif de requêtes « ping ». Désormais, on ciblera un service particulier, une application spécifique, plutôt que le serveur dans sa globalité. Au niveau réseau, une attaque classique consiste à saturer la pile TCP/IP du système d’exploitation de la machine ciblée par l’envoi de nombreuses demandes de synchronisation TCP-SYN. À réception de ces requêtes, la cible crée un processus pour traiter l’envoi de données qui devrait suivre au niveau de l’application ou du service visé et ouvre un « socket », c’est-à-dire un processus en attente de données sur le port ciblé. Cette attaque porte le nom de « SYN-Flooding ».

Ce type d’attaque est à la portée de n’importe...

Gestion des accès distants

1. Connexion à distance sécurisée : VPN nomade

a. Principe

L’augmentation des débits des connexions internet, notamment avec le déploiement de la fibre optique et des réseaux 4G, et bientôt 5G, rendent maintenant possible techniquement le travail à distance. Il est tout à fait envisageable qu’un employé d’une société puisse accéder à partir de n’importe quel accès internet, y compris domestique, aux ressources internes de la société dans des conditions réellement optimales.

Les travailleurs nomades ont donc la possibilité d’accéder à leurs ressources, quelle que soit leur situation géographique, on utilise alors le terme de « poste nomade ». Même si fonctionnellement, le nomade doit pouvoir accéder aux mêmes ressources réseau que lorsqu’il est connecté directement sur le LAN de sa société, l’administrateur réseau commettrait une erreur en la considérant comme une connexion interne standard. Il est préférable de placer toute connexion nomade dans un réseau particulier, afin de lui soumettre des règles de sécurité plus restrictives. On définit alors facilement les règles d’accès aux ressources situées dans les autres segments réseau de la société (dont le LAN). À partir du moment où le poste nomade s’authentifie explicitement pour mettre en place la connexion, les firewalls permettent de gérer l’utilisateur spécifiquement et mettre en place les restrictions adéquates, quelle que soit d’ailleurs sa provenance.

La connexion nomade se configure de plusieurs manières. À l’origine, elle nécessitait l’utilisation d’une application cliente dédiée, souvent propriétaire, qui initiait une connexion vers la société avec des protocoles comme L2TP, PPTP, SSTP sur Windows et surtout IPSEC. Cette configuration classique nécessite le paramètrage des deux côtés de la connexion. Les protocoles de sécurité en ce qui concerne l’authentification, l’intégrité...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations