Les évolutions de contexte, de technologies ou encore de pratiques ont profondément modifié les façons d’administrer un réseau. Si les professionnels doivent toujours s’adapter aux différentes situations, il leur faut désormais maîtriser plus d’outils, de méthodes, de menaces…

Pierre Cabantous, Ingénieur réseau et auteur de l’ouvrage « Les réseaux – Guide pratique pour l’administration, la sécurité et la supervision » aux Editions ENI revient sur ces notions et nous livre quelques conseils.

ENI : Vous êtes spécialiste des réseaux depuis longtemps. Quelles sont pour vous les évolutions les plus significatives des dernières années ?

Pierre CABANTOUS : Si je commence par le WAN (Wide Area Network), je dirais que l’explosion des débits sur les accès Internet, notamment des très hauts débits, donc au-delà du 1 Gigabit réservés par le passé à de grosses structures, se sont démocratisés, généralisés même jusqu’au niveau du particulier.

Le déploiement de la 5G a contribué aussi à cet essor : aujourd’hui, une société peut se permettre financièrement de multiplier les accès fibre, cuivre et 4g/5g pour obtenir d’une part de la redondance et d’autres part permettre de servir aux mieux les applications du LAN. Conceptuellement, la gestion de ces multi-accès porte le nom de SD-WAN : j’y reviens d’ailleurs dans la nouvelle édition en essayant également de démystifier le SDN (Software Defined Network), c’est-à-dire la programmation du réseau par les applications.

Au niveau du LAN, on est confronté aujourd’hui à des nouvelles façons de travailler dont le nomadisme et le télétravail : l’ouverture du réseau LAN de l’entreprise sur l’extérieur a de nombreuses répercussions sur les exigences de sécurité à satisfaire.

ENI : Le matériel a évolué mais aussi les techniques et méthodes. Quel est le paysage aujourd’hui ?

PC : Avec la pénurie des composants électroniques et un contexte économique particulier qui entrainent à la prudence, le marché des actifs réseaux est assez chamboulé. Les délais pour certains produits sont de l’ordre parfois de 10 à 12 mois. On assiste à une explosion du marché du reconditionné. Du coup, la concurrence s’est clairement renforcée et les entreprises n’hésitent plus à se tourner vers d’autres constructeurs. C’est un peu la fin d’une approche mono-constructeur pour tous les actifs d’un réseau. La conséquence directe pour le métier est l’obligation de maîtriser de nombreux produits et de techniques de marques différentes pour être capable de les configurer.

Le conseil que je donnerais serait d’être curieux des nouveaux produits, des nouveaux éditeurs et de mettre au placard ses préjugés sur une marque ou une autre.

ENI : La sécurité est un grand pan de votre ouvrage et l’actualité rappelle régulièrement les dangers d’un réseau mal sécurisé. Pouvez-vous nous en dire plus ?

PC : Le but principal des groupes de hackers aujourd’hui est de s’introduire sur les réseaux des sociétés mais aussi des particuliers pour soutirer un maximum de données personnelles ou pour directement faire du chantage via les cryptolockers. Les attaques par ransomware ont carrément doublé en 2022, et encore, les statistiques sont faites sur les attaques déclarées…

La cible préférée des hackers en ce moment sont les Centres Hospitaliers et les cliniques. Par exemple l’attaque du CH de Corbeil-Essonnes en fin d’année à fait grand bruit avec un montant de 2 Millions d’euros budgétisé pour un retour à la normale.

Le contexte géopolitique assez tendu et la concurrence mondiale montrent également que les sources de cyberattaques ne se limitent pas qu’aux groupes de Hackers mais aussi aux états. D’ailleurs, pour revenir sur la notion de groupe de hackers, nous ne sommes plus sur le cliché du groupe de « geeks » marginaux qui se réunissent pour perpétrer des attaques afin de flatter leur égo et si possible gagner un peu d’argent. Non, on assiste à la formation de groupes organisés, avec parfois plus de 1000 personnes avec des organisations pyramidales un peu à l’image des cartels de la drogue. Le groupe de hackers Lockbit ayant déployé le ransomware du même nom avec, il faut le dire, un « succès » assez net fait partie de ces nouvelles organisations que l’on peut clairement qualifier de « criminelles ».

Et pour finir, 2022 est un peu l’année des failles applicatives les plus critiques qui ont vu le jour. D’ailleurs, on va « fêter » les 1 an de la faille Log4Shell qui est à mon sens la faille la plus critique de ces 10 dernières années, qui a touché des milliers d’applications. Et encore aujourd’hui, des experts ont estimé que 65% des entreprises sont encore vulnérables à cette faille.

“Le métier d’administrateur réseau a changé“

ENI : Dans le même thème, vous mettez votre lecteur dans la peau d’un cyberattaquant. Toutes les entreprises doivent aujourd’hui être capables de faire face à ce type de menaces ?

PC : C’est ce que j’appelle le concept de défense par l’attaque qui permet de se rendre compte qu’une intrusion peut être en fait à la portée de n’importe qui. Le but du chapitre dédié à cette approche était de faire un état des lieux de différents vecteurs d’attaques et de montrer que le gros des techniques de piratage n’est pas réservé à une élite technique.

Donc oui, le risque est malheureusement le même quel que soit l’entreprise : certaines peuvent mettre en place les moyens financiers et humains permettant de lutter contre le cybercrime, d’autres sont forcément limitées en ressources, et là je pense aux 95% des sociétés françaises qui sont des PME et qui n’auront pas les moyens d’engager des spécialistes. D’une manière générale, on ne se pose plus la question de savoir si le piratage va arriver mais plutôt quand il va arriver et ce que l’on va faire le moment venu. Et c’est plutôt sur cet axe qu’il est possible de jouer.

ENI : Votre livre a pour sous-titre « Guide pratique pour l’administration, la sécurité et la supervision ». Ces 3 éléments sont autant de métiers ? Ou dit autrement, peut-on se permettre aujourd’hui de confier cela à une seule personne/équipe ?

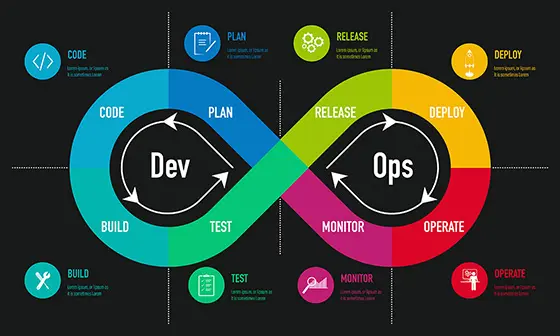

PC : Il est clair que la division « traditionnelle » équipe réseau / équipe système / supervision / développeurs n’a plus lieu d’être. D’ailleurs on est en plein dans la mouvance du DevOps / SysOps / SecOps.

Outre ces termes génériques assez à la mode, cela montre que le métier d’administrateur réseau a changé et que les attentes sont différentes : c’est plus compliqué qu’il y a 15 ans car il y a beaucoup plus de domaines et de techniques à maîtriser, qui sont d’ailleurs de plus en plus complexes.

Il est aujourd’hui de plus en plus rare de confier toutes ces charges de travail à une seule personne, c’est juste impossible. Mais pour des raisons économiques, le recours à des prestataires spécialisés dans chaque domaine devient monnaie courante.

Le problème du recours à la sous-traitance est que quelque part, on perd la maitrise de son SI et il est très difficile d’avoir une vision globale, et surtout objective de son infrastructure. Cela dit, les nouveaux arrivants dans le métier ne devraient pas avoir de difficultés à trouver du travail, parce que la demande est belle est bien là.

ENI : D’un point de vue supervision, quels sont les protocoles et méthodes à privilégier ?

Le message que j’essaie de faire passer dans mon ouvrage est que le produit ultime de supervision qui collera à vos besoins n’existe pas vraiment, en tous cas sous une forme clé-en-main. À la rigueur on peut choisir un outil classique de type Centreon, Nagios ou encore Zabbix sur lequel on aura suffisamment de compétences pour construire ses propres sondes.

C’est pour cela que dans mon ouvrage je mets l’accent sur les principaux protocoles de supervision comme SNMP bien sûr, Syslog ou encore Netflow. À partir du moment où l’on connait leur fonctionnement et comment les intégrer aux produits existants, on pourra quasiment « tout » superviser.

D’ailleurs beaucoup de solutions commerciales open-source font leur business sur l’intégration des sondes sur des produits déjà existants. Alors soit vous êtes prêts à investir financièrement dans des sondes développées pour votre infrastructure, soit vous vous intéressez à ce qu’il y a derrière et vous faites vous-même vos propres sondes.

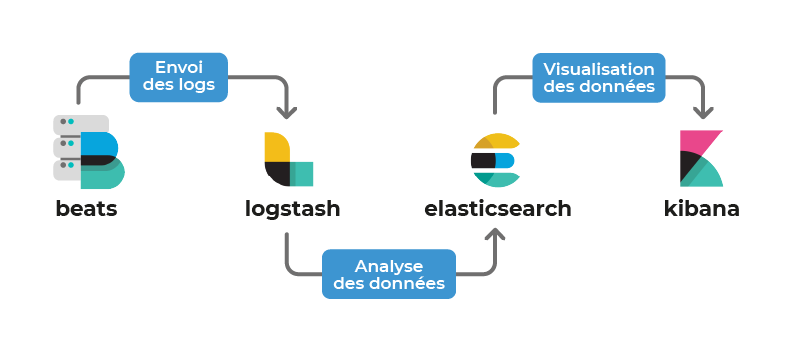

Enfin, si vous souhaitez un produit qui devra superviser à la fois du réseau, du système, des logs ou des applications, je vous conseille de vous orienter vers la suite ELK.

“Attention aux effets de mode”

ENI : Quelques conseils majeurs pour la conception d’un réseau local ?

PC : Avec l’expérience, plus le réseau est simple, plus son administration, sa maintenance et son évolution restent aisées. Par exemple, la segmentation en VLAN est souvent primordiale mais il ne faut pas tomber dans l’excès et dans la multiplication du nombre de VLANs sur un LAN donné. Ne pas oublier également que les raisons pour lesquelles on fait des VLANs aujourd’hui ne sont plus les mêmes qu’auparavant.

Il faut aussi comprendre que la recherche ultime et la mise en place de ce que certains qualifient de « bonnes pratiques » n’est pas réellement la panacée. Il n’y a pas de recette toute faite à appliquer quel que soit le réseau sur lequel on travaille : les applications, les utilisateurs, les risques de sécurité ne sont pas les mêmes, les besoins non plus d’ailleurs. Donc faites votre expérience et attention aux effets de mode de technologies.

ENI : Est-il nécessaire de passer des certifications constructeurs ou éditeurs ?

PC : L’évolution rapide des technologies contraint les administrateurs d’une part à réserver une partie de son temps à la veille technologique et d’autre part à acquérir de nouvelles compétences ou plus simplement les remettre à jour.

Les constructeurs ou éditeurs proposent quasiment tous des parcours de formations certifiantes gratuites ou payantes à l’issue desquelles l’apprenant se voit délivrer un certificat de compétence. Sur le fond, ces formations certifiantes représentent un réel intérêt car elles sont souvent directement données par les ingénieurs de l’éditeur et du constructeur qui travaillent donc tous les jours sur les produits qu’ils commercialisent.

Sur la forme, la certification rassurera l’entreprise sur le contenu de la formation suivie et elle est souvent exigée pour remplir une fonction au sein d’une société ou dans les appels d’offres des marchés publics.

De mon point de vue, la certification est à relativiser et ne remplacera pas des heures de pratique et surtout de l’expérience. Elle n’est pas forcément garante du niveau d’expertise du certifié. Ayez en tête que la formation est un véritable business et il n’existe pas de référentiel officiel commun recensant le niveau d’exigences et définissant un cadre commun de passage d’examen. C’est au bon vouloir de l’éditeur ou du constructeur de fixer ces modalités. Sachant que leur intérêt est de certifier un maximum de techniciens et commerciaux /avant-ventes qui feront la vitrine commerciale et marketing de la société…

ENI : Comment êtes-vous devenu auteur de livre ?

Un peu par hasard en fait. Je lis beaucoup d’ouvrages informatiques en français et en anglais et ENI, que je connaissais forcément, m’a contacté suites aux modules d’E-learning que j’avais enregistrés sur la plate-forme Linkedin Learning.

Au début je me suis demandé si j’étais vraiment légitime pour écrire un tel ouvrage, et puis en amont et pendant sa rédaction, je me suis aperçu que partager mon expérience pouvait être un vrai plus pour le lecteur, et d’ailleurs c’est pour ça que je dédie 50% de mon temps à la formation aujourd’hui. J’ai essayé dans ce livre d’écrire et de résumer tout ce que j’aurai voulu savoir à l’époque où j’ai commencé mon métier d’ingénieur réseau. La transmission de mon expérience était alors devenue le leitmotiv du livre.

Ingénieur réseau depuis plus de 15 ans, Pierre CABANTOUS a travaillé dans le monde des opérateurs télécoms et dans celui des solutions d’hébergement web. Aujourd’hui consultant et intégrateur de solutions réseau et de cybersécurité pour son propre compte, il réserve une partie de son temps à la formation professionnelle, à l’enseignement supérieur en écoles d’ingénieurs et à la formation en e-learning. Pour prolonger cette transmission de connaissances qui lui tient à cœur, il partage dans ce livre tout son retour d’expérience de terrain sur l’administration, la sécurité et la supervision de réseaux informatiques.