Préparation de l'environnement de test Android

Introduction

Dans ce chapitre, il s’agit d’installer l’environnement de test Android. Pour d’évidentes raisons de sécurité, nous n’allons pas mener ces tests sur notre smartphone réel dans cet ouvrage. Nous allons donc installer un environnement de test sous Windows ; et nous verrons aussi plus tard dans cet ouvrage comment tester différentes vulnérabilités avec un environnement de test Android sous Linux en partant du principe que nous savons tous comment installer un programme sur notre ordinateur !

Création de services virtuels Android (AVD)

Nous allons commencer par installer et créer le service virtuel Android (AVD : Android Virtual Devices). Mais avant de commencer quoi que ce soit, il est important de savoir qu’il est préférable, et même très recommandé, de travailler dans un environnement sain. Il faut donc s’assurer que votre ordinateur ne soit pas infecté par un éventuel malware ou autre logiciel malveillant. En effet, si un malware est présent sur un appareil que nous devons tester, cela pourrait fausser les résultats. Il y a des cas où les tests seraient simplement impossibles à réaliser. Effectivement, un malware peut par exemple avoir fermé certains ports, nous empêchant de nous connecter, ou a très bien pu altérer le fonctionnement de l’appareil, les applications, etc., ou avoir ouvert tous ou certains ports, permettant de communiquer avec son serveur de "command and control" (à ce sujet, nous vous recommandons un excellent livre de Paul Rascagnères nommé "Sécurité informatique et Malwares" disponible aux Éditions Eni). Bref, un malware peut être très malin et donc nous empêcher de mener à bien nos tests, alors travailler dans un environnement sain reste une bonne pratique à adopter.

Il nous est déjà arrivé lors d’un test d’intrusion en entreprise de découvrir un service ayant certains ports ouverts qu’il ne fallait pas, éveillant nos soupçons sur la présence d’un malware. Après investigation, il s’est avéré que le système de l’entreprise était bien infecté. Comme quoi, il peut parfois s’avérer utile de faire des tests d’intrusion. Certaines sociétés mettent parfois plusieurs mois voire plusieurs années avant de s’apercevoir d’une anomalie ou d’un dysfonctionnement

L’environnement de test repose sur le système d’exploitation Windows 8, mais il pourrait être réalisé de la même façon avec Windows 7 ou Windows 10.

1. L’installation du JDK (Java Development Kit) Android

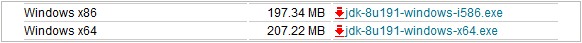

Le premier outil à installer est l’outil de développement Java, indispensable pour le développement d’applications Android. Il faut tout d’abord télécharger la version 8, (la dernière version gratuite au moment de l’écriture) disponible à cette adresse : https://www.oracle.com/technetwork/java/javase/downloads/jdk8-downloads-2133151.html

Sélectionnez la version qui convient, celle pour Windows 64-bits.

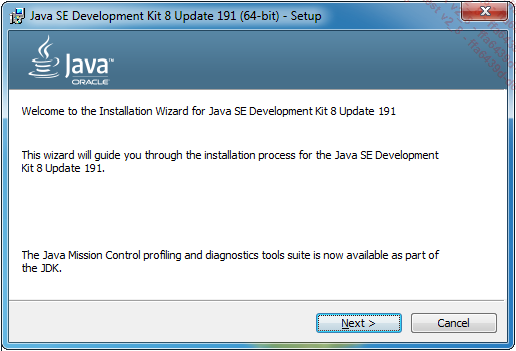

Enregistrez le programme à l’endroit souhaité, par exemple dans le dossier Téléchargements, puis double cliquez sur le programme pour l’installer.

Une fenêtre de contrôle de compte s’ouvre, cliquez sur Oui pour autoriser le programme, puis, sur la fenêtre suivante, cliquez sur Next, comme sur la figure ci-dessous :

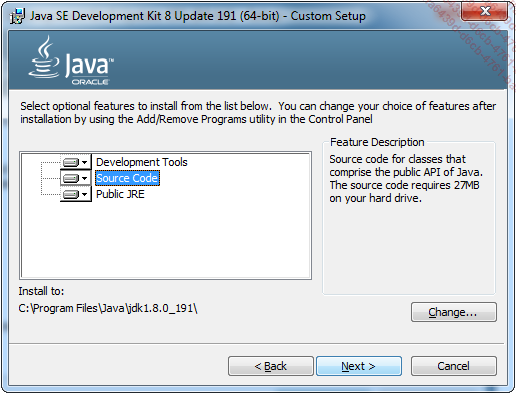

Sur la fenêtre suivante, cliquez également sur Next.

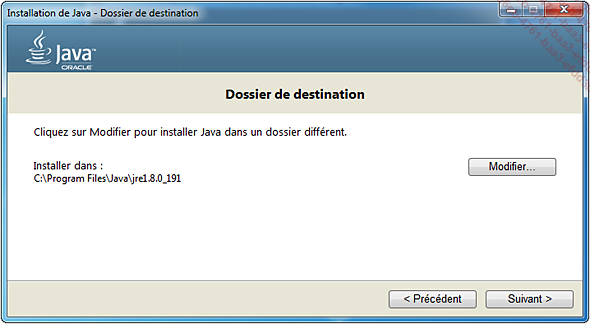

Sélectionnez la destination du dossier et cliquez sur Suivant.

Ensuite, le programme s’installe :

Fermez désormais la fenêtre en cliquant sur Close. L’environnement de développement Java est maintenant prêt à être utilisé. Pour le vérifier, ouvrez une invite de commandes en vous rendant dans le menu Démarrer et en tapant dans la zone de recherche cmd. Rendez-vous ensuite dans le répertoire dans lequel vous avez placé le programme : le dossier Téléchargements.

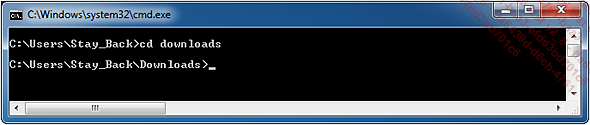

Par défaut, vous obtenez une fenêtre comme celle-ci :

Tapez cd downloads ("downloads" correspondant au dossier Téléchargements) :

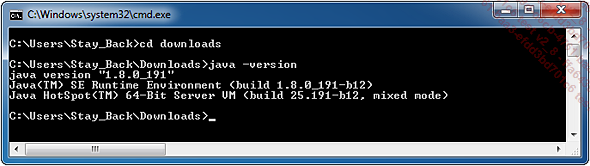

Une fois à l’endroit où doit se trouver le programme, il est possible de taper Dir pour vous assurer qu’il est présent à cet endroit. Pour simplement vérifier que le JDK est présent, ainsi que son numéro de version, tapez java -version, comme ci-dessous :

Sur la capture ci-dessus, on voit que la version 1.8.0 du JDK est présente dans le système.

2. Le SDK d’Android

Le SDK (Software Development Kit) est, comme son nom l’indique, un environnement de développement d’applications. Il est très apprécié des développeurs Android, mais aussi des testeurs en sécurité, car il dispose d’un ensemble d’outils très utiles pour le développement, comme un débogueur, un émulateur sur base de Qemu, des bibliothèques logicielles pertinentes, des API (Application Programming Interface). En d’autres termes, il dispose d’une interface de programmation, mais aussi d’exemples de codes, de tutoriels, de documentations et bien d’autres outils utiles. Il y a quelques années, l’IDE (Integrated Development Environment), soit l’environnement de programmation, était Eclipse, mais depuis Google a officialisé...

Conclusion

Dans ce chapitre, nous avons vu l’installation des différents outils que nous allons utiliser ainsi que les applications vulnérables. Nous avons donc notre boîte à outils ainsi que l’environnement de test prêts à être utilisés. En ce qui concerne les outils installés, il y en a bien évidemment beaucoup d’autres qui sont sans doute également très bons, mais le but ici est d’avoir en notre possession les outils nécessaires les plus populaires et performants dans le monde des testeurs d’applications et du hacking éthique. Nous aurons bientôt l’occasion de tester la puissance de ces outils, mais avant cela nous allons étudier les différents types d’attaques.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations