Étude de cas 1 - Mise en conformité

Introduction

Dans ce chapitre, nous ferons une analyse de risques d’une entreprise fictive en suivant les chapitres du livre les uns après les autres. Gardons toutefois en mémoire que les chapitres sur la communication et sur la surveillance et la revue des risques sont des processus transverses qui ont cours tout au long de l’analyse.

Contexte

Comme nous l’avons évoqué dans le chapitre Établissement du contexte, cette partie est très importante. En effet, une bonne compréhension de l’entreprise, de ses objectifs et de ses valeurs est primordiale si l’on souhaite réaliser une analyse de risques la plus complète possible. Nous entamerons donc ce chapitre par une découverte de la société que nous devons auditer.

Claude Martin a créé sa société SecHost en 2010 en France, à Paris. C’est une société d’hébergement et d’infogérance informatique, qui comporte aujourd’hui 30 employés. Les données sont stockées dans deux Datacenter différents, un à Nanterre, l’autre à Saint-Denis. Les bureaux quant à eux se situent dans le cinquième arrondissement de Paris.

Le directeur souhaite élargir ses activités en essayant de toucher le secteur de la santé. Pour ce faire, l’entreprise SecHost doit se certifier HDS (Hébergeur des données de santé) et donc répondre aux exigences d’ISO 27001. Cette norme prévoyant un cadre et un processus pour gérer les risques, il a été décidé de respecter ISO 27005.

1. Le contexte externe

La société SecHost est, comme précisé dans la section précédente, soumise à différentes lois et réglementations :

-

Le règlement général sur la protection des données (RGPD) car elle aspire à héberger des données de santé.

-

L’obtention de la certification hébergeur de données de santé (HDS) pour la même raison.

-

L’obtention de la certification ISO 27001, qui comprend une grande part des exigences du référentiel HDS. Ceci n’est pas une obligation, mais une forte recommandation.

Pour ce qui est de l’environnement naturel, la société SecHost est plutôt bien située. Les centres de données se trouvent dans des endroits ne présentant aucun danger apparent. Il est toutefois à noter que les bureaux se trouvent en zone inondable proche de la Seine.

Dans ce secteur, la concurrence est rude et l’est...

Identification du risque

1. Les entretiens

Nous utiliserons la méthode des entretiens qui seront retranscrits ici sous forme de questions/réponses. Nous ne noterons ici qu’une partie d’entre eux, car ils peuvent être très longs et très complets.

a. Entretien avec le directeur

Question : Quel est le projet de SecHost et quelle est sa stratégie ?

Réponse : l’élargissement de notre offre en récupérant des clients dans le domaine de la santé. Ainsi nous devons obtenir des certifications telles que HDS ou ISO 27001.

Question : Quels sont les délais à respecter ?

Réponse : Pour s’en tenir aux objectifs de la société, la mise en conformité doit être effective dans les deux ans à partir d’aujourd’hui.

Question : Qu’attendez-vous du programme de gestion des risques que vous voulez mettre en place ?

Réponse : J’espère évidemment obtenir une maturité nécessaire à l’obtention des certifications citées précédemment, mais aussi rehausser le niveau de sécurité de notre organisation. La mise en place d’un programme de gestion des risques fort permettra de penser sécurité dès le début du projet et progresser dans notre recherche d’amélioration continue.

Question : Estimez-vous que vos équipes soient impliquées dans ce projet ?

Réponse : L’amélioration continue et la curiosité sont des valeurs de notre société et tous les employés les partagent. Gagner en maturité sur les questions de sécurité est un objectif partagé par tout le monde et je ne doute pas de leur implication dans cette démarche.

Question : Vos employés ont-ils déjà été formés sur les normes ISO ?

Réponse : Notre RSSI a déjà suivi une formation ISO 27001 dans laquelle l’analyse de risques est évoquée. Il est question qu’il suive la formation spécifique ISO 27005.

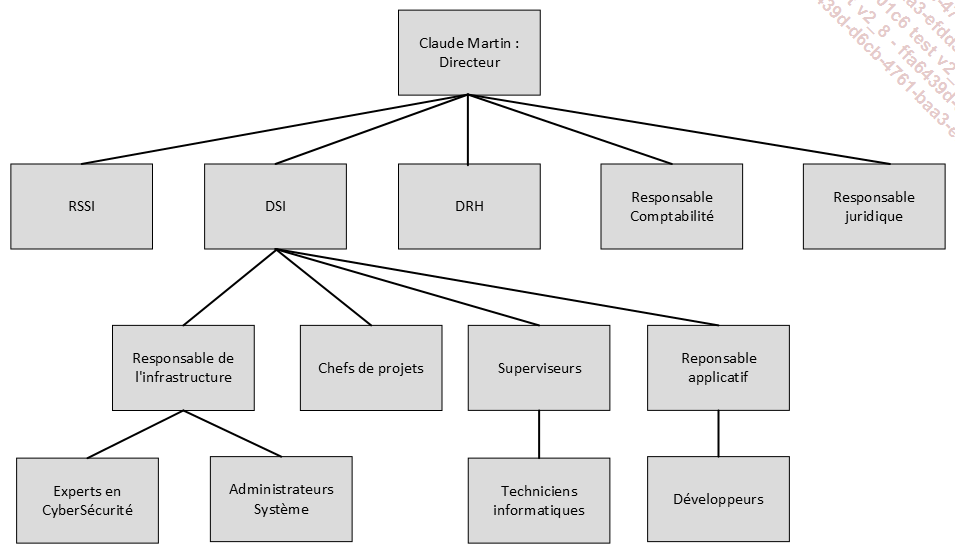

Question : Disposez-vous d’un organigramme de la société ?

Réponse : Oui, bien sûr. Le voici :

b. Entretien...

Analyse des risques

1. Évaluation de la vraisemblance

La probabilité qu’un évènement se produise est estimée en confrontant la vulnérabilité et la menace. Pour nous aider lors de cette estimation, nous pouvons nous servir de l’échelle que nous avons créée dans le chapitre Analyse et évaluation du risque.

|

Niveau |

Échelle Qualitative |

Probabilité |

|

0 |

Très bas |

Moins d’une fois tous les 10 ans |

|

1 |

Bas |

Quelques fois par décennie |

|

2 |

Moyen |

Une fois par an |

|

3 |

Haut |

Plusieurs fois par mois |

|

4 |

Très haut |

Plusieurs fois par semaine |

Pour rappel, cette échelle est basée sur :

-

la difficulté d’exploitation des vulnérabilités ;

-

les ressources mises en place du côté des attaquants potentiels, mais également l’attrait de l’organisation aux yeux des hackers ;

-

les sources de menaces accidentelles comme les incendies, les erreurs humaines, les catastrophes naturelles…

-

les contrôles existants, qui réduisent ainsi les facteurs de risques.

2. Évaluation des conséquences

Les conséquences identifiées précédemment sont ensuite notées par leur impact en matière d’intégrité (I), de confidentialité (C) et de disponibilité (D). Pour ce faire, on utilisera un tableau de ce type :

|

Disponibilité |

Intégrité |

Confidentialité |

|

|

0 - Très bas |

Aucune conséquence |

Aucune conséquence |

Aucune conséquence |

|

1 - Bas |

Le service doit être à nouveau disponible dans les deux semaines |

Intégrité altérée légèrement |

Légère perte de confiance |

|

2 - Moyen |

Le service doit être à nouveau disponible dans la semaine |

Corruption partielle des données |

Perte de confiance partielle |

|

3 - Haut |

Le service doit être à nouveau disponible dans les deux jours |

Corruption conséquente des données |

Grosse perte de confiance |

|

4 - Très haut |

Le service doit être à nouveau disponible dans les deux heures |

Corruption complète des données |

Perte de confiance totale |

Ce qui nous donne, pour une partie des actifs identifiés :

|

Actif |

Menace |

Vulnérabilité |

Conséquence |

Impact |

||

|

C |

I |

D |

||||

|

Serveurs Active... | ||||||

Évaluation des risques

Les scénarios identifiés dans le paragraphe précédent doivent être à présent évalués afin de pouvoir les prioriser. Ici, pour déterminer le niveau de risque, nous additionnerons la moyenne de l’impact et la vraisemblance.

|

Actif |

Menace |

Vulnérabilité |

Conséquence |

Impact |

Vraisemblance |

Risque |

||

|

C |

I |

D |

||||||

|

Serveurs Active Directory |

Destruction de l’équipement |

Équipement trop vieux, manque de suivi du remplacement |

Pertes financières, incapacité à fournir le service |

0 |

1 |

4 |

1 |

3 |

|

Serveur d’affichage du hall d’entrée |

Destruction de l’équipement |

Équipement trop vieux, manque de suivi du remplacement |

Pertes financières, incapacité à fournir le service |

0 |

1 |

0 |

1 |

2 |

|

Stockage |

Vol ou modification de document |

Stockage non protégé |

Perte de clients, ou perte de fournisseurs, violation de la vie privée |

4 |

4 |

3 |

3 |

7 |

|

Serveurs |

Panne |

Maintenance non suivie |

Pertes financières, de clients |

1 |

1 |

3 |

2 |

4 |

|

Pare-feu |

Détournement du dispositif de sécurité |

Faiblesse du dispositif |

Perte d’image de marque, de réputation |

3 |

3 |

1 |

2 |

5 |

|

Local |

Poussière ou humidité |

Manque d’étanchéité de la salle des machines |

Pertes financières, de réputation |

1 |

1 |

3 |

1 |

3 |

|

Logiciel |

Abus de droits |

Manque de test des logiciels |

Violation de la confidentialité |

3 |

3 |

3 |

3 |

6 |

|

Ordinateur |

Abus de droits |

Pas de verrouillage automatique de session |

Violation de la confidentialité |

4 |

3 |

1 |

3 |

6 |

|

Logiciel comptable |

Erreur... | |||||||

Traitement du risque

En évaluant les risques, nous avons obtenu une note pour chacun des scénarios identifiés. Cela nous permet de les classer du risque le plus élevé au plus faible et de définir quel sera leur traitement. Nous choisirons dans les quatre options disponibles comme vu dans le chapitre Traitement et acceptation des risques, à savoir la réduction, l’évitement, le transfert et l’acceptation du risque.

|

Actif |

Menace |

Vulnérabilité |

Conséquence |

Risque |

Traitement |

|

Stockage |

Vol ou modification de documents |

Stockage non protégé |

Perte de clients, ou perte de fournisseurs, violation de la vie privée |

7 |

Réduction |

|

Logiciel |

Abus de droits |

Manque de test des logiciels |

Violation de la confidentialité |

6 |

Transfert |

|

Ordinateur |

Abus de droits |

Pas de verrouillage automatique de session |

Violation de la confidentialité |

6 |

Réduction |

|

Pare-feu |

Détournement du dispositif de sécurité |

Faiblesse du dispositif |

Perte d’image de marque, de réputation |

5 |

Réduction |

|

Logiciel comptable |

Erreur d’utilisation |

Manque de documentation |

Perturbation des opérations |

5 |

Réduction |

|

Réseaux |

Écoute clandestine |

Ligne de communication non protégée |

Violation de la confidentialité |

5 |

Réduction |

|

Pare-feu, Routeur |

Défaillance réseau |

Point de défaillance unique |

Perturbation... |

Le plan d’actions

Scénario : Vol de documents confidentiels

Risque : 7

Priorité : Très haute

Traitement : Réduction

Mesure : Augmenter le contrôle d’accès aux données

Ressources requises : 35 h pour revoir l’attribution des droits d’accès

Responsable : Équipe infrastructure

Dates : 01/01/2023 - 25/01/2023

Maintien en condition opérationnelle/suivi : 5 h de revue partielle des accès par trimestre et 10 h de revue complète des accès par an

Scénario : Abus de droits via des failles logicielles

Risque : 6

Priorité : Très haute

Traitement : Transfert

Mesure : Tester les logiciels et corriger les failles

Ressources requises : Faire appel à une société externe pour réaliser ces opérations

Responsable : RSSI

Dates : 01/01/2023 - 01/04/2023

Maintien en condition opérationnelle/suivi : Tests et corrections tout au long de l’année

Scénario : Abus de droits dus au manque de verrouillage automatique de session

Risque : 6

Priorité : Très haute

Traitement : Réduction

Mesure : Mettre en place un verrouillage automatique de session sur les machines

Ressources requises : 3 h pour créer la GPO et la pousser sur les machines

Responsable : Équipe infrastructure

Dates : 02/01/2023 - 03/01/2023

Maintien en condition opérationnelle/suivi...

Le risque résiduel

Une fois le plan d’actions réalisé, il convient de calculer le risque résiduel. Pour rappel, il se calcule de cette façon :

|

Risque résiduel = risque initial - risque traité |

Ainsi, pour chacun des scénarios nous calculerons le risque résiduel en prenant en compte les mesures de sécurité définies dans le plan d’actions, ce qui nous donne :

|

Scénario |

Risque initial |

Mesure apportée |

Risque résiduel |

|

Vol de documents confidentiels |

7 |

Augmenter le contrôle d’accès aux données |

3 |

|

Abus de droits via des failles logicielles |

6 |

Tester les logiciels et corriger les failles |

2 |

|

Abus de droits dus aumanque de verrouillage automatique de session |

6 |

Mettre en place un verrouillage automatique de session sur les machines |

2 |

|

Détournement du pare-feu par un pirate informatique |

5 |

Amélioration des règles de sécurité du pare-feu |

2 |

|

Erreur d’utilisation du logiciel comptable en renseignant des données erronées dans l’exercice comptable |

5 |

Augmenter le niveau d’expertise des collaborateurs sur le logiciel |

2 |

|

Écoute clandestine via une connexion illégitime sur le Wi-fi de l’entreprise |

5 |

Augmenter le niveau de sécurité du réseau sans fil |

2 |

|

Défaillance réseau due à un point de défaillance unique sur le routeur internet... |

Acceptation des risques

Un comité décisionnel se forme au sein de SecHost dans lequel sont présents le directeur, le RSSI, le DSI et le responsable de l’infrastructure. Le gestionnaire de risque présente le plan d’actions, qui est largement validé par les membres du comité. Il énonce ensuite le résultat de ses calculs sur les risques résiduels.

Comme décrit dans le chapitre Communication des risques, le gestionnaire de risque communique sur les risques et répond aux questions des décisionnaires.

Tous les scénarios de risque sont alors dans les critères d’acceptabilités, sauf le premier, « vol de documents confidentiels ». Cependant, la direction choisit d’accepter tout de même ce risque pour ne pas bloquer le business, et il conviendra lors de la prochaine itération de réduire à nouveau ce risque.

Comme décrit dans le chapitre Surveillance et revue des risques, il conviendra d’identifier les nouveaux risques.

Conclusion

L’analyse de risques menée ici chez SecHost s’inscrit dans une démarche de certification ISO 27001 et HDS. Elle a permis à la société d’identifier plusieurs risques et de mettre au point un plan d’actions qui permettra de réduire ces risques et ainsi gagner en maturité en matière de sécurité de l’information.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations