Bastion

Principe et description du Bastion Azure

Les Bastion sont des solutions de sécurité périmétriques fournissant un point d’accès unique vers vos réseaux privés. Les Bastion ont pour principaux objectifs d’assurer la traçabilité des comptes à privilèges et d’obtenir toute la visibilité nécessaire sur les accès, à savoir qui, quand, sur quel protocole et à destination de quelle machine.

Les accès de type Bastion vous permettent ainsi de centraliser vos accès d’administration distante vers une plateforme unique, standardisée et sécurisée.

Azure Bastion est un service de type PaaS offrant un accès sécurisé en RDP (Remote Desktop Protocol) et SSH (Secure SHell) à vos machines virtuelles. Lorsqu’un Bastion Azure est déployé en périphérie dans votre environnement, il devient possible d’accéder à distance à vos machines virtuelles sans que ces dernières n’aient d’adresses IP publiques ou d’agents installés. La connexion se fait directement depuis le portail Azure via TLS, mitigeant par la même occasion les risques de sécurité liés à l’exposition des ports SSH/RDP (scanning par exemple). Un simple clic sur le portail permet de se connecter sur les machines...

Architectures

Deux grands modèles d’architecture sont supportés lorsqu’il est question de déployer un Bastion Azure :

-

Intégration du Bastion et des machines virtuelles dans le même réseau virtuel.

-

Intégration du Bastion et des machines virtuelles dans deux réseaux virtuels dissociés.

1. Réseau virtuel unique

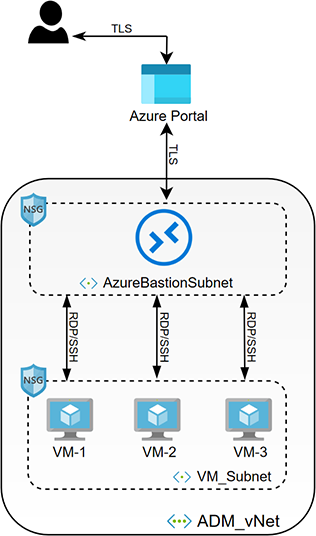

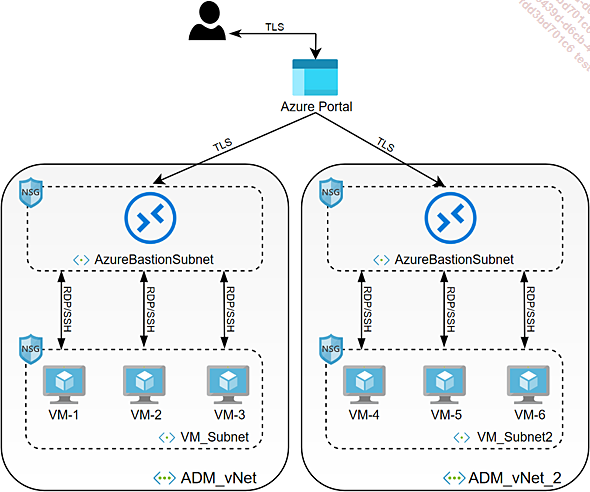

La première architecture regroupe l’ensemble des ressources, bastion et machines virtuelles, dans un même réseau virtuel. Le Bastion est quant à lui déployé dans un sous-réseau spécifique nommé AzureBastionSubnet. Avec cette topologie, il est nécessaire de mettre en place un Bastion Azure dans chaque réseau virtuel contenant des machines virtuelles sur lesquelles un accès RDP/SSH est nécessaire.

Le schéma suivant illustre un déploiement avec réseau virtuel unique :

Ici, le Bastion Azure ne peut interagir qu’avec les machines virtuelles situées dans les sous-réseaux du réseau virtuel ADM_vNet. Si de nouvelles machines virtuelles sont déployées en dehors de ce réseau virtuel, il sera alors nécessaire d’inclure un second Bastion pour répondre à ce besoin.

En ce qui concerne les NSG, seule la configuration de ceux appliqués sur les sous-réseaux contenant les machines virtuelles vous revient. Il suffit dès lors d’autoriser l’IP privée utilisée par le Bastion Azure à accéder à vos ressources sur les ports souhaités (RDP/SSH). Pour rappel, les NSG du sous-réseau AzureBastionSubnet sont quant à eux automatiquement gérés par Microsoft dans le cadre du service PaaS.

Bastion et pare-feu

Il est possible, dans ce modèle, de faire coexister un Bastion Azure et un pare-feu (Azure ou NVA) dans le même réseau virtuel. Les deux services de sécurité se complètent ainsi afin d’apporter...

Cas concret - Partie 11

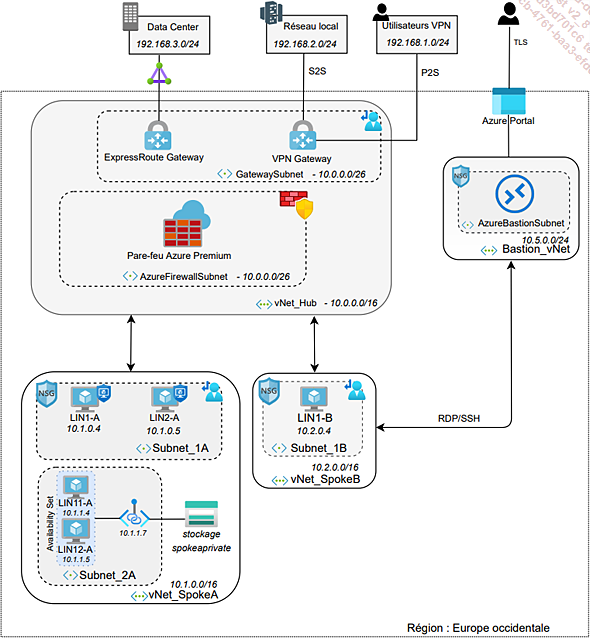

La Dream Company souhaite optimiser la sécurité de ses accès administrateurs et partenaires. La solution devra être dédiée à ce besoin et centraliser l’ensemble des accès sous une solution Azure native unique. L’objectif est de pouvoir s’appuyer sur une solution scalable et prête à assurer de futures montées en charge.

C’est pour cette raison qu’un Bastion Azure de SKU Standard sera déployé au travers du portail Azure. À titre d’information, il sera ensuite déployé depuis PowerShell. Afin de répondre aux exigences de centralisation et de solution unique, le déploiement s’appuiera sur la seconde architecture et par conséquent sur du peering de réseaux virtuels.

Pour ce déploiement, l’objectif est de rendre fonctionnel l’accès SSH à la machine Linux LIN-B depuis le Bastion Azure. Jusqu’à présent, nous n’avions exposé les machines virtuelles qu’au travers du pare-feu.

Le schéma cible est donc le suivant :

La première partie du cas concret sera dédiée au Portail Azure. La seconde partie, quant à elle, sera dédiée à la configuration en PowerShell du Bastion Azure.

1. Création du réseau virtuel et sous-réseau associé

La première étape du déploiement consiste à configurer le nouveau réseau virtuel ainsi que le sous-réseau destiné à accueillir le Bastion Azure. Il est possible de configurer ce dernier au moment de la création du Bastion mais nous allons ici le configurer en amont.

Pour créer un nouveau réseau virtuel, procédez comme suit :

Recherchez Réseaux virtuels ou cliquez sur Réseaux virtuels dans le panel des favoris.

Cliquez sur Créer.

Complétez le Groupe de ressources, le Nom et la Région.

Le HUB-RG correspond au groupe de ressources créé pour l’ensemble des ressources de type hub et sera donc à nouveau utilisé ici. Afin de conserver la nomenclature standard des réseaux virtuels de notre cas concret, le nom de ce réseau est vNet_Bastion.

Finalement, le nouveau réseau virtuel est lui aussi...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations