La démarche d'analyse des risques

Rappels des principaux concepts de sécurité

1. Sécurité de l’information

Le domaine de la sécurité de l’information s’inscrit dans un monde essentiellement numérique, qui coexiste avec celui de l’analogique. Le numérique impose une action de codage, traitée par une couche supplémentaire qui se fonde sur une convention établie, interprétable par l’équipement utilisé.

Quelle que soit la convention de transmission envisagée, les signaux traités ont une fin intelligible et c’est pourquoi il est possible de parler de messages. En ce sens, le message correspond à une information qui porte en elle une signification pour les parties qui se l’échangent, à savoir, au sens général et simplifié, l’émetteur et le destinataire.

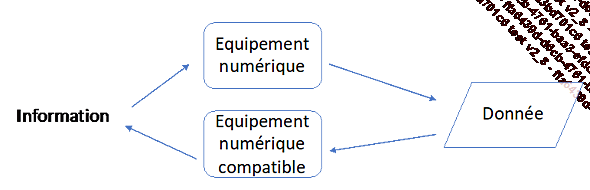

Une information, encodée au sens numérique, devient une donnée. En cela, la donnée s’entend comme la composante tangible d’une information dans le monde numérique. Ainsi, l’information peut être traitée puisque la donnée est portée sur un support qui garde une trace du message. Le traitement de ce message, sous la forme de donnée, s’entend notamment en termes d’échanges, de stockage, de lecture, de modification, d’impression, de transfert et bien sûr de suppression, sous condition d’usage d’équipements compatibles. Cette compatibilité s’apprécie au regard de la définition du format utilisé qui normalise le codage réalisé.

Lien Information/Donnée

En ce qui concerne...

Vers une identification des risques

Une grande partie de ce travail autour des risques repose sur des bases de connaissances, ce qui ne diffère que peu d’une analyse à une autre. C’est pourquoi l’accent va être mis sur ce qui peut être qualifié de « générique » et ce qui sera du registre de l’expertise et donc « particulier » à un contexte spécifique.

Dans un premier temps, nous allons aborder cette démarche sous cet angle générique pour nous permettre, dans un second temps, de nous consacrer à l’aspect particulier d’une analyse de risques.

1. Notions sous-jacentes aux risques

Avant d’aborder cette étape de la démarche, il est nécessaire de préciser certaines notions et d’exposer comment les utiliser. En effet, les risques découlent de l’appréciation d’éléments plus tangibles qu’il convient de maîtriser et qui ont trait au concept de menace.

a. Vulnérabilité

La première de ces notions est celle de vulnérabilité. Cela fait référence à une faille qui va pouvoir être exploitée. Cette faille peut être inhérente à l’objet concerné ou liée à l’usage qui en est fait.

À ce niveau de présentation de la notion, nous restons avec le terme « objet » sans rentrer dans le détail. Nous verrons par la suite, comment interpréter cet « objet ».

Une faille exploitable renvoie donc à une fragilité, à...

Poursuite du travail d’analyse sur les risques

Le travail sur les risques appelle la mobilisation de tous les acteurs concernés et s’appuie sur de l’expertise. Bien qu’il existe des référentiels très éclairants sur la démarche et en tant que base de connaissances, un regard expérimenté est nécessaire pour atteindre le résultat escompté, à savoir une liste de risques spécifiques à l’entité et qui reflètent le plus justement possible l’état courant de la menace et de la protection qui entoure le système étudié.

Après avoir posé les concepts et abordé des aspects méthodologiques, nous allons reprendre l’ensemble de la démarche pour la poursuivre jusqu’à l’obtention d’une synthèse de l’analyse menée. Cette synthèse prend la forme d’un ensemble composé de métriques appropriées, de justifications, des arbitrages ainsi que de décisions arrêtés, cohérentes et suffisantes, d’une liste de risques opérationnels pertinents et de risques stratégiques en phase avec les préoccupations et les enjeux métier.

Pour parvenir à l’atteinte de notre objectif, nous allons ponctuer notre chapitre d’exemples pour illustrer nos propos et nous arrêter, dès que nécessaire, sur les points clés qui jalonnent notre parcours, scindé en trois étapes, de la sélection initiale des risques jusqu’à la synthèse, en passant par la confrontation d’un...

Cas pratique

Pour reprendre les concepts et la démarche présentés, il vous est proposé ci-après l’étude d’un cas pratique. Les questions qui vous sont soumises sont suivies d’une réponse possible.

1. Énoncé du cas

La société MARS21 vend des bonbons au chocolat, fabriqués dans une petite usine située dans l’alpage suisse. La société MARS21 ne dispose pas de magasins et toutes les ventes se font exclusivement en ligne. Les commandes sont directement expédiées depuis l’usine. Pour ce faire, un employé de la société est détaché au sein de l’usine pour gérer les expéditions et leur suivi (commandes auprès de l’usine, vérification du colis, prise en compte du colis, expédition du colis, prise en charge des retours).

Au sein de son siège situé en région parisienne, l’équipe est composée de trois personnes : un dirigeant, un commercial, spécialisé en marketing digital et une personne administrative qui assure les tâches administratives et comptables courantes.

La société MARS21 ne possède en propre que quatre tablettes électroniques et quatre smartphones, destinés à chaque membre de l’équipe. Toutes les données de l’entreprise sont stockées sur un espace cloud, inclus dans l’offre SaaS souscrite. Cette offre s’entend en termes de site institutionnel et commercial, proposant une description de l’entreprise, des conditions de vente, des produits vendus. À...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations