Sécurité des identités avec Azure AD

Azure Active Directory

Dans ce chapitre nous allons aborder la pierre angulaire des services cloud Microsoft, à savoir Azure Active Directory et toute la partie sécurité autour des identités cloud et hybrides.

Si le lecteur souhaite voir l’intégration des environnements Active Directory avec Azure Active Directory, il peut consulter le livre "La gestion des identités hybrides" du même auteur, disponible auprès des Éditions ENI : https://www.editions-eni.fr/livre/azure-active-directory-gestion-des-identites-hybrides-concepts-et-mise-en-oeuvre-9782409016127

On connaît tous le service Active Directory de Microsoft, cet annuaire qui permet de stocker des informations (utilisateurs, ordinateurs, groupes, unités d’organisation, imprimantes, etc.) et qui fournit un moyen d’authentification centralisé aux ressources au sein d’un système d’information.

Azure Active Directory est aussi un annuaire, mais ce dernier est cloud-based, c’est-à-dire qu’il est basé sur le cloud Azure de Microsoft. Il peut contenir également plusieurs informations comme :

-

utilisateurs

-

ordinateurs

-

périphériques

-

groupe

Azure Active Directory est un service cloud comme tant d’autres, on le consomme juste, sans se charger de sa gestion ou de son maintien. Il permet à des utilisateurs de s’authentifier sur des ressources cloud Microsoft 365, des ressources On-premises ou d’autres applications SaaS si elles sont intégrées à ce dernier.

Chaque annuaire Azure AD possède un locataire distinct ou "tenant" dans le cloud et de fait est indépendant des autres annuaires.

Azure AD permet aux utilisateurs, comme déjà évoqué, de s’authentifier auprès des services cloud Microsoft et non Microsoft. Prenons l’exemple d’Enterprise Mobility + Security (EMS), cette suite se base sur Azure AD, qui en est le point névralgique car un utilisateur souhaitant s’enregistrer auprès du service Azure Information Protection doit disposer d’une identité dans Azure AD.

Un autre exemple avec Microsoft 365 : afin qu’un utilisateur puisse consommer le service Exchange Online, c’est-à-dire posséder une adresse e-mail et envoyer des messages, il est obligé...

Zero Trust avec Azure Active Directory

Après avoir introduit Azure Active Directory, nous allons ici voir l’importance de ce dernier dans la stratégie Zero Trust que propose Microsoft autour de ses produits de sécurité Microsoft Defender (Azure Defender - Microsoft 365 Defender).

Microsoft base toute sa stratégie sur une chose primordiale, à savoir l’identité de la personne ou de la ressource. Autrement dit, avant de permettre un accès, les premières informations vérifiées sont l’authenticité, la fiabilité et l’intégrité de l’identité. Cela crée un premier filtre pour toutes les ressources du système d’information, qu’elles soient cloud, On-premises ou même hybrides.

En plaçant la brique Azure Active Directory au centre de la sécurité, on va pouvoir vérifier l’état des utilisateurs, des machines, leur localisation, évaluer le risque avant de pouvoir leur donner accès aux ressources. C’est ce qu’on appelle la démarche "Never Trust, Always Verify" et Microsoft l’a compris, contrairement à d’autres solutions sur le marché qui ne se basent pas sur l’identité pour sécuriser leurs données.

Prenons l’exemple des DLP (Data Loss Prevention). La plupart des produits...

Microsoft et l’identité

Dans cette section nous allons étudier et comprendre les différentes solutions et types d’identité proposés par Microsoft.

1. ADDS et Azure Active Directory

Active Directory Domain Services est bien différent d’Azure Active Directory. ADDS est l’annuaire que nous connaissons tous, qui existe depuis très longtemps au sein de nos entreprises. Il permet de stocker des objets tels que des utilisateurs, des groupes, des ordinateurs, des imprimantes.

Ces objets peuvent être regroupés dans ce qu’on appelle des UO (unités organisationnelles). Sur chacune d’elles, nous pouvons appliquer des GPO (Group Policy Object) afin de fixer des paramètres utilisateurs ou ordinateurs, par exemple pour restreindre certaines actions et ainsi protéger le système d’information.

Cet annuaire permet donc aux utilisateurs et ordinateurs d’accéder aux ressources d’entreprise via une authentification. Chaque domaine Active Directory est géré par au moins un contrôleur de domaine accompagné d’éventuels partenaires pour garantir une tolérance à la panne.

Une architecture Active Directory est composée d’au moins une forêt et d’un domaine Active Directory. Il est bien entendu possible de mettre en œuvre une forêt comprenant plusieurs domaines ou alors plusieurs forêts et plusieurs domaines ; cela dépend de l’environnement et de sa complexité.

En ce qui concerne Azure Active Directory, c’est un annuaire qui permet de stocker des informations comme des utilisateurs, ordinateurs, mais qui ne peut pas gérer des OU par exemple. Il est également impossible de le gérer via des contrôleurs de domaine. Azure Active Directory est un IDaaS (Identity as a Service).

Azure Active Directory permet aux utilisateurs présents...

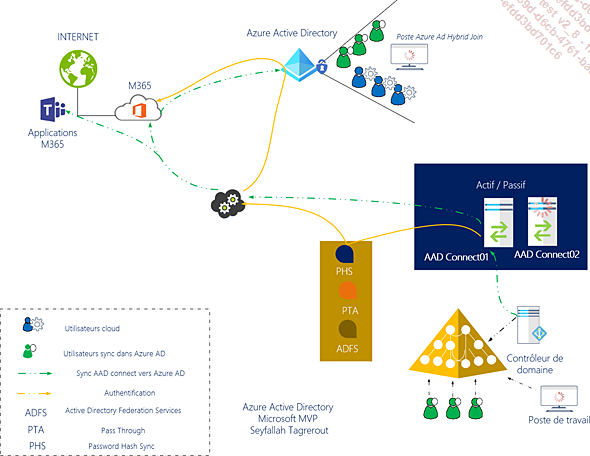

L’identité hybride

L’identité hybride consiste à étendre l’annuaire Active Directory local (ou celui installé dans une machine virtuelle Azure) vers l’annuaire IDaaS Azure AD, permettant d’utiliser la même identité pour les ressources locales et les ressources cloud comme Office365, les applications SaaS, les services EMS, etc.

Comme l’illustre le schéma suivant, on observe trois sortes d’identités :

-

L’identité avec le cercle : identité cloud. C’est un utilisateur directement créé dans Azure Active Directory, sans lien avec le domaine Active Directory local.

-

L’identité avec la roue dentée : cette identité est dite hybride car elle est présente à la fois dans le domaine Active Directory local et Azure Active Directory.

On parle d’extension car le compte utilisateur présent initialement dans le domaine Active Directory local va se retrouver aussi dans Azure Active Directory avec les mêmes informations, y compris le mot de passe.

Afin d’étendre un domaine Active Directory local vers Azure Active Directory, il est nécessaire d’utiliser l’outil proposé par Microsoft : Azure Active Directory Connect, autrement dit AAD Connect (il est possible de consulter l’ouvrage du même auteur publié aux Éditions ENI dédié à l’identité hybride afin de comprendre ce composant : https://www.editions-eni.fr/livre/azure-active-directory-gestion-des-identites-hybrides-concepts-et-mise-en-oeuvre-9782409016127).

1. Les usages

Pour quel usage ? Pourquoi étendre son domaine Active Directory vers Azure Active Directory ?

Il existe plusieurs scénarios où l’extension d’une identité locale vers un Azure Active Directory est primordiale.

a. Microsoft 365

Le service Microsoft le plus populaire aujourd’hui est Microsoft 365. Plus exactement, Microsoft 365 est une multitude de services apportant de la productivité et de la sécurité au sein d’un système d’information.

Afin de pouvoir profiter des services Microsoft 365, il est primordial de posséder une identité dans Azure Active Directory, qu’elle soit full cloud ou étendue depuis un domaine Active...

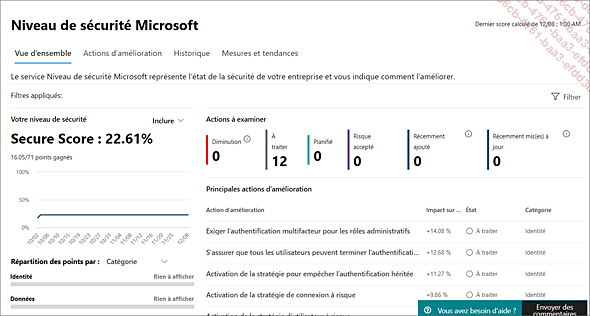

Microsoft Secure Score

Dans cette démarche sécurité "Zero Trust", nous allons tout d’abord présenter le Microsoft Secure Score. Cet outil permet de réaliser des évaluations de la posture de sécurité des environnements Microsoft 365 et de proposer des recommandations adéquates.

1. Introduction

Microsoft Secure Score est un tableau de bord qui permet d’afficher le niveau de sécurité des fonctionnalités et produits déployés sur un tenant Microsoft 365. Il propose plusieurs options et paramètres de sécurité à déployer afin de mieux sécuriser les environnements cloud Microsoft 365.

La valeur du Secure Score est exprimée en pourcentage, indiquant le niveau de sécurité.

Le Secure Score est accessible via cette URL : https://security.microsoft.com/securescore?viewid=actions

Voici un exemple du niveau de sécurité de notre tenant Microsoft 365 :

Nous y trouvons l’onglet Vue d’ensemble qui offre une vision globale au niveau de la posture de sécurité affichant : le score, les actions à effectuer, les actions d’amélioration proposées, la comparaison de votre niveau de sécurité par rapport aux entreprises évoluant dans le même secteur d’activité.

On peut observer également que le Secure Score mesure le niveau de sécurité à partir des vecteurs suivants :

-

Identité

-

Données

-

Appareils

-

Applications

Il est aussi capable de comparer le score d’autres sociétés qui sont dans le même secteur d’activité afin de proposer les meilleures tendances à suivre.

Le Secure Score offre les avantages suivants :

-

Une évaluation rapide et réelle sur la posture de sécurité et la situation d’un tenant Microsoft 365.

-

Une amélioration de la sécurité globale du tenant Microsoft 365 en offrant les bonnes pratiques selon les produits et les vecteurs d’attaque (identités, données, applications et appareils).

-

Son fonctionnement est simple : en se basant sur les produits déployés sur votre tenant, il effectue une évaluation de la sécurité qui générera un score, et vous...

Azure authentification multifacteur

Dans cette section, nous allons continuer notre aventure vers un monde Zero Trust en nous attaquant à la partie authentification et plus exactement son renforcement avec l’authentification à multiples facteurs qui va permettre de rendre l’identité plus forte.

Par authentification, on entend bien souvent saisie d’identifiants et de mots de passe lorsqu’un utilisateur souhaite accéder à des services (Exchange Online, SharePoint ou encore Teams de l’entreprise). Ce dernier doit ainsi fournir son UPN (qui sera identique à son adresse e-mail) et son mot de passe. Le souci est que le mot de passe n’est pas un moyen fiable à 100 %, c’est-à-dire qu’il n’offre pas de garantie face aux attaques de type brute force par exemple.

Du reste, le fait que ce dernier soit mémorisé et saisi par un être humain ajoute une certaine vulnérabilité au mot de passe.

De nos jours, plusieurs attaques visant à trouver les mots de passe des utilisateurs sont connues, à savoir les keyloggers, le phishing, le brute force ou encore le social engineering.

Rappelons que les attaques de phishing qui demandent la saisie d’informations confidentielles (identifiant et mot de passe) aux utilisateurs sont nombreuses et très efficaces.

Afin de se protéger contre ces attaques, Microsoft a introduit dans Azure Active Directory l’authentification multifacteur (MFA). Les utilisateurs devront ainsi, lorsqu’ils souhaitent utiliser des services cloud de l’entreprise, saisir un autre facteur d’authentification en plus de leur mot de passe, permettant de valider leur identité.

Ici, sans le savoir, commence le chemin vers le Zero Trust avec le fameux Never Trust, Always Verify. Pour chaque tentative de connexion au tenant Microsoft 365, nous allons demander une deuxième vérification via un second facteur d’authentification qui va confirmer l’identité de l’utilisateur qui se connecte.

La méthode d’authentification la plus ancienne et la plus utilisée à travers le monde est celle consistant à fournir le couple identifiant et mot de passe. Azure Active Directory, par défaut, permet aux utilisateurs cloud ou/et hybrides de se connecter avec l’UPN (User Principal...

Gestion des mots de passe et des comptes

Dans cette section, nous allons aborder la gestion des mots de passe et la protection des comptes cloud/hybrides Azure Active Directory.

1. Azure Active Directory Password Protection

Azure Active Directory Password Protection est une fonctionnalité permettant de protéger les utilisateurs des attaquants et pirates informatiques qui essaient de voler leurs mots de passe par une méthode de brute force ou alors de password spray.

Cette fonctionnalité est dite intelligente car elle est capable de reconnaître les pirates et de détecter un comportement anormal au niveau du mot de passe des utilisateurs. Elle permet ainsi de sécuriser l’annuaire Azure Active Directory des attaques extérieures visant à trouver les mots de passe des utilisateurs standards ou à haut privilège comme les administrateurs globaux par exemple.

Cette fonctionnalité est activée par défaut pour tous les utilisateurs de l’annuaire Azure Active Directory. Il est bien entendu possible de la personnaliser à condition que les utilisateurs de l’annuaire disposent de licences Azure AD Basic ou supérieures.

Azure Active Directory Password Protection est compatible avec les identités hybrides, synchronisées depuis un domaine Active Directory On-premises vers Azure Active Directory. Les méthodes d’authentification compatibles sont le hash du mot de passe ou alors le Pass-through.

Comment cela fonctionne-t-il ? Si la fonctionnalité détecte qu’un attaquant essaie de pénétrer dans le système d’information en forçant un mot de passe, celle-ci va alors verrouiller le compte de l’utilisateur durant 60 secondes suite à dix tentatives de connexion avec un mauvais mot de passe.

Durant ces 60 secondes, l’utilisateur ne peut plus s’authentifier, freinant donc l’attaque brute force du hacker puisqu’il est verrouillé.

Ensuite, si l’attaquant persiste, le compte se verrouille à nouveau, cependant la durée de verrouillage s’incrémentera.

Si la méthode Pass-through est utilisée, il faut faire attention aux deux points suivants :

-

Le seuil de verrouillage de compte d’Azure Active Directory doit être inférieur à celui configuré dans...

Conditional access

La fonctionnalité de conditional access (ou stratégie d’accès conditionnel en français) va être une pièce maîtresse dans la construction d’une stratégie Zéro Trust avec Azure Active Directory.

Comme évoqué précédemment, la brique essentielle d’une stratégie Zero Trust dans le cloud est Azure Active Directory. Nous allons aborder les stratégies d’accès conditionnel, cette fonctionnalité qui nous permet de donner l’accès aux environnements Microsoft 365 et Azure de manière sécurisée et contrôlée avec le principe du "Never Trust, Always Verify", c’est-à-dire que chaque accès sera considéré comme un danger et l’utilisateur, son emplacement, le client utilisé et son appareil seront d’abord vérifiés avant de donner accès à l’environnement cloud de l’entreprise.

La sécurité va opérer avant même l’accès aux données contrairement aux infrastructures standards qui permettent l’accès puis appliquent la sécurité paramétrique.

1. Introduction

La mise à disposition de services cloud à vos utilisateurs leur permet de se connecter à tous ces services depuis n’importe où dans le monde, avec n’importe quel appareil (personnel ou pressionnel). Ce qui nous pose le problème suivant : comment bloquer et empêcher la connexion au service cloud depuis les machines et appareils non administrés par l’entreprise ? Comment appliquer cette fameuse stratégie du Zero Trust ?

Car il ne suffit plus de contrôler l’identité et l’authentification, il faut aller plus loin sur la nature de la machine utilisée par l’utilisateur, son emplacement physique (une région dans le monde qui représente un risque pour vous, par exemple).

C’est pour pallier ce souci que Microsoft introduit dans Azure Active Directory le conditional access.

L’accès conditionnel (conditional access en anglais) permet, à travers des conditions, de déclencher une action qui autorisera ou empêchera la connexion aux services cloud. On sera même capable d’aller...

Azure Identity Protection

Microsoft met l’accent sur la sécurité comme évoqué à plusieurs reprises, Azure Active Directory Identity Protection est l’une des briques qui vient apporter une couche de sécurité supplémentaire à l’annuaire Azure Active Directory.

Aujourd’hui, la plupart des attaques visent le vol d’identités utilisateurs afin de pénétrer dans les systèmes d’information, qu’elles soient simple utilisateur ou avec des hauts privilèges. Grâce à elles, les attaquants peuvent ensuite se propager au sein du système d’information par un mouvement dit latéral. Il est donc primordial de s’en protéger, surtout lorsqu’il s’agit d’identités cloud, dont la maîtrise est plus complexe comparée à votre annuaire Active Directory local.

Il est très important de protéger toutes les identités au sein de votre annuaire Azure Active Directory, du simple utilisateur standard sans droits au compte d’administrateur global. Ce sont toutes des proies potentielles pour les attaquants.

1. Introduction

Azure Active Directory Identity Protection est une fonctionnalité présente dans le plan Azure Active Directory P2.

Cette fonctionnalité permet de :

-

Détecter des vulnérabilités associées aux utilisateurs dans Azure Active Directory grâce à du machine learning.

-

Examiner en profondeur les activités suspectes et incidents au niveau de l’annuaire Azure Active Directory.

-

Faire de la remédiation en déclenchant des actions en fonction des activités détectées.

Azure Active Directory Identity Protection détecte grâce à du machine learning :

-

Le niveau de risque des connexions

-

Le niveau de risque des utilisateurs

Et va proposer des recommandations afin d’améliorer la sécurité de l’annuaire Azure Active Directory.

Azure Active Directory Identity Protection permet également d’examiner plusieurs événements risqués que ce soit au niveau des connexions ou des utilisateurs et d’alerter les administrateurs le cas échéant.

Il est possible également de configurer des stratégies d’accès...

Privileged Identity Management

Toujours dans notre démarche de sécurité Zéro Trust, nous allons continuer à suivre notre modèle et nous attaquer à la partie sensible qui est l’administration et le droit d’administration.

Dans la stratégie Zero Trust, une section traite ce sujet d’administration et il est important ici de rappeler le principe.

Aucun accès ne devra être donné de manière permanente, les droits doivent être granulaires en fonction des rôles de chaque administrateur. De plus, les accès doivent être gérés automatiquement et surtout traçables afin d’avoir une vision globale sur l’administration du tenant Microsoft 365/Azure.

Toujours penser à appliquer le principe du privilège minimum.

Introduction

Privileged Identity Management, ou PIM, est un service présent dans Azure Active Directory P2.

PIM permet de gérer, de superviser et de contrôler les accès sensibles qui sont liés à l’administration. Il offre la possibilité de limiter le temps de gestion des administrateurs ainsi qu’une traçabilité sur l’activation des rôles à fort privilège.

PIM offre deux fonctionnalités :

-

Just In Time Access : la possibilité de donner les droits et les accès d’administration de manière contrôlée et temporaire.

-

Access Review : la fonctionnalité qui vérifie les droits et l’éligibilité. Elle permet de faire une révision des accès et de supprimer par exemple des accès obsolètes d’un administrateur qui ne serait plus en poste.

PIM fonctionne avec les droits d’administration Azure Active Directory et les rôles Azure.

Comment cela fonctionne-t-il pour le Just In Time Access ?

Le fonctionnement du Just In Time Access est plutôt simple. Voici un exemple afin de l’illustrer :

1. L’administrateur général du tenant Microsoft 365 donne à l’utilisateur "Bouchra" le droit d’être administrateur Exchange pour une durée de 3 heures.

2. L’utilisateur Bouchra souhaite se connecter sur Exchange Online pour y effectuer quelques manipulations. Celles-ci nécessitent les droits "Administrateur...

Conclusion

Nous venons de voir l’aspect sécurité liée à Azure Active Directory. Grâce à cette fondation, nous allons pouvoir continuer la suite du livre en rentrant dans le détail de Microsoft 365 Defender. Il est important de comprendre que la sécurité d’un environnement Microsoft Azure/Microsoft 365 est basé sur l’identité. À travers ce chapitre nous avons pu aborder :

-

le zero trust avec Azure AD

-

l’authentification

-

la gestion des accès

-

le multi facteur et le PasswordLess avec FIDO2

-

le Microsoft Secure score

-

la protection des identités ainsi que des mots de passe

-

les comptes brise glaces

-

Le SSPR

-

les stratégies d’accès conditionnel

-

Azure Identity protection

-

Privileged Identity Management

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations