Mise en place des services réseau d'entreprise

Introduction

Ce chapitre est consacré à la définition et la configuration des composants nécessaires au bon fonctionnement d’un réseau d’entreprise basé sur Windows Server 2016.

Les composants IP, DNS, DHCP, WINS, ainsi que la mise en place d’une autorité de certification (PKI) seront abordés. Comme cela était prévu, il n’est plus possible de configurer la quarantaine réseau à partir de Windows Server 2016.

Le choix de l’infrastructure réseau

La mise en place de toute architecture réseau passe par l’analyse des réseaux existants. Il est souvent difficile de modifier l’ensemble en une seule fois. La migration se fait donc souvent en implémentant un nouvel adressage réseau et une cohabitation avec les réseaux existants. La modification de l’adressage IP est souvent vue comme coûteuse, n’apportant que peu d’avantages supplémentaires.

C’est souvent lors du déplacement ou de la création d’un site qu’il est facile voire nécessaire de repenser l’adressage IP et de planifier un nouveau système.

Le changement d’un domaine DNS est encore plus compliqué, surtout lorsque ce domaine DNS sert de support à un domaine Active Directory. Dans ce cas, une migration représente une étude particulière qui sort du cadre de cette présentation.

1. Le choix de l’architecture réseau

Deux points précis sont à étudier à ce niveau :

-

Le choix de la zone DNS.

-

Le choix de la classe réseau.

a. La zone DNS

Deux aspects sont importants lors du choix de la zone DNS.

Le nom choisi pour la zone DNS doit correspondre à l’intégralité de l’entité (entreprise, groupe, etc.) que l’on souhaite gérer. Ce nom doit pouvoir être accepté par toutes les entités dépendantes qui vont se retrouver dans cette zone. Le problème est beaucoup plus politique que technique !

Si une entité n’entre pas dans ce cadre, cela veut dire qu’une zone DNS spécifique doit lui être affectée.

Si la zone DNS doit être utilisée sur Internet, le domaine DNS sera forcément public et enregistré, c’est-à-dire utilisant une extension reconnue de type .fr, .com, .info...

Pour un réseau interne, le domaine peut être public ou privé. Le choix le plus courant est alors d’utiliser un domaine DNS local avec une extension inconnue sur Internet. L’extension .local est très souvent utilisée sous la forme masociete.local. Le découpage entre ce qui est interne ou externe est plus facile à réaliser. Ce choix est maintenant à déconseiller, car les fournisseurs...

La mise en place des systèmes de résolution de noms

1. La résolution DNS

DNS est devenu la pierre de base du fonctionnement d’un réseau Windows basé sur Active Directory, mais pas seulement.

La plupart des activités actuelles (messagerie, Internet) sont basées sur le bon fonctionnement du réseau et en particulier du service DNS.

Il n’est donc maintenant plus possible de se passer de ce système qui héberge de plus en plus d’informations vitales au bon fonctionnement de l’ensemble du réseau.

a. Définition

DNS (Domain Name Server) désigne un protocole permettant à des clients (du réseau) d’interroger une base de données contenant des informations sur les machines et les services hébergés par ces machines.

DNS est un système permettant d’établir une correspondance entre une adresse IP et un nom de domaine et, plus généralement, de trouver une information à partir d’un nom de domaine.

b. L’installation

L’installation du service DNS sur un réseau Windows se fait souvent dans le cadre de l’installation du premier contrôleur de domaine Active Directory. Sa configuration initiale est alors automatiquement prise en charge par l’assistant DCPROMO. Par défaut, la zone DNS utilisée par Active Directory est alors intégrée et gérée par Active Directory.

Pour installer le rôle DNS via PowerShell :

Install-WindowsFeature DNS

Install WindowsFeature RSAT-DNS-Server

La deuxième instruction installe les outils d’administration de DNS.

Si le service DNS est ajouté sur un contrôleur de domaine, alors toutes les zones intégrées à Active Directory sont connues et utilisées par le service DNS pour la résolution des noms.

Dans tous les autres cas, le service DNS devra être géré comme un serveur DNS classique. Il pourra alors héberger des zones et servir de cache ou de redirecteur vers d’autres systèmes DNS.

c. Les différents types de zones

La zone de type principale

Ce type de zone sera surtout utilisé pour gérer des zones non liées à Active Directory. Les zones DNS publiques, contenant les serveurs web de l’entreprise et les serveurs de messagerie, sont...

La mise en place de la quarantaine réseau

Il n’est plus possible de réaliser la quarantaine réseau, qui n’était pas une véritable solution de sécurité, mais simplement un élément dont l’objectif est de maintenir en bonne santé les éléments présents sur le réseau.

Le composant NAP (Network Access Protection) n’est plus présent dans Windows Server 2016. Microsoft préconise l’utilisation de DirectAccess qui permet de gérer le poste connecté « comme » les autres machines du réseau (AV, WSUS...). La solution apportée par DirectAccess est donc un peu différente du contrôle de conformité que propose le composant NAP.

La mise en place d’une autorité de certification

Les certificats sont maintenant implémentés et utilisés dans la quasi-totalité des composants, logiciels et communications utilisés dans l’entreprise. La seule volonté de crypter des fichiers par EFS peut impliquer d’utiliser les certificats proposés par l’entreprise afin de bénéficier des opérateurs de récupération.

Les raisons d’utiliser une autorité de certification interne ou tout au moins définie à l’intérieur de l’entreprise sont très nombreuses : coût, simplicité, automaticité et une meilleure sécurité. Il n’y a aucune contre-indication.

Celle-ci est même indispensable pour de nombreuses entreprises qui utilisent des noms de domaines locaux (.local, .root…) pour lesquels les organismes de certification publics ont interdiction de délivrer des certificats depuis le 31 octobre 2015 ou dépassant cette date d’expiration.

Le plus compliqué n’est pas la mise en œuvre de la solution, mais de bien valider et gérer toutes les implications liées à son utilisation, et notamment définir tous les process autour de la PKI.

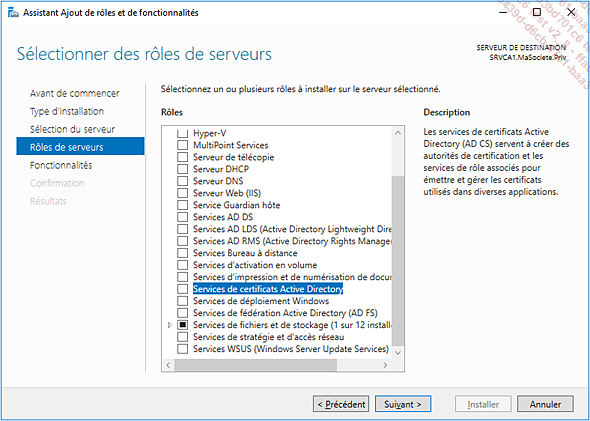

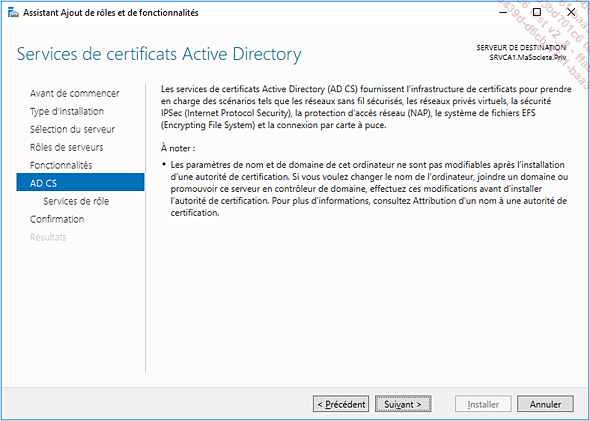

1. L’installation de base

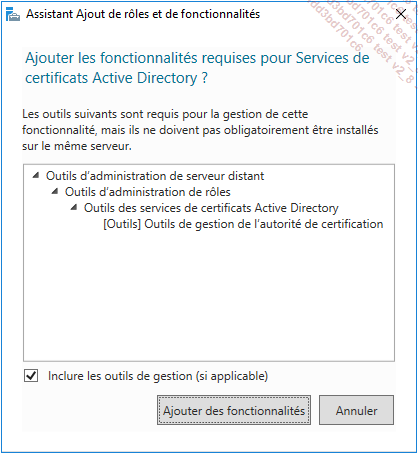

Celle-ci est relativement simple à partir de l’assistant d’installation des rôles et fonctionnalités.

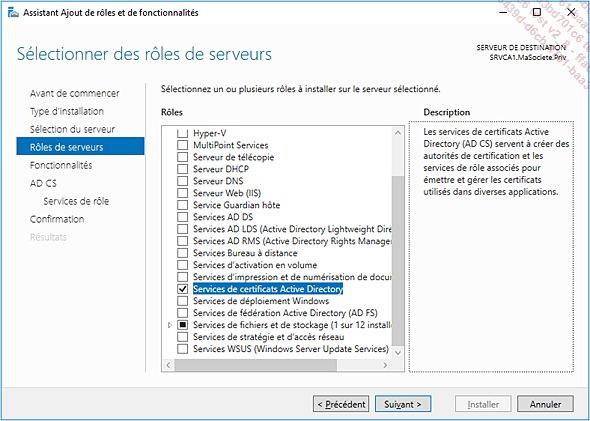

Validez les fonctionnalités nécessaires.

Le rôle est maintenant bien sélectionné.

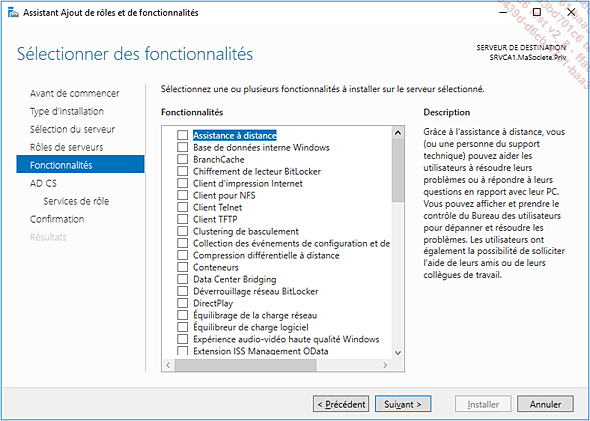

Les fonctionnalités nécessaires sont déjà ajoutées.

L’assistant spécifique de configuration du rôle d’autorité démarre.

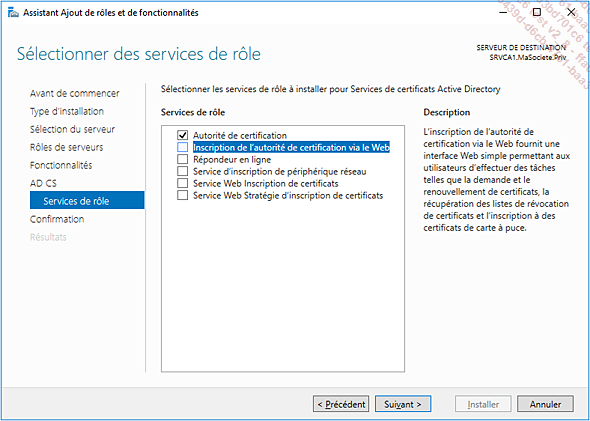

Indiquez les services de rôle.

Une installation classique comporte l’Autorité de certification et l’Inscription de l’autorité de certification via le Web.

Si l’autorité doit pouvoir délivrer des certificats à la demande ou personalisés, le service de rôle Inscription de l’autorité de certification via le Web s’impose. Si l’autorité dite racine doit rester hors ligne, seul le service Autorité de certification est nécessaire.

Le service de rôle Inscription de l’autorité de certification...

Conclusion

En conclusion, l’autorité de certification est la base de la PKI. Or, les certificats servent à sécuriser le fonctionnement de très nombreux logiciels qui chacun a ses propres besoins : les contrôleurs de domaine pour l’accès LDAPS, le cryptage des fichiers par EFS, les serveurs web, la messagerie Exchange, Skype for Business, les serveurs de terminaux RDS, SQL Server, pour ne parler que des logiciels Microsoft.

Une analyse préalable des besoins, notamment en termes de niveau de sécurité souhaité, est essentielle afin de déterminer l’architecture de PKI nécessaire. Lorsqu’une sécurité plus importante est nécessaire, il faut envisager la création d’une autorité racine dite Off-line (totalement déconnectée), à partir de laquelle seront créées des autorités secondaires, possédant des fonctions plus limitées.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations