Outils forensic

La science de l’analyse forensic

1. Le contexte

Lorsque tous les moyens vus précédemment ont été mis en œuvre et que malgré tout, on se retrouve avec un ou plusieurs serveurs plantés, on se dit alors qu’il n’y a plus d’espoir. Pourtant, il reste encore une faible lueur dans ces ténèbres : l’analyse post-mortem des machines en question appelée encore la science ou l’analyse forensic. Le terme forensic désigne tout ce qui recouvre la rubrique informatique légale ou l’investigation numérique légale. Il s’agit donc de l’application de techniques et de protocoles d’investigation numériques, respectant les procédures légales, destinées à apporter les preuves numériques irréfutables, à la demande d’une institution de type judiciaire, par réquisition, ordonnance ou jugement. Cela peut également être défini comme l’ensemble des connaissances et des méthodes permettant de collecter, conserver et analyser des preuves issues de supports numériques, en vue de les produire dans le cadre d’une action ou d’une enquête de justice. Ce concept forensic, construit sur le modèle plus ancien de la médecine légale, correspond alors à l’anglais computer forensics. L’investigation numérique peut se retrouver sous des formulations diverses en langue française, dont les sens ne sont pas toujours exactement les mêmes. Les termes d’investigation informatique légale, d’expertise technico-légale d’ordinateurs, inforensique, criminalistique informatique, sont proches de celui d’informatique légale. Par contre, les concepts d’analyse post-mortem ou d’autopsie informatique ne désignent qu’une partie de cette grande famille de l’informatique légale - l’autre partie ne concernant que les investigations sur des systèmes en cours d’utilisation ou de fonctionnement.

2. Les objectifs

La terminologie suivante est proposée par le LERTI (Laboratoire d’Expertise et de Recherche de Traces Informatiques) et permet de mettre en évidence les objectifs suivants :

Investigation numérique

Il s’agit d’un...

Kali linux

1. Fonctions et rôles

La suite Kali Linux est une distribution GNU/Linux sortie le 13 mars 2013, basée sur Debian. La distribution, à l’origine, s’appelait Backtrack Linux qui était basée, quant à elle, sur une distribution Slackware (jusqu’à la version Backtrack v3), puis sur la distribution Ubuntu (depuis la version Backtrack v4). À l’origine, Backtrack Linux était issu de la fusion de deux logiciels d’audit, appelés respectivement Whax et Auditor. L’objectif de Kali Linux est de fournir une distribution regroupant l’ensemble des outils nécessaires aux tests de sécurité d’un système d’information, et tout particulièrement ceux concernant les tests d’intrusion. Le développement actuel a été mené par Mati AHARONI et Devon KEARNS de la société Offensive Security, durant la phase de réécriture de Backtrack Linux, basée sur une distribution Ubuntu, à l’époque. Un troisième développeur a alors rejoint l’équipe de développement, Raphaël Hertzog, en tant que spécialiste de la distribution Debian. Aujourd’hui, la suite Kali Linux est basée sur la distribution Debian Jessie (v8), la plupart des paquets utilisés provenant des dépôts officiels Debian.

IMPORTANT : la suite Kali Linux a été développée en s’appuyant sur un environnement sécurisé, où seul un petit nombre de personnes de confiance est autorisé à contribuer, en modifiant les paquets et en les signant.

Le noyau de Kali Linux a également été personnalisé pour le rendre moins vulnérable aux injections. Cette démarche a été motivée par le besoin de l’équipe de développement de pratiquer également des analyses de réseaux sans fil. D’un point de vue pratique, la suite est disponible sous forme de Live DVD. Il est également possible de l’installer sur un disque dur, sur une clé USB... Toutefois, on peut aussi mettre en place un démarrage de type PXE en vue de virtualiser l’image de Kali Linux, par-dessus son système d’exploitation au travers d’images...

Caine live

1. Fonctions et rôles

La suite Caine Live (acronyme de Computer Aided INvestigate Environment), est une distribution de type DVD live, orientée informatique légale, historiquement conçue par Giancarlo GIUSTINI au sein d’un projet du centre de recherche et sécurité interdépartemental de technologie numérique en informatique légale de l’université de Modène (le CRIS) et par Reggio EMILIA à la fin 2009. Aujourd’hui, le projet est maintenu par Nanni BASSETTI. La toute dernière version CAINE Live est basée sur une distribution Ubuntu 16.04 LTS en s’adossant aux suites logicielles MATE et LighDM. Comparée à sa version d’origine, l’actuelle version a été modifiée afin de respecter les fondamentaux forensic, en matière de fiabilité et de sécurité, édictés par le NIST (National Institute of Standards and Technology).

La suite CAINE Live comprend les fonctionnalités suivantes :

-

L’interface graphique : interface facile d’accès fournissant un certain nombre d’outils forensic réputés, dont la plupart sont issus du monde open source.

-

Un environnement mis à jour et optimisé pour conduire une analyse forensic.

-

Un générateur semi-automatique de rapports par lequel l’auditeur dispose d’un document facilement éditable et transportable. Ce dernier se présente généralement avec un sommaire des différentes rubriques.

-

Une adhérence à la procédure d’investigation définie récemment par la loi italienne Law 48/2008.

De plus, cette suite est la première distribution à inclure le module forensic appelé Caja Forensics avec les scripts Caja/Nautilus, ainsi que les mises à jour de sécurité permettant de ne pas altérer les périphériques durant l’analyse. Il faut dire que la distribution CAINE Live utilise effectivement plusieurs modules, ajoutés spécifiquement pour rendre le système "forensic", c’est-à-dire que l’application ne modifie jamais le périphérique original, lors des différentes étapes d’analyse. Elle le duplique. On peut mentionner...

Deft Linux

1. Fonctions et rôles

La suite DEFT Linux (Digital Evidence & Forensic Toolkit) est construite autour d’une distribution GNU/Linux de type XUbuntu et de la suite DART (Digital Advanced Response Toolkit), utilisée dans le cadre d’activités de médecine informatique légale et de renseignement numérique. Cette suite logicielle intègre une panoplie d’applications open source spécialement destinées aux enquêtes de criminalité informatique. Il s’agit d’une distribution développée et maintenue par Stefano FRATEPIETRO avec l’aide de toute une équipe de développeurs. La toute première version de DEFT Linux a été introduite en 2005, durant un projet d’enseignement concernant l’étude forensic des ordinateurs de la faculté de droit de Bologne. C’est une solution employée aujourd’hui aussi par nombre d’agences gouvernementales, durant les enquêtes informatiques légales. Les logiciels forensic fonctionnant sur les ordinateurs, comme on l’a déjà mentionné, doivent être en mesure de conserver l’intégrité (et l’état courant), des structures de fichiers ainsi que des métadonnées, existants sur le système d’exploitation, en cours d’analyse afin de fournir une enquête précise et rigoureuse. Par ailleurs, il est nécessaire d’obtenir une analyse fiable du système sans altération ni suppression ou écrasement des données modifiées. Certaines des caractéristiques propres à DEFT Linux (ainsi qu’à CAINE Live d’ailleurs) permettent de minimiser les risques de modification des données en cours d’analyse. Les critères en question sont :

-

Au démarrage, le système ne doit pas utiliser de partition de swap sur le système à analyser.

-

Durant la phase de démarrage du système, il n’existe aucun script de montage automatique.

-

Il n’existe aucun système automatique d’une quelconque activité durant l’analyse des preuves.

-

Les périphériques de masse et les outils d’acquisition du trafic réseau n’altèrent pas les données...

Helix

1. Fonctions et rôles

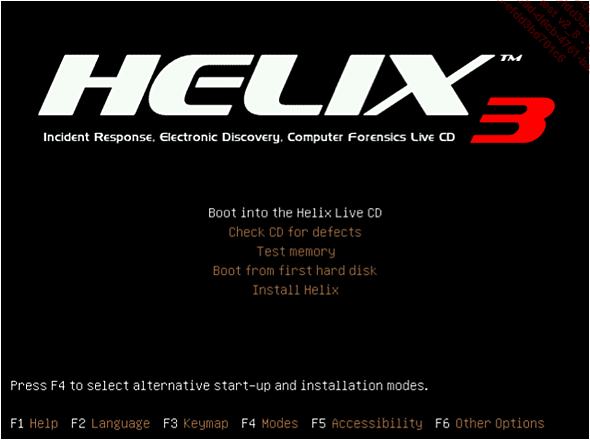

La suite Helix (téléchargeable à l’adresse http://www.linux-live-cd.org/?Helix) regroupe un ensemble d’outils spécialisés dans l’investigation forensic et permet de mener à bien des enquêtes liées à la criminalité informatique. L’avantage de ce produit est qu’il est disponible en version gratuite (à l’exception des versions Pro et Enterprise utilisant des licences EULA). Elle est basée sur une distribution Ubuntu.

En termes de considérations matérielles, cette distribution peut être utilisée en mode console avec un processeur x86 et 48 Mio de mémoire. Pour ce qui est du mode graphique, l’interface bureautique XFCE fournie avec Helix nécessite au minimum un processeur Pentium et 128 Mio de mémoire vive (RAM). Lors d’une enquête ou d’une investigation, il est recommandé d’utiliser la version Helix Live CD qui peut s’exécuter aussi dans un environnement Microsoft Windows. Après avoir validé le langage, la localisation, créé un compte d’administration et approuvé les termes de la licence, on devrait accéder à une fenêtre similaire à celle ci-dessous :

Les principaux outils utilisables se trouvent dans le menu de la barre supérieure appelé Applications :

Lors de cette première utilisation, l’assistant va alors diagnostiquer en live le système qu’on lui présente, afin de déterminer si celui-ci est sain ou non. Celui-ci va notamment déclencher un scan de WinAudit permettant de regrouper les caractéristiques de l’ordinateur, puis de WinMem permettant d’acquérir une image de la mémoire vive, ou de Nigilant32, pour récupérer les données volatiles. Ensuite, les comptes seront parcourus, à l’aide des outils Mail Password Viewer, Network Password Viewer, afin d’éprouver la force des mots de passe détectés. Le programme effectuera alors un parcours de la base de registre à l’aide de Register Viewer pour détecter toute trace de modifications. Une fois cette étape franchie, il faut redémarrer l’ordinateur pour autoriser l’utilisation...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations