Faire exécuter vos applications piégées

Comprendre l’autre, ses besoins et ses envies

Il n’existe pas de modèle spécifique à l’analyse de l’ingénierie sociale. Nous pouvons à la place utiliser des modèles d’analyse de l’humain adaptés au marketing, au management ou à la psychologie.

1. La prise de décision

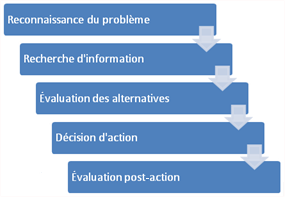

Le modèle de Kollat et Blackwell utilisé en marketing nous donne une vue du fonctionnement de la prise de décision.

Schéma de la prise de décision tiré de "Comportement du consommateur et de l’acheteur", par Nathalie Guichard, Régine Vanheems.

Certaines étapes de ce processus peuvent être contrôlées par l’attaquant, par exemple la création d’un problème, la proposition d’alternatives, ce qui devrait entraîner une décision d’action adaptée à notre objectif. Si l’utilisateur reçoit en plus une réponse adaptée à son choix, l’évaluation post-action sera positive et permettra une nouvelle attaque du même type.

Nous allons jouer sur des variables qui nous permettront d’améliorer les réponses positives à nos attaques :

-

La prise en compte des besoins de l’utilisateur.

-

Un problème ou une proposition adaptée.

-

Des informations complémentaires aux problèmes...

Les besoins de l’utilisateur

1. Le modèle de Maslow

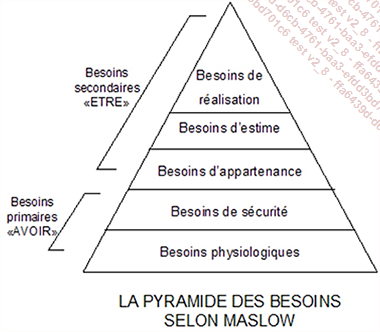

L’acte de décision est la convergence entre un besoin ou une envie, et un élément susceptible de le satisfaire. Pour comprendre, nous allons utiliser une base de management, la pyramide de Maslow.

Cette pyramide nous apporte des informations intéressantes qui nous renseignent sur les besoins primordiaux. Les besoins primaires comme les besoins physiologiques (la nourriture, la boisson, etc.), les besoins de sécurité comme la conservation d’un acquis, avoir des biens, pouvoir faire des choses. Les besoins de sécurité peuvent être un moyen de pression ou un outil de curiosité. Si l’utilisateur croit qu’il va perdre son travail, il cherchera à tout prix des informations à ce sujet.

Les besoins secondaires sont tout autant importants, mais beaucoup plus subjectifs. L’appartenance à un groupe, le besoin d’estime et la réalisation de soi touchent tout le monde, mais à des degrés bien différents. Il faut, avant d’utiliser un de ces besoins, savoir lequel est le plus sensible chez la cible.

2. Le modèle de valeur d’inventaire de Shalom Schwartz

Le modèle de Maslow est très souvent enseigné, il est simple, rapidement compris et assimilé. Toutefois, il est réducteur. Lors de sa création Abraham Maslow n’a...

Les techniques de manipulation

1. Introduction à la manipulation

La décision est l’acte de faire un choix pour résoudre un problème ou une envie. On parle de processus de décision. Il s’agira toujours d’un choix entre plusieurs solutions potentielles. Le choix final s’appuiera sur un critère de satisfaction, pour être le plus heureux possible du choix fait.

-

Le décideur interprète la situation à laquelle il est confronté et en détermine le problème.

-

Il décide et renonce aux autres options.

-

Il attend un retour pour enregistrer la réponse dans son expérience.

La phase de résolution du problème est la plus étudiée. Elle comprend généralement une recherche d’informations, l’analyse des solutions et la prise d’une décision. Le processus de décision est plus ou moins rationnel.

Pour manipuler une réponse, nous devons orienter le problème et la phase de résolution du problème. Dans un contexte particulier, une personne peut être manipulée pour donner une réponse pas forcément en accord avec ce qu’elle veut, mais qui correspondra à ce qui est attendu d’elle.

Par exemple, dans le cadre d’un entretien pour un nouvel emploi, le responsable des ressources humaines affirme : « L’ambiance...

Création des étapes d’une attaque

Pour créer un contexte favorable, nous pouvons créer une attaque ayant plusieurs étapes.

1. Définissez un besoin ou une envie à exploiter chez la victime en vous appuyant sur la pyramide de Maslow ou sur l’inventaire de Schwartz.

2. Créez ou utilisez un problème à partir du besoin ou de l’envie, comme un risque de licenciement, une offre pour un produit fortement attendu, etc. (interprétation et définition du problème pour la cible).

3. Donnez à l’utilisateur des informations pour confirmer son problème et donnez-lui une partie de réponse acceptable (recherche et collecte d’informations pour la cible).

4. Donnez à l’utilisateur un moyen efficace de résoudre son problème, ce qui lui donnera une échappatoire contrôlée (la prise de décision).

5. Rassurez l’utilisateur sur le choix qu’il a fait. Si le problème touche un élément sensible chez l’utilisateur, profitez de cette étape pour le faire revenir au calme (retour positif).

1. Envoyer un document Office piégé

Notre premier exemple sera l’ouverture d’un document Office contenant une macro par une personne ayant des droits d’administrateurs des systèmes ou du support. Pour être certain de faire exécuter notre fichier piégé, il y a deux moyens efficaces :

-

Modifier un fichier existant, comme une liste Excel ou un document de profil ou n’importe quoi que la cible va certainement ouvrir.

-

Créer un fichier qui soit intéressant pour la cible, un rapport budgétaire quotidien, une liste de sites à bloquer ou une présentation...

Contre-mesures

Dans le cas d’une manipulation, il n’y a que la sensibilisation des utilisateurs et des personnes chargées du support qui peut être efficace. Pensez à organiser des formations pour les utilisateurs déjà en place mais aussi à intégrer cette sensibilisation aux processus de formation des nouveaux arrivants dans l’entreprise.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations