Méthodes de gouvernance et référentiels

Introduction

Ce chapitre est consacré aux différents outils utilisables dans le cadre de la gouvernance du système d’information. Ces méthodes visent à réduire les risques opérationnels à l’aide de bonnes pratiques et à travers des processus d’audit et de contrôle.

Les principaux référentiels

Les méthodes existantes, considérées comme solutions opérationnelles, peuvent se résumer à partir de la liste suivante et, selon leur utilisation, se répartir en plusieurs domaines :

-

Développement du système d’information :

-

CMMI (Capability Maturity Model Integration) et les niveaux de maturité. C’est un modèle d’évaluation des processus lors de la conception de logiciels ou d’applicatifs qui est explicité plus loin dans ce chapitre.

-

UML (Unified Modeling Language), langage de modélisation unifié. C’est un outil de développement objet de référence permettant d’élaborer un problème de façon standard.

-

SPICE (Software Process Improvement and Capability dEtermination). Norme pour l’évaluation de processus logiciels, synthèse des démarches d’analyse et d’amélioration de processus logiciel. Essentiellement, elle comporte un guide d’exécution destiné aux projets de développement d’applications.

-

Gestion du système d’information :

-

ITIL (Information Technology Infrastructure Library) propose une bibliothèque structurée composée de bonnes pratiques pour une meilleure gestion du système d’information.

-

La norme BS 15000 : guide de bonnes pratiques destinées...

Le modèle CMMI

1. Présentation

Le référentiel CMMI (Capability Maturity Model Integration) a été créé à l’origine par le département de la Défense des États-Unis d’Amérique afin d’assurer le suivi des développements et des budgets associés, d’abord sous l’appellation CMM puis CMMI (avec Integration).

Son usage a été étendu pour pouvoir être utilisé par toute entreprise dont le métier essentiel consiste en le développement de logiciels et d’applications informatiques, principalement par toute organisation proposant des services de sous-traitance.

La méthodologie décrite dans ce référentiel propose une démarche d’ingénierie comportant un modèle d’évaluation du niveau de maturité de l’entreprise ou du département informatique dans le cadre du développement et de la maintenance des applications qui y ont été développées.

Son objectif clé consiste à donner de bonnes pratiques afin de mieux contrôler les processus, à utiliser le principe de l’amélioration continue ou PDCA (Plan-Do-Check-Act) et à évaluer ceux-ci sur une échelle à cinq niveaux de maturité (proposée par CMMI). Le concept du PDCA est aussi connu sous la forme de roue de Deming.

La finalité de CMMI consiste à contrôler le déroulement des projets applicatifs de façon à ce qu’ils puissent être réalisés de façon rigoureuse en termes de délais, de fonctionnalités et de budget.

Ce référentiel répond donc aux questions que peuvent se poser les responsables de systèmes...

Spice, la norme ISO 15504

SPICE (Software Process Improvement and Capability dEtermination) est une norme créée par l’ISO (International Organization for Standardization) pour standardiser l’évaluation des processus logiciels (norme ISO/CEI 15504).

Il s’agit d’un outil pour évaluer le niveau de maîtrise de la démarche de conduite de projets.

La norme ISO 15504 définit les quinze processus de fonctionnement du système d’information, classés dans quatre catégories clés : processus de support, de production, de management, organisationnel.

Ces modules contribuent dans un premier temps à la mise en place d’un socle de base afin de s’assurer du bon fonctionnement d’un système d’information. Il intervient comme un référentiel de pratiques à destination des projets de développement ou de maintenance d’applications. Il utilise les mêmes niveaux de maturité que CMMI.

ITIL

1. Présentation

ITIL (Information Technology Infrastructure Library), développé à l’origine au Royaume-Uni, consiste en une bibliothèque de bonnes pratiques pour les processus IT de façon à améliorer l’efficience et l’efficacité du système d’information, l’objectif principal étant de réduire les coûts des opérations effectuées au quotidien. Les activités opérationnelles peuvent consommer entre 60 et 75 % de l’ensemble du budget IT. ITIL est devenu un standard incontournable utilisé partout dans le monde.

La version V3/2011 est la suite améliorée de la version 2. L’objectif principal de cette dernière version consiste à aligner la stratégie du système d’information avec celle de l’entreprise en permettant d’optimiser les situations opérationnelles spécifiques avec l’environnement de l’organisation.

L’apport principal de cette version réside dans une meilleure prise en compte du métier de l’entreprise par rapport à son informatique, en opérant conjointement avec les autres référentiels, réglementations et conformités.

Des applicatifs ont été créés par différents éditeurs pour mettre en œuvre de façon pratique cette méthode. Toutefois, une réflexion sur l’état des lieux et la méthodologie à mettre en œuvre doit être entreprise avant d’utiliser ces outils.

ITIL est considéré comme le standard pour le management du système d’information dans les organisations. Il comprend cinq domaines distincts et stratégiques qui donnent des indications sur la façon de concevoir, de développer et d’implémenter la gestion des services délivrés par le département informatique, non seulement selon des possibilités organisationnelles mais aussi comme un actif stratégique.

Il s’agit d’une démarche de création de services qui fournit des bonnes pratiques pour des processus de conception et de développement. Il couvre aussi les principes et méthodes destinés à convertir les objectifs stratégiques...

La norme ISO 38500

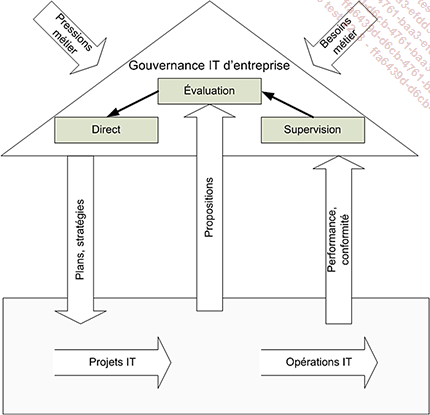

Représentation du modèle ISO 38500

1. Présentation

L’ISO/IEC 38500:2008 est, pour la gouvernance du système d’information, une norme au plus haut niveau d’abstraction de recommandations.

La diffusion de ce référentiel est due à l’importance généralisée et croissante du développement du système d’information.

Cette norme a pour origine plusieurs sources, en particulier celle provenant d’Australie : AS 8015:2005. Celle-ci était destinée à l’origine aux responsables d’entreprises utilisant les données dans le but de les assister dans l’application efficace, efficiente et acceptable de l’informatique dans leurs organisations. L’expression « utilisation de la technologie de l’information » signifie planification, développement, administration et exploitation de l’informatique tout en se focalisant sur les besoins de leur activité métier.

La norme ISO/IEC 38500:2008 comprend trois parties : périmètre, cadre, ligne directrice. Dans ces trois modules, les principes de base sont décrits par détails croissants. La norme est applicable pour tous les types d’organisation (publique ou privée) indépendamment de la taille ou de la forme et de la façon dont leur système d’information est utilisé.

ISO 38500 couvre l’aspect gouvernance du système d’information (pas la gestion ni l’opérationnel) en même temps sur l’aspect demande et fourniture de services informatiques (internes et externes). Le point essentiel consiste en la distinction entre cette gouvernance et la gestion.

L’aspect management comprend les actions et processus nécessaires pour réaliser les objectifs stratégiques de l’organisation. Ces aspects opérationnels et les conditions préalables réunies sont mis en place par la direction qui, par la suite, contrôle la conformité.

À côté du pilotage et de la supervision du management, la gouvernance inclut aussi l’évaluation des objectifs et des conditions préalables. Bien que la norme ne se concentre pas sur le management, elle se focalise sur la gouvernance. Il est intéressant...

Le modèle COBIT

1. Présentation

Le modèle COBIT (Control Objectives for Information and related Technology) est présenté comme un modèle de gouvernance et de contrôle dans les technologies de l’information. C’est donc un cadre qui fournit un ensemble de mesures, d’indicateurs, de processus et de bonnes pratiques. Créé par l’ITGI (IT Governance Institute) et l’ISACA (Information Systems Audit and Control Association), COBIT a été adopté par beaucoup d’entreprises internationales.

Toutefois, de par son concept, il est mis en œuvre dans les grandes organisations. En effet, il s’adresse principalement aux responsables et aux auditeurs susceptibles d’intervenir en apportant une méthodologie pour :

-

les directions d’entreprises : ce référentiel leur apporte une aide dans le contrôle des investissements de façon à mieux gérer les risques et remplir leurs obligations face aux investisseurs et actionnaires ;

-

les responsables informatiques chargés de la gestion du système d’information et des services fournis ;

-

les auditeurs, car ils peuvent apporter leurs recommandations aux directions sur le contrôle interne des systèmes d’information.

Dans le cas classique de COBIT, l’ensemble du modèle comprend quatre domaines et trente-quatre processus associés :

-

La planification et l’organisation qui couvrent les activités liées à la stratégie, au planning, à la communication et à l’organisation. Cette partie donne des orientations pour la fourniture de solutions et de services aux systèmes d’information de façon à contribuer à la réussite des objectifs métier de l’entreprise. Il concerne les problématiques suivantes :

-

L’alignement entre les stratégies métier et celles du département informatique est-il optimal ?

-

Les ressources de l’entreprise (humaines, actifs) sont-elles optimisées ?

-

Les risques sont-ils compris par les utilisateurs et gérés efficacement ?

-

La qualité opérationnelle est-elle en adéquation avec les besoins métier ?

-

L’acquisition et la mise en place : identification des solutions à...

Les normes ISO 270xx

1. Présentation

La norme de base ISO 27001 s’est imposée comme référence en matière de sécurité des systèmes d’information principalement pour la mise en œuvre d’un système de gestion de la sécurité de l’information (ISO 27005). Elle peut être considérée comme la transposition en sécurité informatique de la démarche qualité ISO 9001.

La série des normes ISO/IEC 27000 est publiée par l’Organisation internationale pour la standardisation en partenariat avec la Commission électrotechnique internationale.

Ces référentiels fournissent aux organisations les meilleures recommandations de bonnes pratiques pour les systèmes de gestion de sécurité de l’information.

2. La série des normes ISO 27xxx

Pour suivre les technologies émergentes, l’ensemble des normes ISO 27xxx s’est étoffé, ces dernières années, de façon significative. La liste suivante représente la situation actuelle sur les normes ISO 270xx. Naturellement, cette liste va encore s’étendre dans le futur.

-

ISO/IEC 27000:2014

Fournit une présentation et une introduction aux normes ISO 27000 et définit le vocabulaire spécifique utilisé sur tout leur ensemble.

Statut : publiée

-

ISO/IEC 27001:2013

Norme principale de définition des besoins pour le SMSI (système de management de la sécurité de l’information). Elle correspond au principe de certification des organisations.

Statut : publiée

-

ISO/IEC 27002:2013

Il s’agit de la description des bonnes pratiques décrivant un ensemble compréhensible d’objectifs de contrôle de sécurité et un assortiment de bonnes pratiques de contrôles de sécurité généralement acceptés.

Statut : publiée

-

ISO/IEC 27003:2010

Comprend le guide d’implémentation détaillé relatif à l’adoption de la série complète de la norme ISO 27001.

Statut : publiée

-

ISO/IEC 27004:2009

Contient la norme qui définit les principes d’évaluation et de mesure de ce qui a été implémenté dans le cadre du système...

Conclusion

Les principaux référentiels présentés dans ce chapitre sont une base de travail pour entreprendre la mise en place d’une gouvernance efficace du système d’information.

Toutefois, en amont il conviendra d’étudier celui qui conviendra le mieux au type et à la taille de l’entreprise en privilégiant l’un d’eux pour commencer et de consulter soigneusement leur documentation avant toute implémentation.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations