Stratégies de groupe et sécurité

Introduction

Dans le domaine informatique, la sécurité est un des éléments les plus sensibles. Le terme sécurité est large et il englobe une multitude de concepts. La sécurité physique des données de l’entreprise, l’intégrité des données informatiques, leur disponibilité et leur sauvegarde contribuent au maintien de l’existence de l’entreprise. La majorité des réseaux d’entreprise sont aujourd’hui connectés à Internet. Il existe deux grandes catégories : la sécurité domestique et la sécurité extérieure.

La sécurité domestique relève de toutes les manipulations maladroites ou intentionnelles qui peuvent nuire à l’intégrité du réseau local. La sécurité extérieure doit empêcher les attaques, virus et autres programmes malveillants d’agir. Ceux-ci sont majoritairement issus de l’extérieur de l’entreprise. Ces intrusions proviennent le plus souvent d’Internet ou de supports amovibles.

Maîtriser les stratégies de groupe dans les environnements Windows, c’est augmenter la capacité de sécurisation de l’entreprise. D’innombrables paramètres de stratégies liés à la sécurité des postes...

Création du domaine et stratégies par défaut

Dans un domaine existant, les administrateurs habilités sont seuls responsables de la création de nouvelles stratégies de groupe, de leurs liaisons aux sites, aux domaines ou aux unités d’organisations et des paramètres qu’elles modifient.

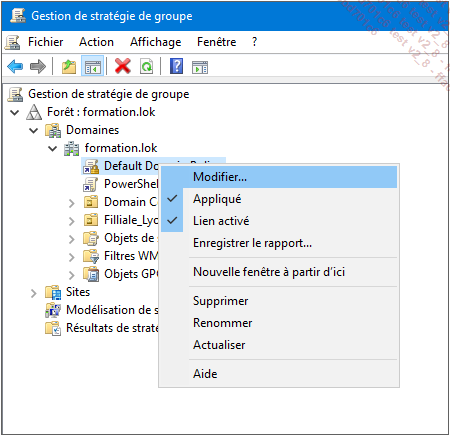

Lors de la création d’un nouveau domaine, certaines opérations sont exécutées automatiquement dont la création des stratégies de groupe par défaut.

Initialement, lors de la promotion d’un serveur en contrôleur de domaine, l’unité d’organisation Domain Controllers est créée dans Active Directory. C’est dans cette unité d’organisation que seront hébergés les objets contrôleurs de domaine par défaut.

La stratégie de groupe Default Domain Policy est ensuite créée et liée au niveau du domaine. Cette GPO est la stratégie de domaine par défaut. Les paramètres définis s’appliquent à tous les objets contenus dans Active Directory.

Pour finir, la stratégie de groupe Default Domain Controllers Policy est créée et liée à l’unité d’organisation Domain Controllers. Cette GPO définit les paramètres de stratégies qui s’appliquent aux contrôleurs de domaine de l’entreprise.

Microsoft recommande de modifier uniquement les paramètres de sécurité de ces stratégies de groupe. Pour toute modification n’ayant aucun lien avec la sécurité, il est préférable de créer des GPO exclusives. Il est ensuite possible de les lier au niveau du domaine si nécessaire.

Attention : si l’intégrité des stratégies de groupe Default Domain Policy et Domain Controllers Policy est altérée, il est très difficile de revenir en arrière...

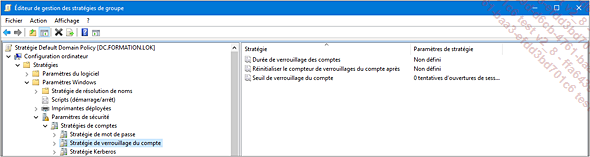

Configurer la Default Domain Policy

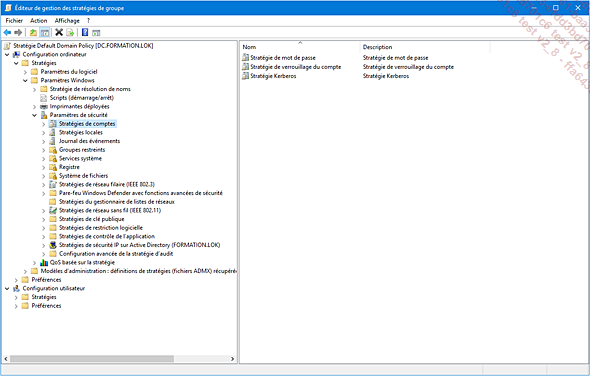

Comme évoqué précédemment dans ce chapitre, la Default Domain Policy comporte trois paramètres principaux qu’il est intéressant de configurer. Nous rappelons que ces paramètres concernent la sécurité et plus particulièrement la gestion des comptes utilisateurs du domaine.

Les objets de stratégie sont localisés dans le nœud Configuration ordinateur - Stratégies - Paramètres Windows - Stratégie de comptes.

Dans cette section, nous allons définir et mettre en place une politique de gestion des comptes utilisateurs du domaine.

Attention, cette stratégie s’applique à tous les utilisateurs ayant un compte dans le domaine.

Dans la console de gestion des stratégies de groupe, éditez la Default Domain Policy.

Ouvrez l’arborescence jusqu’à Stratégies de comptes.

Trois groupes de paramètres sont présents dans Stratégies de comptes :

-

Stratégie de mot de passe

-

Stratégie de verrouillage du compte

-

Stratégie Kerberos

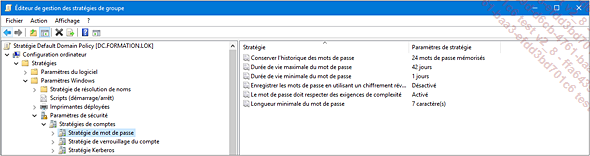

Stratégie de mot de passe :

Les options disponibles permettent de définir le niveau de sécurité, de complexité et les critères de gestion des mots de passe.

Stratégie de verrouillage du compte :

Les trois paramètres disponibles pour configurer...

Sécurité et mots de passe

Dans les versions antérieures de Windows Server (2000 et 2003), la politique de mot de passe définie dans la stratégie Default Domain Policy s’appliquait à tous les utilisateurs du domaine.

Que se passe-t-il lorsqu’une GPO modifiant la politique de mot de passe est créée et liée à une unité d’organisation ?

La dernière GPO appliquée a un effet uniquement sur les mots de passe des comptes locaux. Ceux-ci devront remplir les critères définis par la stratégie.

Comment fait-on pour définir des politiques de mot de passe différentes dans un même domaine ?

La réponse est arrivée avec Windows Server 2008. Parmi les paramètres de stratégies disponibles, nous allons nous familiariser avec l’objet FGPP (Fine Grained Password Policy). Cet outil permet de créer des politiques de mot de passe différentes pour les utilisateurs du domaine. Ceci permet par exemple d’augmenter le niveau de sécurité des comptes utilisateurs aux privilèges élevés ou ayant accès à des données très sensibles. Néanmoins, le fonctionnement de FGPP nécessite une préparation spécifique. Il n’est pas possible de créer des stratégies de mots de passe et de les appliquer aux unités d’organisation. FGPP requiert de s’organiser autour d’Active Directory pour être mis en place et fonctionner correctement. Nous allons détailler les différentes étapes pour implémenter les stratégies de mot de passe avec FGPP.

Voici les différentes étapes de la mise en place d’une politique FGPP :

-

Création d’un PSO (Password Setting Object).

-

Configuration des options du PSO à l’aide de l’assistant ADSI (Active Directory Service Interface).

-

Liaison des PSO avec les utilisateurs ou groupes de sécurité.

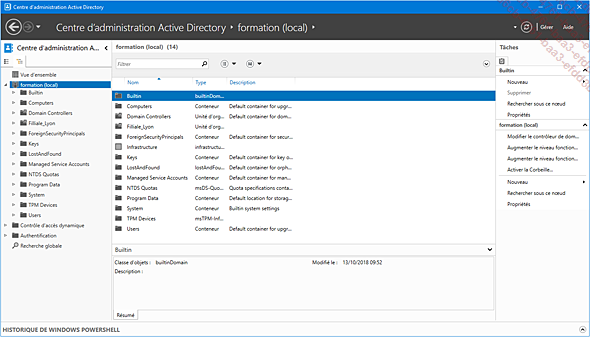

Dans Windows Server 2012, nous avons toujours la possibilité de créer les PSO avec l’assistant ADSI, mais une nouvelle façon de faire est désormais disponible dans le Centre d’administration Active Directory.

Dans le Centre d’administration Active Directory, nous avons la possibilité de créer...

Élever le niveau de sécurité avec les outils d’audit

Les possibilités d’audit sont nombreuses dans Windows Server 2012. Ces puissants outils déjà présents dans les versions antérieures de Windows Server servent à tracer les actions qui ont été effectuées sur les différents serveurs ou postes de travail, quelles modifications ont été apportées, par qui et à quel moment.

La plupart des options d’audit sont configurables avec les GPO. Cependant, Windows Server 2008 et les versions supérieures proposent de nouvelles possibilités d’audit dont l’activation se fait hors des stratégies de groupe.

Cette partie du chapitre présente dans un premier temps les multiples actions d’audit possibles grâce aux GPO puis aux outils d’audit qui ne relèvent pas de celles-ci.

1. Utiliser les stratégies de groupe pour auditer

Lorsque vous implémentez une stratégie de groupe d’audit, il est possible de la lier à l’unité d’organisation Domain Controllers si vous souhaitez auditer les actions effectuées sur les contrôleurs de domaine. Vous pouvez également configurer des stratégies d’audit et les lier aux autres unités d’organisation de votre structure Active Directory, cela dépend des systèmes et des éléments que vous souhaitez auditer.

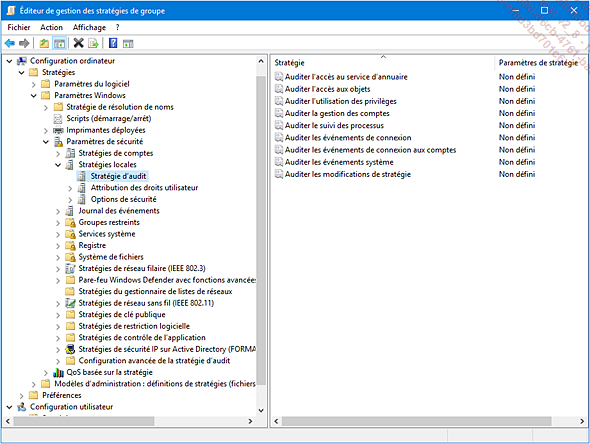

a. Les différents paramètres d’audit

Les paramètres d’audit qu’il est possible de configurer se trouvent à l’emplacement Configuration ordinateur - Stratégies - Paramètres Windows - Paramètres de sécurité - Stratégies locales - Stratégie d’audit.

Pour visualiser ces paramètres, ouvrez la GPMC puis éditez la Default Domain Controllers Policy.

Puis il faut vous rendre à l’emplacement des Stratégies d’audit.

Depuis Windows Server 2008, nous avons neuf paramètres d’audit. Le tableau ci-après décrit les différentes actions et recommandations pour les utiliser de façon optimale.

La mise en place de systèmes d’audit est un outil supplémentaire pour augmenter la sécurité...

Stratégie de restriction logicielle

Beaucoup d’incidents sur les postes de travail sont dus aux virus contenus dans les mails, aux programmes malveillants téléchargés depuis Internet et aux programmes qui n’ont pas lieu d’être installés dans le cadre de l’activité des utilisateurs.

Pour éviter les pertes de temps à répétition, Microsoft fournit la possibilité d’implémenter des politiques de restriction logicielle qui permettent aux administrateurs de définir quels programmes pourront ou ne pourront pas fonctionner sur les postes clients.

Les versions XP et supérieures de Windows incluent certaines CSE. L’une des CSE est la stratégie de restriction logicielle qui permet de restreindre le fonctionnement des logiciels pour un utilisateur en particulier ou pour tous les utilisateurs d’un poste de travail en particulier.

Vous pouvez bien sûr appliquer les GPO de restriction logicielle à tous les autres niveaux de l’annuaire Active Directory.

Cela dépend de la façon dont les administrateurs souhaitent organiser les restrictions. Si vous appliquez une stratégie de restriction logicielle au niveau du domaine, tous les utilisateurs du domaine seront dans l’incapacité d’utiliser les logiciels restreints. Si vous appliquez la GPO au niveau d’une unité d’organisation, tous les utilisateurs de cette UO n’auront pas la possibilité d’utiliser les logiciels restreints mais les utilisateurs d’une autre UO le pourront.

Les stratégies de restriction logicielle peuvent également s’appliquer aux ordinateurs. Si les ordinateurs sont impactés par ces GPO, les logiciels restreints dans la stratégie ne seront utilisables par aucun utilisateur sur le poste concerné.

Pour mettre en place une stratégie de restriction logicielle, ouvrez la console de gestion des stratégies de groupe et créez une nouvelle stratégie appelée Stratégie de restriction logicielle.

Éditez la stratégie et placez-vous dans le conteneur Configuration utilisateur - Stratégies - Paramètres Windows - Paramètres de sécurité - Stratégies de restriction logicielle.

Faites un clic...

Stratégie de sécurité avec Internet Explorer

Internet Explorer est le navigateur Internet par défaut inclus dans chaque version de Windows.

La version délivrée est Internet Explorer 8 et 9 avec le Service Pack 1 de Windows 7. Pour Windows Server 2012 et Windows 8 Internet Explorer est livré en version 10. La configuration d’Internet Explorer est très importante dans la mesure où la plupart des attaques proviennent d’Internet.

Les firewalls sont bien sûr en premier plan en ce qui concerne la sécurité du réseau, mais sécuriser Internet Explorer est aussi un point clé pour assurer la stabilité des postes clients et finalement celle du réseau tout entier.

Définir la configuration d’Internet Explorer prend du temps. Il faut considérer toutes les options et leur importance, vérifier si la connexion Internet passe par des serveurs PROXY et s’assurer d’adapter le niveau de sécurité requis pour les différents types d’utilisateurs. Mettre en place la configuration d’Internet Explorer peut prendre encore plus de temps si chaque paramétrage doit être fait directement sur les postes de travail.

Avec les stratégies de groupe, vous avez la possibilité de préparer la configuration d’Internet Explorer dans la console de gestion des stratégies de groupe et de la déployer sur les postes de travail.

Les paramètres de configuration de l’application Internet Explorer font partie des Modèles d’administration des Configurations ordinateur et utilisateur. Dans le nœud Configuration utilisateur, il existe un dossier spécifique à la maintenance d’Internet Explorer.

1. Paramètres de stratégie d’Internet Explorer

a. Introduction

Internet et sécurité vont de pair. Les utilisateurs n’ont pas toujours à l’esprit...

Conclusion et commentaires

Si vous souhaitez sécuriser votre architecture, vous avez besoin des stratégies de groupe. La sécurité d’un réseau entier ne dépend jamais d’un seul critère. Les menaces sont multiples et les façons d’y répondre le sont également.

La précision de la configuration des postes de travail et serveurs n’est possible qu’avec les GPO. Elles nous offrent une précision des paramètres. Aucun autre outil ne vous permet autant de spécificités dans le paramétrage d’un environnement client Windows ou des applications.

Vous pouvez restreindre les accès aux disques, empêcher la connexion d’éléments externes, définir qui peut se connecter au Wi-Fi et choisir la complexité exigée par les mots de passe. Plusieurs milliers de paramètres sont disponibles.

La fiabilité d’une entreprise passe par la sécurité. Plus la sécurité est élevée, plus les données sont fiables, les postes stables et le quotidien des équipes allégé.

Il faut définir le niveau de sécurité souhaité, c’est-à-dire définir jusqu’à quel point les utilisateurs doivent être maîtres de leurs postes de travail. Certaines entreprises choisissent...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations