Paramètres, maintenance et conformité

Introduction

La sécurité est une priorité de l’entreprise autant au niveau des périphériques que des données. La sécurité est au cœur de l’entreprise et un véritable enjeu du côté de l’informatique. Trop souvent, les menaces proviennent de l’intérieur de l’entreprise, avec des postes qui ne sont pas à jour, des configurations altérées par les utilisateurs ou des versions d’antivirus qui ne sont plus capables de protéger le système. En plus de la sécurité, un des problèmes majeurs auquel l’IT doit particulièrement faire attention est l’homogénéité du parc et la conformité des machines qui le composent. Il arrive que les GPO ne soient pas appliquées partout et que des postes ne reçoivent pas correctement les politiques globales de l’entreprise. Ces problèmes sont symptomatiques d’une gestion difficile des postes de travail, serveurs et périphériques de l’entreprise. L’analyse et la maîtrise de ces points critiques peuvent faire la différence entre un parc sain, et une infrastructure faible et vulnérable. Connaître son parc et suivre son évolution est la clé d’une infrastructure maîtrisée et d’un environnement de travail sûr...

Concepts et composants

Pour bien comprendre et maîtriser la gestion de la conformité au sein de ConfigMgr, il est primordial d’étudier et de comprendre les différents composants qui en font un outil très puissant et utile dans l’entreprise. La maîtrise des concepts est essentielle pour pouvoir mettre en place le plus efficacement possible les éléments de configuration. Avec la console d’administration Microsoft Endpoint Configuration Manager, vous bénéficiez d’une interface unifiée qui permet de gérer les configurations, la conformité, et l’accès aux ressources de tous les périphériques, traditionnels ou modernes, de l’entreprise à partir d’un point unique. Une grande partie de ces fonctionnalités sont présentes dans la console ConfigMgr mais peuvent être exploitées directement dans le centre d’administration MEM (Intune) pour unifier les accès à l’entreprise.

La gestion de la conformité permet de vérifier et de reconfigurer au besoin de nombreux paramètres, notamment l’installation et les configurations du système d’exploitation, des applications requises ou facultatives ou la présence d’applications interdites. La conformité permet aussi de gérer l’accès des périphériques aux données de l’entreprise depuis Internet. Plusieurs outils peuvent être utilisés par la fonctionnalité pour vérifier les configurations et les modifier si cela s’avère nécessaire. Ces outils sont aussi variés que les scripts, les clés de registre, les propriétés dans la base WMI et tous les paramètres OMA-DM des périphériques modernes qui peuvent être modifiés automatiquement si une alerte de non-conformité est levée lors de l’analyse.

La conformité est évaluée en définissant une ligne de base (Baseline) qui contient les éléments de configuration que vous voulez évaluer en vous basant sur des paramètres (Settings) et les règles de conformité (Compliance Rules) qui définissent comment évaluer ces paramètres. Il est possible d’importer des lignes...

Prérequis

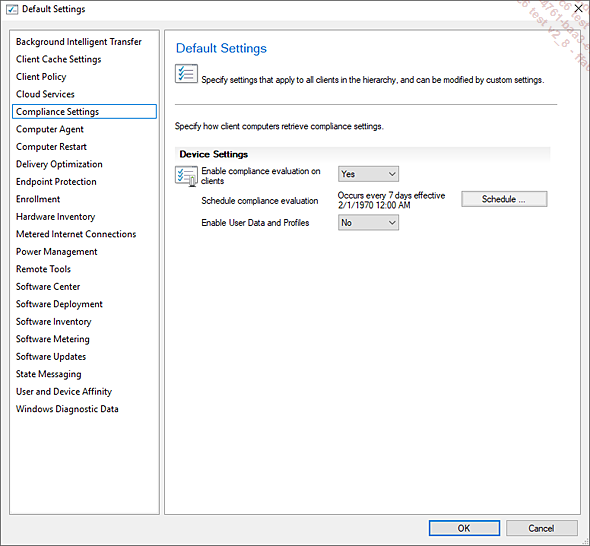

Pour pouvoir mettre en place la gestion de la conformité, il est nécessaire de prendre en compte les éléments à configurer et de les mettre en place s’ils ne sont pas déjà présents sur les sites. Dans un premier temps, les périphériques doivent être activés pour les paramètres de la conformité en paramétrant la fonctionnalité dans les paramétrages du client. Pour ce faire, naviguez dans Administration - Overview - Client Settings. Il est recommandé de créer une stratégie dédiée et de ne pas modifier la stratégie par défaut.

Les paramètres suivants sont à configurer :

-

Enable compliance evaluation on clients : Yes pour activer l’évaluation de conformité sur les clients et No pour désactiver la fonctionnalité.

-

Schedule compliance evaluation : pour définir un planning pour que les clients effectuent leurs évaluations de conformité. Une fois la politique téléchargée par le client, les évaluations seront faites même si le client n’est pas connecté. Les résultats seront transmis lors de la prochaine connexion. Cliquez sur Schedule... pour modifier la planification de l’évaluation.

-

Enable User Data and Profiles : Yes pour activer l’évaluation...

Configuration Items : fonctionnement

Nous allons voir dans cette section le fonctionnement, la création, la configuration, l’utilisation des éléments de configuration et comment s’approprier l’outil. Dans un premier temps, nous étudierons le lien entre les options et les règles de conformité. Puis, dans un second temps, nous nous concentrerons sur les profils et données utilisateur.

Il existe différents types d’éléments de configuration.

-

Élément de configuration d’application : utilisé pour déterminer la compatibilité d’une application. Cela peut inclure des informations indiquant si l’application est installée et des détails sur sa configuration.

-

Élément de configuration du système d’exploitation : utilisé pour déterminer la compatibilité des paramètres concernant le système d’exploitation et sa configuration.

-

Élément de configuration de mises à jour logicielles : créé automatiquement lorsque vous téléchargez des mises à jour logicielles avec Configuration Manager. Vous ne pouvez pas créer ni visualiser ces éléments de configuration dans le nœud Compliance Settings, mais vous pouvez les sélectionner lorsque vous définissez des lignes de base de configuration.

-

Élément de configuration générale : utilisé pour déterminer la compatibilité des périphériques modernes.

Avec ConfigMgr Current Branch, vous n’avez plus besoin de choisir le type d’élément de configuration lors de la création. Microsoft a retravaillé le processus de création pour créer des catégories de plateformes permettant de mieux identifier les paramètres qui s’appliquent aux différents plateformes et modes de gestion.

-

Les éléments de configuration applicables aux périphériques traditionnels gérés avec le client ConfigMgr. On retrouve les catégories suivantes :

-

Windows 10

-

Mac OS X (custom)

-

Windows Desktops and Servers (custom)

-

Les éléments de configuration applicables aux périphériques modernes gérés sans client par enregistrement...

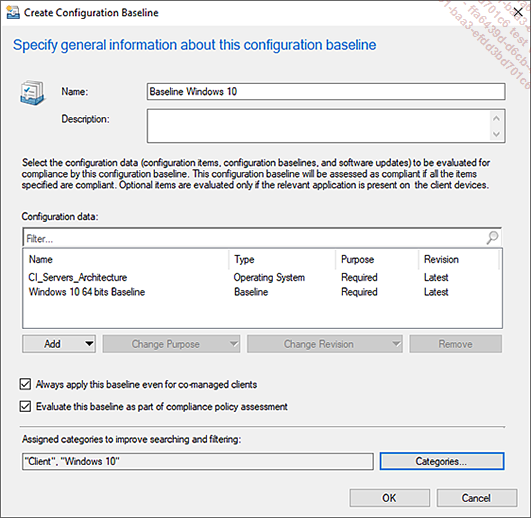

Baselines

Les lignes de base (ou Baselines) de Microsoft Endpoint Configuration Manager sont composées d’éléments de configuration, de mises à jour logicielles ou d’autres lignes de base de configuration. Elles ne sont pas applicables aux stratégies de mise à niveau de l’édition Windows 10, aux profils et données utilisateurs, etc. Elles peuvent contenir des révisions spécifiques de certains éléments de configuration ou être configurées pour ne garder que la dernière version des éléments de configuration qui en font partie. Les lignes de bases peuvent ensuite être déployées vers une collection pour que les périphériques de cette collection puissent télécharger la ligne de base et les éléments de configuration afin d’évaluer la conformité du système face à ces politiques. Les lignes de base peuvent être importées facilement si elles ont été créées sur une architecture différente et exportées dans un environnement de développement, par exemple.

1. Création et déploiement d’une baseline

Pour créer une ligne de base de configuration, vous devez naviguer dans Assets and Compliance - Overview - Compliance Settings - Configuration Baselines.

Cliquez sur Create Configuration Baseline pour ouvrir l’assistant de création d’une ligne de base. Les paramètres suivants sont à configurer.

-

Name : le nom de la ligne de base, qui doit être unique et d’un maximum de 256 caractères.

-

Description : la description de la ligne de base, qui doit permettre de facilement identifier son rôle et ses actions. 512 caractères maximum.

-

Configuration data : la liste des objets qui seront ajoutés à la ligne de base de configuration. Peuvent être ajoutés des éléments de configuration, des mises à jour logicielles et d’autres lignes de base en cliquant sur Add puis en sélectionnant le type d’objet à ajouter à la ligne de base. Pour supprimer un objet, cliquez sur Remove. Pour choisir la révision la plus adaptée à la ligne de base pour les éléments de configuration, cliquez...

Best Practices

Les bonnes pratiques, ou Best Practices, sont les recommandations qui sont faites par les éditeurs pour permettre aux administrateurs et utilisateurs de tirer le meilleur parti des outils mis à leur disposition. Ces meilleures pratiques peuvent concerner l’administration et le fonctionnement général, ou l’utilisation et les objets de l’outil. Elles peuvent permettre de renforcer la sécurité des systèmes. Ces meilleures pratiques ne s’appliquent bien évidemment pas dans tous les cas, mais peuvent permettre de mieux comprendre certaines fonctionnalités et de les utiliser de manière optimale dans votre environnement. En adaptant ces ressources à votre infrastructure ConfigMgr, vous pouvez mettre en place rapidement des lignes de base de configuration qui répondent aux standards de Microsoft et des autres grands éditeurs logiciels, s’ils proposent des modèles.

1. Meilleures pratiques Microsoft

Les meilleures pratiques recommandées par Microsoft couvrent plusieurs domaines mais sont surtout centrées sur la sécurité, puisque c’est l’une des préoccupations principales des DSI, pour conserver un parc sain et intègre. Ces bonnes pratiques guident l’administrateur dans sa gestion de la sécurité avec ConfigMgr et dans la gestion de conformité. D’une bonne utilisation de cet outil dépend le suivi de la sécurité et de la conformité des périphériques, mais aussi de la maîtrise du parc informatique et de la gestion des profils utilisateurs. Comme la sécurité est au cœur du système informatique, la gestion de la conformité l’accompagne et ses meilleures pratiques vous aident à la comprendre et la mettre en place de la meilleure des façons. Les Configuration Packs pour Microsoft Endpoint Configuration Manager sont disponibles sur le centre de téléchargement de Microsoft.

Voici les meilleures pratiques...

Remédiation

La remédiation est l’action qui vise à corriger une erreur ou un paramètre non conforme dans le parc informatique. C’est la deuxième composante majeure de la gestion de la conformité. Il est très important de connaître l’état de la conformité de l’ensemble des éléments de l’infrastructure, mais il est encore plus nécessaire de pouvoir remédier à ces errements et réparer les postes qui ne sont pas aux normes de l’entreprise. Pouvoir prendre des actions rapides en cas de manquement à la sécurité est primordial et l’on ne peut se permettre de laisser un ou plusieurs périphériques vulnérables dans l’environnement de l’entreprise. La remédiation va permettre de répondre rapidement et efficacement aux manquements remontés lors des phases d’évaluation.

Comme nous allons le voir dans cette section, il existe deux types de remédiation : la remédiation manuelle et la remédiation automatique. Nous n’avons abordé le sujet que maintenant, bien que les actions soient disponibles lors de la création des éléments de configuration, parce qu’il est nécessaire de bien comprendre les concepts et l’utilisation de la gestion de la conformité en profondeur avant de pouvoir passer à une phase de remédiation, notamment automatisée.

1. Manuelle

La remédiation manuelle est, comme son nom l’indique, à effectuer manuellement par les administrateurs, mais bénéficie d’aides qui peuvent être trouvées dans la console d’administration...

Accès aux ressources de l’entreprise

La gestion des périphériques passe par l’étape importante de provisionnement et de configuration des périphériques. Microsoft propose la possibilité de déployer des certificats et des configurations VPN, Wi-Fi, e-mail, Windows Hello for Business et de connexion à distance. Si plusieurs profils d’un même type sont déployés sur le même utilisateur, le paramétrage optionnel n’est pas envoyé au périphérique. Si le paramétrage est obligatoire, la valeur par défaut est envoyée, sinon le déploiement échoue.

1. Les profils de connexion à distance

Comme expliqué précédemment, les profils de connexion sont utilisés pour permettre aux utilisateurs de se connecter à leur ordinateur de travail s’ils ne sont pas connectés au domaine ou via un ordinateur personnel.

L’installation du client ConfigMgr crée un groupe de sécurité Remote PC Connect peuplé avec les utilisateurs principaux de l’ordinateur sur lequel vous déployez le profil.

Les prérequis suivants sont nécessaires pour permettre le déploiement de profils de connexion à distance :

-

Afin de permettre l’accès aux machines à l’intérieur de l’entreprise, vous devez installer et configurer un serveur Remote Desktop Gateway. Pour cela, vous pouvez vous référer à la documentation suivante : https://docs.microsoft.com/fr-fr/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure

-

Si la machine accédée à distance par l’utilisateur est munie d’un pare-feu, vous devez configurer les exceptions nécessaires pour autoriser le programme Mstsc.exe ou la connexion externe via le protocole Remote Desktop. Si vous utilisez le pare-feu Windows, ces exceptions peuvent être surchargées par des stratégies de groupe.

-

Vous devez définir l’affinité entre le périphérique cible (UDA) et l’utilisateur sur lequel vous déployez le profil de connexion à distance. Cette association permet le peuplement du groupe Remote PC Connect. Si la relation entre le périphérique et l’utilisateur...

Suivi et dépannage de la conformité et des configurations

La gestion de la conformité est une des fonctionnalités de ConfigMgr qu’il est nécessaire de superviser et dont les résultats doivent être exploités pour bénéficier au mieux de la puissance de l’outil. Même si des fonctionnalités de remédiation automatique existent, comme elles ont été détaillées dans la section Remédiation, il faut d’abord bien comprendre les tenants et aboutissants, connaître son parc et ses faiblesses pour ensuite agir de la meilleure des manières.

1. Suivi des indicateurs

Les trois principales sources pour bien exploiter la gestion de la conformité sont le suivi de déploiement, l’exploitation sur le serveur de site et celle sur le client. Bien évidemment, ces solutions sont complémentaires et permettent, en les combinant, de tirer le meilleur parti des outils de conformité. Les rapports sont un outil très puissant d’exploitation des informations. Nous traiterons ici le suivi du déploiement des lignes de base. Bien qu’il soit similaire à celui des applications, il apporte des informations supplémentaires qu’il est intéressant d’exploiter.

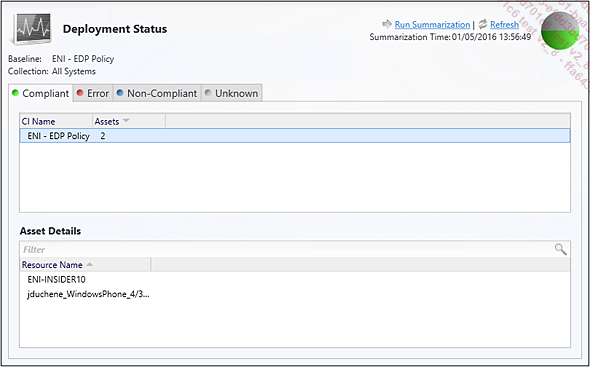

a. La console d’administration

Les déploiements de lignes de base dans ConfigMgr se comportent de façon similaire aux déploiements d’applications ou de package. C’est pour cela q’il peut être suivi avec les mêmes méthodes. Dans un premier temps, dans l’espace de supervision Monitoring - Overview - Deployments, l’ensemble des déploiements s’affichent et peut être filtré pour n’afficher que les applications ou lignes de base intéressantes. En double cliquant sur la ligne de base à superviser, vous pouvez afficher l’état de conformité.

Ici, la ligne de base pour la stratégie de protection de données d’entreprise (EDP) et son seul élément de configuration sont conformes (Compliant). Ainsi, la ligne de base est affichée en vert pour le périphérique ENI-INSIDER10. Pour chaque périphérique, il est possible de voir l’état de chacun des paramètres...

Exécution de scripts

L’arrivée de la fonctionnalité d’exécution de scripts a changé la façon dont l’entreprise peut administrer ses machines et réagir à des besoins de sécurité ou d’administration.

1. Concepts et prérequis

Microsoft Endpoint Configuration Manager a intégré la possibilité d’exécuter des scripts PowerShell sur les clients. Cela permet de rapidement déployer et exécuter un script pour effectuer des tâches spécifiques sur un ou plusieurs clients. Grâce à cette fonctionnalité, les administrateurs peuvent créer ou modifier des scripts, gérer leur utilisation via les rôles et périmètres de sécurité, les exécuter sur des machines ou des collections, remonter des résultats globaux et agrégés de scripts et superviser leur exécution et leurs retours.

Pour utiliser cette fonctionnalité, il est nécessaire d’avoir :

-

PowerShell 3.0 ou plus récent sur les machines visées, et en fonction de la version nécessaire par le script exécuté de soutenir a minima cette version ;

-

le client Configuration Manager en version 1706 minimum ;

-

de disposer des permissions de sécurité adéquates :

-

pour importer ou créer des scripts, votre compte doit avoir la permission Create sur SMS Scripts ;

-

pour approuver ou rejeter des scripts, votre compte doit avoir la permission Approve sur SMS Scripts ;

-

pour exécuter des scripts, votre compte doit avoir la permission Run Script sur Collections.

-

activé la fonctionnalité en naviguant dans la console d’administration dans Administration - Overview - Updates and Servicing - Features. Sélectionnez Create and run scripts puis activez la fonctionnalité.

-

exclu le répertoire %windir%\CCM\ScriptStore car certains antivirus considèrent l’exécution des scripts par ConfigMgr comme étant une menace. L’exclusion permettra d’éviter des interférences avec la fonctionnalité."

L’exécution de script n’est possible que pour des scripts PowerShell et des types de paramètres integer, string et list.

L’exécution de script utilise le concept...

Conclusion

Les entreprises ont des parcs informatiques de plus en plus variés où les périphériques modernes ont la part belle, et il est nécessaire de garder le contrôle de tous les systèmes qui composent l’infrastructure. Un œil constant doit aussi être gardé sur la sécurité et les administrateurs doivent être sûrs à tout moment que le parc n’est pas compromis par un système qui ne serait pas aux normes de sécurité. C’est dans cette optique que la gestion de la conformité prend tout son sens. La possibilité pour les administrateurs d’évaluer les systèmes et de vérifier leur configuration leur permet de cibler les périphériques qui ne sont pas conformes ou les utilisateurs qui ne suivent pas les règles. En vérifiant ces informations, combinées à de la remédiation, les administrateurs peuvent facilement conserver des configurations en accord avec les pratiques de sécurité de l’entreprise. Nous avons vu dans ce chapitre les différentes notions et les concepts de la gestion de la conformité. Nous avons étudié le fonctionnement des lignes de base, de leur composition à leur déploiement. Nous avons vu les meilleures pratiques préconisées par Microsoft, notamment à travers l’outil...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations