La sécurité des DCP et PIA

Système d’information et sécurité

Comme nous l’avons vu au chapitre Une première approche du RGPD, la protection des personnes physiques à l’égard du traitement des données à caractère personnel repose sur deux piliers : les principes juridiques et les mesures de sécurité des données à caractère personnel. Ce chapitre traite de ce dernier point, en détaillant les objectifs et les mesures techniques et organisationnelles que les responsables de traitement doivent mettre en œuvre.

1. Rappel sur le système d’information

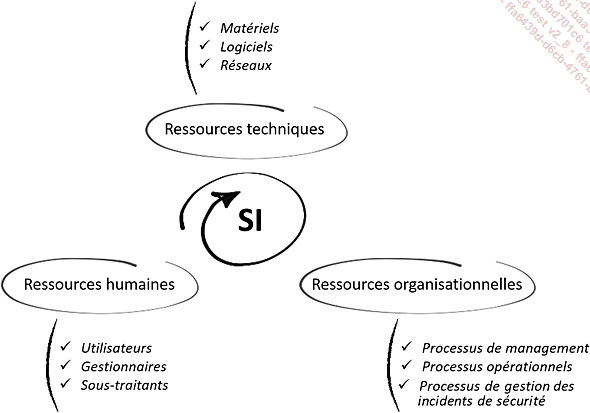

Un système d’information (SI) est un ensemble composé de ressources ayant pour but de traiter, de stocker, de diffuser, de présenter ou de détruire l’information.

Ci-après une représentation classique d’un système d’information et des différentes ressources.

Représentation d’un système d’information

Le processus de gestion des incidents de sécurité pouvant entraîner une violation des DCP est particulièrement important dans le RGPD. Il comprend notamment une procédure de notification, que nous détaillons au chapitre Le contrôle de l’autorité, la CNIL.

2. Sécurité des systèmes d’information

La sécurité des systèmes d’information (SSI) est l’ensemble des moyens techniques, organisationnels et humains mis en place pour assurer la disponibilité, la confidentialité et l’intégrité des services et des données composant ces systèmes d’information :

-

Disponibilité : pouvoir accéder à une donnée ou un service, sur une plage de service déterminée.

-

Confidentialité : faire en sorte que seules les personnes autorisées puissent accéder à une donnée ou à un service.

-

Intégrité : vérifier que les données sur lesquelles on travaille sont les bonnes et vérifier la source de ces données.

Ces critères de sécurité, rapportés au contexte des données à caractère personnel, peuvent être définis de la façon suivante :...

Sécurité des DCP : que dit le règlement ?

Nous avons vu au chapitre Une première approche du RGPD que la sécurité des données à caractère personnel fait partie des principes fondamentaux du règlement. Deux concepts soutiennent la démarche de sécurité attendue par les autorités : Privacy by design et Privacy by default. Ces éléments étant posés, comment savoir ce qu’il faut faire ?

Extrait (RGPD, art. 32) : Compte tenu de l’état des connaissances, des coûts de mise en œuvre et de la nature, de la portée, du contexte et des finalités du traitement ainsi que des risques, dont le degré de probabilité et de gravité varie, pour les droits et libertés des personnes physiques, le responsable du traitement et le sous-traitant mettent en œuvre les mesures techniques et organisationnelles afin de garantir un niveau de sécurité adapté au risque, y compris entre autres, selon les moyens.

-

La pseudonymisation et le chiffrement des DCP.

-

Des moyens permettant de garantir la confidentialité, l’intégrité, la disponibilité et la résilience constantes des systèmes et des services de traitement.

-

Des moyens permettant de rétablir la disponibilité des données à caractère...

Privacy by default

Le concept de Privacy by default est associé à l’idée d’une politique de sécurité de base, appliquée systématiquement à tous les composants du système d’information, et notamment aux données à caractère personnel.

Nous comprenons assez bien qu’une politique de sécurité intégrant les pratiques de sécurité adaptées à votre organisation permettra de réduire la vraisemblance des menaces ou événements redoutés tels que perte de confidentialité, de disponibilité ou d’intégrité et par voie de conséquences entraî nera une réduction du risque de violation de données à caractère personnel.

Il faut donc travailler à la mise en place d’une politique de sécurité par défaut adaptée à l’organisation et aux traitements de données à caractère personnel réalisés.

Nous accompagnons depuis de très nombreuses années les entreprises privées et publiques pour les aider à mettre en place des socles de sécurité adaptés à leurs besoins. Nous connaissons les difficultés en termes de ressources humaines pour la définition, la mise en place et le suivi, ou en termes d’impact sur les métiers lorsque les mesures de sécurité apparaissent comme des freins à la bonne réalisation de leurs missions. Malgré tout cela, les organisations ont pour la plupart déjà un socle de mesures de sécurité pertinentes (sauvegarde, anti-virus, pare-feu, etc.). Le RGPD est une opportunité pour franchir un cap supplémentaire dans la sécurité du système d’information en général, et plus particulièrement dans la protection des données à caractère personnel.

Pour partir d’un socle de sécurité consistant, adapté aux organisations de petites et moyennes tailles, nous avons sélectionné dix thèmes comprenant chacun des mesures de sécurité essentielles et des mesures complémentaires qu’il serait pertinent de déployer. Ces mesures "par...

Analyse d’impact relative à la protection des données

Plusieurs termes circulent pour désigner cette démarche d’analyse d’impact relative à la protection des données : DPIA (Data Protection Impact Analysis), EIVP (estimation des impacts sur la vie privée), PIA (Privacy Impact Assessment), et enfin, AIPD (analyse d’impact relative à la protection des données) qui est le sigle utilisé dans les textes français. Tous ces sigles recouvrent la même définition qui est présentée au sein du texte produit par le G29 en octobre 2017 et qui s’intitule « Lignes directrices concernant l’analyse d’impact relative à la protection des données ».

Extrait :

« Une AIPD est un processus dont l’objet est de décrire le traitement, d’en évaluer la nécessité ainsi que la proportionnalité et d’aider à gérer les risques pour les droits et libertés des personnes physiques liés au traitement de leurs données à caractère personnel, en les évaluant et en déterminant les mesures nécessaires pour y faire face. Les AIPD sont un outil important au regard du principe de responsabilité, compte tenu de leur utilité pour les responsables du traitement non seulement...

Traitements et facteurs de déclenchement d’un PIA

La grande question qui se pose est de savoir quelles sont les activités de traitements qui nécessitent un PIA.

La question est d’importance, car même si nous n’avons pas encore décrit comment réaliser un PIA, on imagine déjà la charge de travail associée pour les responsables de traitement.

Pour y répondre, plusieurs éléments sont à notre disposition :

Extrait (RGPD, art. 35) « Un PIA est requis si le traitement en question est susceptible d’engendrer des risques élevés pour les droits et libertés des personnes physiques. »

La nuance est faite avec les traitements qui sont susceptibles d’engendrer des risques "non élevés".

Qu’est-ce qu’un "risque élevé" ? Que doit-on comprendre par "droits et libertés des personnes physiques" ? Pour tenter de clarifier le sujet, nous pouvons nous référer aux lignes directrices publiées par le G29, (WP 248 rev 01) et notamment les 9 critères ci-dessous :

-

Type 1 : traitement de type "scoring" (cotation, notation), comprenant le profilage de personne, spécifiquement s’il s’agit de performances au travail, d’évaluations de situation économique ou de santé...

Déroulement d’un PIA

Nous allons décrire dans cette section le déroulement d’un PIA. En effet, le responsable du traitement a identifié pour un traitement en particulier des similitudes avec au moins deux des critères de sélection précités.

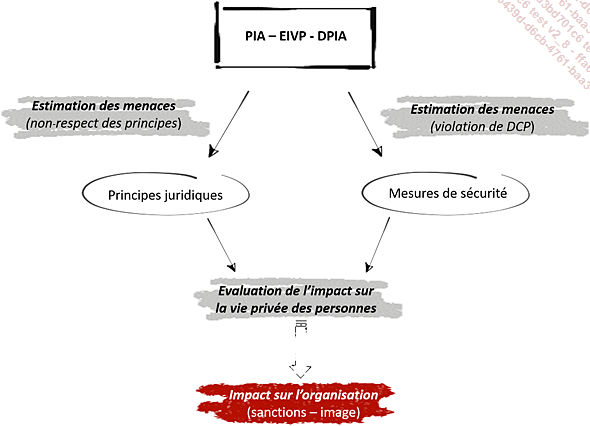

Le PIA dans sa globalité comprend deux parties. La première concerne le respect des principes fondamentaux (finalité du traitement, loyauté, etc.) et l’analyse des impacts sur la vie privée des personnes concernées en cas de non-respect. La deuxième partie s’attache à analyser les impacts sur la vie privée des personnes en cas de violation des données à caractère personnel, survenant suite à des défaillances techniques ou organisationnelles.

Bien sûr, au final, les impacts pourront se reporter également sur l’organisation, suite à des poursuites de l’autorité de contrôle ou à une communication négative auprès du grand public, par exemple.

Présentation de la démarche PIA

1. PIA et respect des principes fondamentaux

Le respect des principes fondamentaux est inscrit dans le règlement de façon très précise. Ces derniers sont clairement exprimés, il n’y a pas d’interprétation possible. Le responsable de traitement doit s’assurer que les traitements sont conformes à ces principes. L’analyse de risque consiste en une vérification exhaustive qui peut être initialisée grâce aux éléments enregistrés dans la fiche de traitement.

Exemple : le non-respect du principe de minimisation des données lors d’une collecte peut avoir un impact pour la vie privée d’une personne concernée. En effet, on peut imaginer que l’organisation détient alors des DCP qui ne sont pas identifiées dans la finalité du traitement consenti, avec les risques associés à des traitements "cachés".

Le PIA peut mettre en évidence certains manquements. Un plan d’action rigoureux peut être construit pour remédier à ces situations. Il est important de formaliser les analyses et les actions qui en découlent. L’organisation doit pouvoir assurer...

Privacy by design

Nous terminerons ce chapitre sur les mesures de sécurité consacrées aux DCP en revenant sur le concept de Privacy by design. Comme l’intitulé le précise, il s’agit de prendre en compte la conformité au règlement dès la conception d’un nouveau traitement, d’une application, d’un service impliquant des DCP. S’assurer que le nouveau service sera conforme aux principes fondamentaux, que les mesures de sécurité seront adaptées pour limiter les risques de violation de DCP. Dans certaines situations et concernant certains types de traitements, un PIA doit être inclus dès la conception du nouveau produit ou service.

Le concept de Privacy by design doit être connu et appliqué par tous les chefs de projet qui travaillent sur des développements d’applications numériques. Le DPO doit mettre en place des séances de sensibilisation à destination de ces personnes.

Exemple de mise en application du concept de Privacy by design

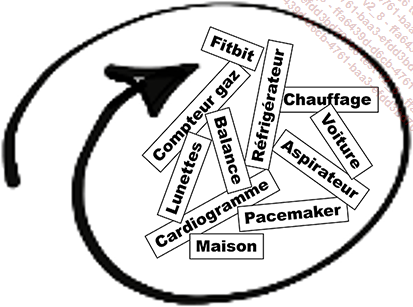

Les objets connectés se multiplient dans les domaines de la santé, de la maison, du sport, de l’électroménager, de la communication, des transports notamment.

Les applications pilotant ces objets traitent des informations parmi lesquelles se trouvent un grand nombre de données à caractère personnel (nom, prénom...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations