Aller plus loin avec un modèle de maturité

Process model vs maturity model

Déjà abordés avec le cycle de développement sécurisé (S-SDLC) dans le chapitre précédent, les Process models sont un bon point de départ pour intégrer de la sécurité dans un cycle de développement. Microsoft SDL (Security Development Lifecycle) préconise par exemple seize actions à incorporer pour assurer la sécurité. Ceci étant dit, la sécurité de l’information autour d’une application ne s’arrête pas à seize fonctions. Afin d’ajouter de la granularité dans un S-SDLC, les modèles de maturité sont un bon complément. En effet, comme le nom l’indique, les maturity models permettent de connaître le degré de maturité d’un S-SDLC en comparant les actions établies à celles d’autres sociétés contributrices au modèle. Une autre méthode consiste à analyser les actions effectuées dans un S-SDLC par rapport aux préconisations apportées par le maturity model.

De plus, certains maturity models proposent des explications sur la façon de mener les actions et atteindre son objectif, ce que ne permet pas un process model par exemple. L’autre intérêt est qu’il est possible de se concentrer...

BSIMM vs OpenSAMM

Deux modèles de maturité se distinguent de toutes les autres approches dans le monde de la sécurité de l’information. Parfois appelés Software Security Framework SSF), les modèles tels que BSIMM (Building Security In Maturity Model) et OpenSAMM, déjà présentés dans le chapitre Panorama de la sécurité web - Les bibliothèques, projets et recommandations, sont les leaders du marché et ils sont entièrement gratuits.

Ces deux modèles ont le même but mais pas la même approche. Ils sont développés par des experts en sécurité de l’information et possèdent chacun des sociétés contribuant à l’expérience et aux métriques apportées aux modèles. Voici un récapitulatif des différentes approches :

1. BSIMM

Le BSIMM est composé d’un comité regroupant des experts appartenant à des sociétés ”grand-compte” telles que Dell, HP, HSBC, HP, etc. Ceux-ci organisent des réunions afin de comparer les diverses actions établies dans leurs organisations pour la sécurité du développement et de l’information dans le but de créer des scorecards. Les scorecards sont des métriques, impliquant des actions faites en entreprises ainsi que le pourcentage de sociétés ayant établi celles-ci. Voici un exemple de scorecard :

|

Test de pénétration |

||

|

Utilisation d’un auditeur externe pour trouver les problèmes |

PT1.1 |

88 % |

|

Utilisation d’outils de pénétration en interne |

PT1.3 |

60 % |

-

Chaque scorecard est regroupé par type de pratiques dont voici la liste...

Exemple

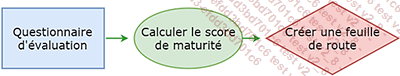

1. Questionnaire d’évaluation

La société Gotravel a été initiée au cycle de développement sécurisé il y a un an. Depuis sa mise en place, aucune menace critique n’a été détectée dans l’organisation. Le responsable de la sécurité de l’information (RSSI) est très satisfait du travail de la personne en charge du projet et de l’investissement de l’équipe de développement dans le maintien des bonnes pratiques de sécurité et de protection des données personnelles. Toujours soucieux d’être dans une perspective d’amélioration continue, le RSSI propose à Alice, le conseiller en sécurité du cycle de développement, d’améliorer les actions menées dans l’entreprise et de faire un rapport sur la maturité du cycle.

Alice décide de faire un point et se renseigne sur les différents modèles de maturité et étudie les frameworks OpenSAMM et BSIMM dont l’objet est d’analyser la maturité d’un cycle de développement, et d’y ajouter des éléments.

Après quelques jours de réflexion et de multiples discussions avec le RSSI, Alice choisit OpenSAMM comme modèle car celui-ci est plus en corrélation avec la taille de l’entreprise Gotravel. La mise en place du modèle va se dérouler de la façon suivante :

Afin d’évaluer les différentes actions établies dans le S-SDLC correspondant au modèle de maturité OpenSAMM, Alice étudie le questionnaire proposé par le modèle et choisit d’y répondre en réunissant l’équipe de développement afin d’apporter plus d’objectivité.

Voici le questionnaire rempli par l’équipe :

|

Questionnaire d’évaluation pour le domaine de la gouvernance |

||

|

Stratégie et métrique |

||

|

a- Y a-t-il un modèle de sécurité existant (process, maturité) ? |

oui |

1 pt |

|

b- Les parties prenantes de l’organisation sont-elles sensibles aux risques ? |

oui |

|

|

c- L’équipe de développement est-elle au courant des futures actions menées pour la sécurité... | ||

Conclusion

Un modèle de maturité est excellent pour compléter et améliorer un cycle de développement sécurisé. Chaque action du framework permet de rajouter toujours plus de finesse, de granularité, dans la sécurité de l’information d’une organisation. BSIMM et OpenSAMM font déjà parler d’eux dans les paradigmes DevOps car ils prennent bien en compte les aspects opérationnels et de gouvernance des organisations, ce que les process model font peut être moins car ce n’est pas leur fonction principale. L’idéal est donc de commencer en intégrant des processus liés à un process model et de compléter avec un maturity model par la suite.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations