Authentification

Identification et Authentification

Lorsqu’un utilisateur accède à un système d’information, il peut le faire de manière anonyme. Pour autant, un accès anonyme n’offre en général qu’un accès restreint à une ressource. Il est alors nécessaire de fournir une information : son identité.

La déclinaison de cette identité permet de répondre à la question "Qui s’identifie ?". Cette identité peut prendre la forme d’un numéro de client, un e-mail, un numéro de téléphone, mais dans un contexte professionnel, il est coutume que cette identité soit déclinée sous la forme d’un identifiant, plus connu sous le nom de "nom d’utilisateur" ou "login" en anglais.

Toutefois, on comprend très vite les risques que peut représenter l’octroi de droits reposant uniquement sur une déclaration. En effet, rien ne prouve que cette information n’ait pas été récupérée de manière plus ou moins honnête. C’est là qu’entre en jeu l’authentification. L’authentification, qui intervient après la phase d’identification, quant à elle, permet donc à l’utilisateur de confirmer l’identité précédemment saisie. Pour...

Choix des comptes

1. Comptes locaux

a. Création d’un compte local

Un compte local est un compte hors ligne. Il est indépendant des services Microsoft mais également d’un annuaire centralisé. Un compte local permet d’accéder à une machine même si celle-ci ne dispose pas d’un accès internet.

Sur les systèmes d’exploitation Microsoft, le type de compte contrôle les tâches qu’il sera possible d’effectuer. On distingue principalement deux types de comptes : les comptes utilisateurs et les comptes administrateurs.

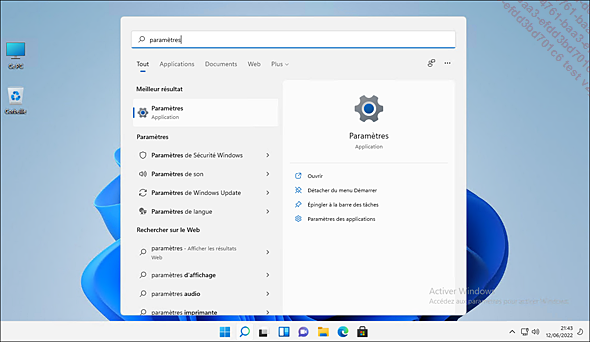

Pour créer ou modifier un compte local, il faut réaliser les actions suivantes :

Cliquer sur le menu Démarrer.

Sélectionner Paramètres.

Affichage des paramètres Windows

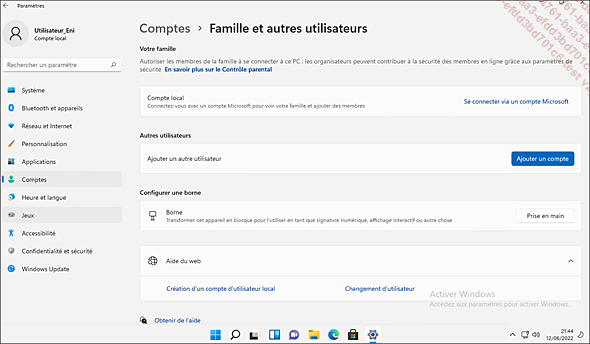

Sélectionner Comptes, puis sélectionner Famille et autres utilisateurs (ce menu peut également apparaître sous le nom de Autres utilisateurs).

Affichage de l’onglet Comptes

Ajouter un autre utilisateur (le bouton se nomme Ajouter un compte).

Cliquer sur Je ne dispose pas des informations de connexion de cette personne.

Sélectionner Ajouter un utilisateur sans compte Microsoft.

Saisie des informations de l’utilisateur

Saisir un nom d’utilisateur et un mot de passe, puis répondre aux questions de sécurité, comme vu dans le chapitre précédent.

Valider en cliquant sur Suivant.

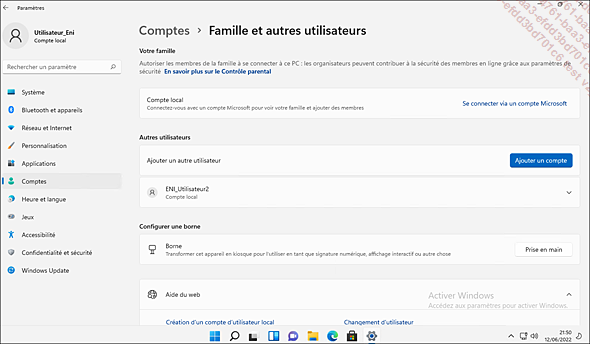

L’utilisateur est créé

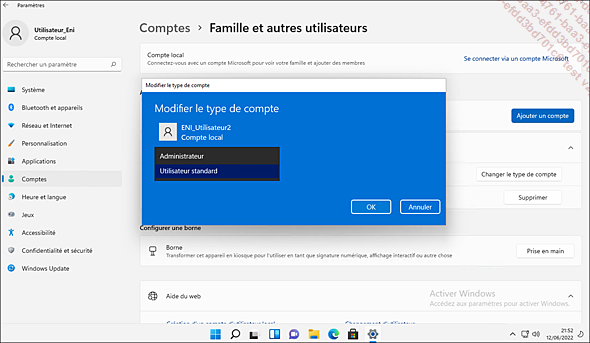

Par défaut, le compte est créé en tant qu’Utilisateur Standard. Toutefois, vous pouvez modifier le type de compte :

Utiliser la flèche à droit du nom du compte pour dérouler les options.

Sélectionner Changer le type de compte.

Un menu déroulant s’affiche pour vous permettre de faire votre choix. Il suffit alors de valider avec OK une fois l’option choisie.

Modification du type de compte

Un utilisateur standard et un administrateur ne disposent pas des mêmes droits.

b. Droits du groupe Utilisateurs

Un compte utilisateur est un compte utilisé dans la vie de tous les jours. Il permet des usages traditionnels, comme la navigation sur Internet, la création de fichiers et de dossiers, le lancement des applications installées sur le système, et...

Stratégie de mot de passe

Les principaux risques liés aux mots de passe sont :

-

sa divulgation : par exemple par négligence (communication de son mot de passe à une tierce personne) ;

-

sa faiblesse : des techniques, telles que le brut force, existent et peuvent permettre de retrouver un mot de passe. La rapidité de cette découverte dépend de la complexité du mot de passe.

1. Complexité d’un mot de passe

Nous vivons dorénavant dans un monde où chaque individu va générer, volontairement ou non, une quantité de données importante. D’ailleurs, nos activités, qu’elles soient professionnelles ou bien personnelles, reposent en grande partie sur des systèmes d’information.

Or, dans un contexte où le nombre d’attaques ne cesse de croître, la sécurité informatique n’est pas infaillible. Selon la CNIL, un nouveau virus serait lancé toutes les 15 secondes et on dénombrait plus d’un milliard d’attaques informatiques en 2017.

On imagine aisément les conséquences de l’exploitation d’une faille au sein de cet écosystème : on impacte la confidentialité, l’intégrité, et/ou la disponibilité. La réputation et l’image de marque d’une entreprise peuvent vite être altérées, et les coûts peuvent vite devenir astronomiques.

Il est donc primordial de commencer par sécuriser son authentification et donc de choisir un mot de passe complexe. Le mot de passe correspond à un facteur connu sous le nom de "ce que je sais".

L’ANSSI a publié un nouveau guide concernant l’authentification et les mots de passe le 8 octobre 2021. Ce document constitue une bible en matière de sécurité, et il est donc très intéressant de le consulter : https://www.ssi.gouv.fr/uploads/2021/10/anssi-guide-authentification_multifacteur_et_mots_de_passe.pdf

L’objectif de ce guide est de proposer des recommandations concernant l’authentification des utilisateurs. Ce guide s’adresse donc aussi bien aux utilisateurs, qu’aux administrateurs système, qu’aux responsables en sécurité informatique...

UAC

1. Définition

Avec le lancement du système d’exploitation Windows Vista, Microsoft introduisait une nouvelle fonction de sécurité à son système d’exploitation : le contrôle de compte d’utilisateur, alias l’UAC pour User Account Control.

Cette fonction, activée par défaut, sert à protéger le système contre les activités malveillantes et non autorisées. En effet, celui-ci permet de contrôler les actions effectuées par des utilisateurs, mais également des applications, ou par des logiciels malveillants tels que des virus.

L’UAC s’assure que certaines modifications du système ne soient possibles qu’avec l’approbation de l’administrateur. Si l’UAC n’obtient pas les droits nécessaires, alors la modification ne sera pas effectuée et Windows restera inchangé.

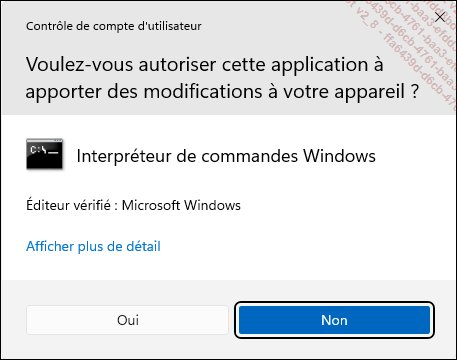

La manifestation la plus courante de l’UAC se produit lorsque l’on souhaite installer un logiciel. On s’apprête à apporter une modification importante au système. Ainsi, une invite de contrôle s’affiche. Il en va de même si on souhaite accéder à la base de registre.

Prompt lors de l’élévation de privilèges

Lorsque l’UAC est activité, il permet aux utilisateurs d’exécuter les tâches quotidiennes sur le système d’exploitation, en utilisant le principe du moindre privilège.

En effet, le principe du moindre privilège signifie que l’utilisateur ne dispose que des accès dont il a besoin pour effectuer son travail. En limitant le niveau d’accès à ce qui est nécessaire, on limite également les possibilités pour un attaquant de commettre des actes malveillants.

Les autorisations peuvent être attribuées à un rôle, et un compte d’utilisateur peut se voir attribuer plus d’un rôle....

Microsoft Local Administrator Password Solution

1. Utilité

Microsoft LAPS, Local Administrator Password Solution, permet aux entreprises de gérer les mots de passe des comptes Administrateur des machines clientes. Il s’agit d’une solution gratuite proposée par Microsoft.

En effet, le fait de joindre une machine cliente à un domaine ne désactive pas le compte d’Administrateur local. Ainsi, la problématique de sécurité vient du fait que les mots de passe sont potentiellement tous les mêmes, d’autant plus si la mise en place des machines a été effectuée à l’aide d’un outil de déploiement comme WDS (Windows Deployment Services). Couplé à Windows Assessment and Deployment Kit (ADK), un master est utilisé et permet de configurer automatiquement de nouveaux ordinateurs. L’utilisation d’un même fichier de configuration conduit donc à la mise en place d’un seul et même mot de passe administrateur.

Ainsi, Microsoft LAPS résout cette problématique puisqu’il va automatiquement mettre à jour les mots de passe administrateur en générant une suite de caractères aléatoire et stocker ces nouveaux mots de passe au sein d’Active Directory.

LAPS s’appuie sur le SID du compte Administrateur plutôt que sur le sAMAccountName du compte BUILTING\Administrateur. Cela permet à LAPS d’accéder au compte, et cela quelle que soit la langue du système d’exploitation, ou, quel que soit le nom du compte administrateur. Le SID du compte administrateur local prend toujours la même forme :

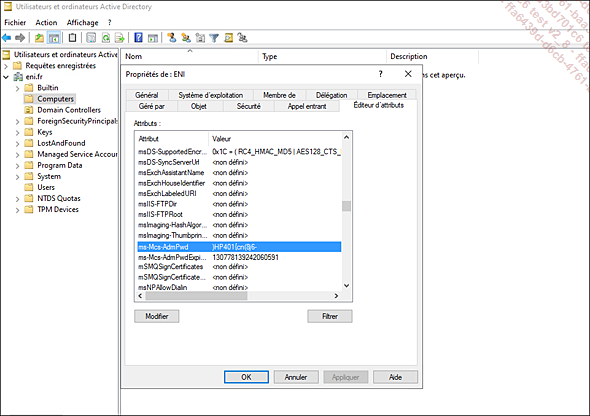

S-1-5-21-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-500 Le mot de passe administrateur est stocké au sein de l’attribut ms-Mcs-AdmPwd et la date d’expiration est quant à elle stockée au sein de l’attribut ms-Mcs-AdmPwdExpirationTime. Lorsque la stratégie de groupe (GPO) de configuration de LAPS s’actualise sur une machine, elle vérifie cette date d’expiration. Si cette date est dépassée, alors un nouveau mot de passe est généré. Ce dernier est également mis à jour au sein de l’attribut d’Active Directory (ms-Mcs-AdmPwd).

Lecture des attributs de l’ordinateur...

Centraliser l’authentification et la sécurité

1. Active Directory

Active Directory (AD) est un service d’annuaire proposé par Microsoft, qui fournit des mécanismes d’authentification et d’autorisation, mais également un cadre dans lequel d’autres services annexes peuvent être déployés.

Il s’agit d’une base de données de type LDAP, pour Lightweight Directory Access Protocol. Il s’agit d’un protocole qui permet aux applications de vérifier rapidement les informations relatives aux utilisateurs.

En effet, en entreprise, les noms d’utilisateurs, les mots de passe, les adresses électroniques, les connexions d’imprimantes (…) sont nombreux. LDAP est un protocole ouvert et neutre vis-à-vis des fournisseurs. LDAP peut également prendre en charge l’authentification des utilisateurs.

Une requête LDAP comprend généralement :

-

une connexion de session : l’utilisateur peut se connecter au serveur via un port LDAP ;

-

une requête : l’utilisateur soumet une requête comme une recherche d’adresse e-mail ;

-

une réponse : le protocole LDAP interroge l’annuaire, trouve l’information et la transmet à l’utilisateur ;

-

un achèvement : l’utilisateur se déconnecte du port LDAP.

Active Directory utilise également d’autres protocoles comme Kerberos et SSL.

L’AD permet aux administrateurs informatiques de gérer les utilisateurs, les applications, les données et divers autres aspects du réseau de leur organisation. La gestion centralisée de ces données permet d’accroître la sécurité en définissant des droits d’accès aux systèmes et logiciels de l’entreprise.

À l’inverse, étant donné que le système Active Directory joue un rôle central dans les droits d’accès des utilisateurs, il constitue une cible de choix pour les attaquants. Si une personne malveillante parvient à accéder au système AD, il peut potentiellement accéder à tous les comptes d’utilisateurs. Ainsi, une compromission de la sécurité, en particulier lorsqu’elle n’est pas détectée...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations