Intégration à Active Directory

Introduction

L’année 2000 peut nous paraître déjà bien loin, mais c’est à ce moment-là que beaucoup d’entre nous ont été confrontés pour la première fois à la nécessité de déployer l’annuaire Active Directory. Ce besoin s’est fait sentir lorsque Microsoft a décidé de remplacer Windows NT (qui évoluait lentement à l’époque) par un service d’annuaire basé sur le protocole LDAP.

Active Directory était destiné principalement à la gestion des stations de travail équipées de Windows, car, à l’époque, Microsoft était invincible et dominait le marché des systèmes d’exploitation. Ce n’est que récemment que les vieux ennemis, comme MAC OS et Linux, ont commencé à conquérir le cœur des clients évoluant dans un environnement Windows, avec des solutions simples et faciles à implémenter.

Active Directory est devenu indispensable pour tout le travail que nous faisons en tant qu’informaticiens. Il s’est développé rapidement ces dernières années, que ce soit sur l’aspect fonctionnel ou celui de la sécurité, et est devenu le maillon fort des systèmes d’information.

L’existence...

Concepts fondamentaux

1. Définition d’Active Directory

Active Directory est un projet qui a démarré vers la fin des années 1990, suite aux travaux de recherche menés par l’université de Michigan autour du protocole LDAP. Son objectif principal est de stocker dans une base de données répliquée les informations relatives à l’identité des utilisateurs, des applications et des différentes ressources de l’entreprise.

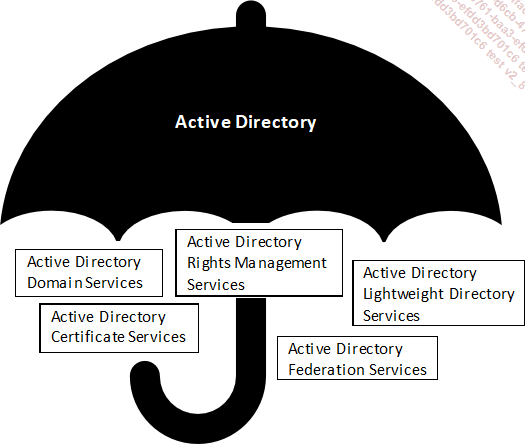

Depuis la sortie de Windows Server 2008, Active Directory est considéré comme un parapluie pour de nombreux rôles et fonctionnalités.

La notion d’Active Directory ne se décompose pas seulement en un seul rôle mais en plusieurs :

ADDS (Active Directory Domain Services)

L’ADDS correspond au rôle qui permet de mettre en place les services de domaine Active Directory, c’est-à-dire la création d’un domaine avec un annuaire associé. Ce dernier contient différents types d’objets : des utilisateurs, des ordinateurs qui font référence à la fois aux postes de travail mais également aux serveurs de l’entreprise, des groupes, etc.

L’objectif principal d’un ADDS est de centraliser deux fonctionnalités essentielles : l’identification et l’authentification.

ADCS (Active Directory Certificate Services)

Il s’agit d’un rôle complémentaire qui permet de déployer une infrastructure à clés publiques (PKI, pour Public Key Infrastructure) afin de gérer les certificats numériques et les clés cryptographiques.

ADCS apporte une couche de sécurité supplémentaire à l’infrastructure Active Directory pour protéger les services de l’entreprise, mais aussi les utilisateurs.

ADFS (Active Directory Federation Services)

Ce rôle est une nouveauté de Windows 2008 Server. Il s’agit d’une solution d’authentification unique (SSO), développée par Microsoft, qui offre aux utilisateurs internes et externes de l’entreprise un accès transparent aux différentes applications sans avoir à ressaisir les informations d’identification utilisées lors de l’authentification...

Structure logique

Chaque entreprise dispose de sa propre structure hiérarchique, qui peut se composer de plusieurs organisations, succursales ou départements. Chacune de ces entités remplit des missions spécifiques. Par exemple, les missions du service commercial sont complètement différentes de celles du service informatique.

Lorsque vous concevez une infrastructure de forêts et de domaines Active Directory, vous devez vous inspirer du modèle hiérarchique existant de l’entreprise en identifiant soigneusement les exigences et les spécificités de chaque entité. Les décisions prises durant cette phase affectent la performance et le coût de gestion de votre service d’annuaire pendant une longue période.

1. Arborescence et forêts

La forêt amazonienne est la plus grande forêt au monde. Nous y trouvons de nombreuses espèces animales et végétales qui se partagent ses ressources. Les mammifères, les oiseaux, les reptiles ou encore les palmiers ont tous des caractéristiques très diversifiées et peuvent être classifiés selon plusieurs critères. La forêt Active Directory peut être expliquée de la même façon. Elle représente l’instance de l’environnement Active Directory et elle peut être composée d’un ou plusieurs domaines.

Chaque domaine Active Directory a ses propres ressources, il peut contenir des utilisateurs, des ordinateurs, des groupes, etc. Ces ressources partagent la même structure logique avec les autres domaines de la forêt, c’est-à-dire le même...

Structure physique

Dans Active Directory, la structure physique et la structure logique sont indépendantes l’une de l’autre. Les composants logiques d’Active Directory permettent d’organiser les ressources, ils reflètent ainsi la structure divisionnelle de l’entreprise, tandis que les composants physiques reflètent la topologie du réseau.

La structure physique d’Active Directory est composée de contrôleurs de domaine et de sites.

1. Contrôleurs de domaine

Un contrôleur de domaine est une machine qui exécute une version du système d’exploitation Windows Server et qui détient le rôle Service de Domaine Active Directory, ou « AD DS ». Il peut s’agir d’un serveur physique ou d’un serveur virtuel.

Le contrôleur de domaine est la pièce maîtresse de l’environnement Active Directory. Il authentifie les utilisateurs, stocke les données relatives aux objets d’un réseau et applique la politique de sécurité pour un domaine Windows. Cela signifie, en termes plus simples, que lorsqu’un utilisateur se connecte à un domaine, le contrôleur de domaine l’authentifie et vérifie ses informations d’identification (login/password), puis l’autorise ou lui refuse l’accès.

Les contrôleurs de domaine se répliquent entre eux et disposent des mêmes partitions d’annuaire. Le nombre de contrôleurs de domaine pouvant être déployés dans un domaine dépend de la taille de l’entreprise, de son implantation géographique et de la segmentation de son réseau.

Les contrôleurs de domaine sont devenus la nouvelle cible des attaques de cybersécurité de type ransomware. Il est donc nécessaire de les sécuriser avant qu’un hackeur ne puisse exploiter leur vulnérabilité.

Bien que les contrôleurs de domaine soient toujours très pertinents pour les entreprises, cela représente l’ancienne façon de faire les choses. C’est comme acheter aujourd’hui une voiture à moteur thermique, alors que l’avenir de l’industrie automobile est le moteur électrique. Le Cloud est analogue au moteur...

Présentation des maîtres d’opération

L’infrastructure Active Directory repose sur une base de données distribuée et un modèle de réplication multimaître ; cela signifie que chaque contrôleur de domaine accessible en écriture peut mettre à jour les données de l’annuaire.

Cependant, certaines opérations doivent être contrôlées de manière judicieuse, de façon à garantir l’intégrité des services de domaine Active Directory. Elles sont mieux gérées en mode monomaître plutôt qu’un mode multimaître par des serveurs appelés « Maîtres d’opérations », ou FSMO (Flexible Single Master Operation).

Il existe cinq rôles FSMO dans l’environnement Active Directory, qui ont chacun des fonctions bien précises en vue d’assurer certaines opérations au sein d’une forêt ou d’un domaine et d’éviter tout type de conflit.

Un rôle FSMO ne peut être détenu que par un seul serveur, mais il peut, à tout moment, être transféré vers un autre contrôleur de domaine.

Un contrôleur de domaine peut posséder tous les rôles FSMO, mais il est fortement recommandé de séparer les rôles sur plusieurs serveurs afin d’obtenir une meilleure tolérance de panne et d’assurer la répartition des charges.

Les rôles FSMO sont divisés en deux catégories, en fonction de la portée à l’échelle de la forêt ou du domaine :

|

Échelle de la forêt |

Échelle du domaine |

|

Maître de schéma |

Maître des identifiants relatifs |

|

Maître d’attribution des noms de domaine |

Maître d’infrastructure |

|

|

Émulateur du contrôleur principal de domaine |

Bien évidemment, lorsque que vous déployez Active Directory pour la première fois, tous les rôles FSMO sont installés sur le premier serveur promu comme contrôleur de domaine.

1. Maître de schéma

Comme nous l’avons expliqué dans ce chapitre, le schéma stocke la définition des attributs et classes Active Directory et il est unique au sein...

Système DNS et Active Directory

Nous ne pouvons pas parler des services de domaine Active Directory (AD DS) sans mentionner le système de noms de domaine (DNS). Depuis la sortie de Windows Server 2003, le DNS est devenu le service essentiel de résolution de noms pour les produits Microsoft. Il a également fait disparaître le service WINS (Windows Internet Name Service), qui est devenu obsolète dans la sphère de l’informatique d’aujourd’hui.

Le service DNS aide à localiser les ressources situées dans le réseau local d’entreprise ou sur Internet. Il peut être exécuté en tant que rôle de serveur indépendant.

Sur le marché, il existe plusieurs solutions DNS autres que celle de Microsoft ; The Berkeley Internet Name Domain (BIND) en est un bon exemple.

1. Concepts fondamentaux

L’intelligence humaine et le fonctionnement d’un ordinateur sont différents. L’être humain considère qu’il est plus facile de se rappeler d’une série de lettres et de mots que d’une suite de chiffres. Par exemple, la plupart des gens peuvent réciter quelques vers d’un poème qui leur rappelle les beaux souvenirs d’enfance. Mais combien parmi eux se souviennent de leur numéro d’inscription au baccalauréat ?

Lorsqu’un utilisateur tente de se connecter à un hôte via le réseau TCP/IP, le processus de communication nécessite l’utilisation d’une adresse IP. Compte tenu des limites du cerveau humain, se souvenir de séries de chiffres complexes est difficile, voire impossible.

Grâce à son mécanisme de résolution de noms, le service DNS évite d’avoir à mémoriser toutes les adresses IP des destinataires d’Internet. Il permet aussi de localiser des services tels que l’Active Directory, KMS (Key Management Service), SIP (Session Initiation Protocol), etc. au sein d’une entreprise.

Le processus de résolution de noms se déroule en plusieurs étapes :

Le client émet une requête au serveur en lui demandant l’adresse IP correspondant à un nom d’hôte.

Le serveur recherche le nom d’hôte dans sa base de données puis détermine...

Déploiement de l’annuaire Active Directory

Nous partons du principe que vous disposez d’un Windows Server 2019 déjà installé. Le déploiement de l’annuaire Active Directory se déroule en deux étapes : d’abord l’installation du rôle service de domaine Active Directory, puis la configuration du rôle service de domaine Active Directory.

Dans cette infrastructure dite de laboratoire, les serveurs SRV-DC01 et SRV-DC02 seront les contrôleurs de domaine Active Directory du domaine editions-eni.local.

Configurez l’adressage IP des serveurs en indiquant les informations suivantes :

Adresse IP SRV-DC01 : 192.168.1.10

Masque de sous-réseau : 255.255.255.240

Serveur DNS préféré : 127.0.0.1

Adresse IP SRV-DC02 : 192.168.1.20

Masque de sous-réseau : 255.255.255.240

Serveur DNS préféré : 127.0.0.1

Configurez le nom d’hôte de la première machine en indiquant SRV-DC01, puis SRV-DC02 pour la seconde machine, et redémarrez les serveurs pour valider les nouveaux paramètres.

1. Ajout du rôle Service de Domaine Active Directory

Ouvrez le Gestionnaire de serveur.

Dans le menu Gérer cliquez sur l’option Ajouter des rôles et des fonctionnalités.

Une nouvelle fenêtre apparaît, cliquez...

Conclusion

Dans ce chapitre, nous avons présenté les différents éléments de l’infrastructure Active Directory, puis ses concepts fondamentaux et ses fonctionnalités essentielles. Cela nous a conduits à étudier la structure logique et physique, puis les rôles de maîtres d’opération.

En outre, nous avons introduit le système DNS, qui constitue l’un des piliers des services de domaine Active Directory, non pas d’un point de vue technique, mais d’un point de vue fonctionnel.

Active Directory fait aujourd’hui autorité dans l’industrie. Basé sur le protocole LDAP, il a connu un succès remarquable. Il a su progressivement intégrer des fonctionnalités de plus en plus riches, telles que la gestion des accès, le système de fichiers distribués (DFS), les stratégies d’authentification, etc. Active Directory peut aujourd’hui être utilisé dans un environnement hybride afin de fournir un accès aux applications et aux services du Cloud. Il a encore un bel avenir devant lui, bien qu’il ait été souvent critiqué pour sa complexité.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations