Sécurisation de l’AD LDS

Introduction

La sécurisation des annuaires d’entreprise est un élément clé d’une infrastructure fiable et pérenne. Aucune entreprise ne peut se permettre de mettre en place un environnement de production sans concevoir et implémenter le niveau de sécurité adéquat.

Cette sécurisation nécessite des techniques de signature et de chiffrement très robustes. Ces techniques elles-mêmes se basent, entre autres, sur les concepts de chiffrement symétrique et asymétrique qui requièrent l’utilisation de certificats électroniques.

Par sa nature, le protocole LDAP est la cible privilégiée des pirates dans la majorité des attaques informatiques rencontrées aujourd’hui. En effet, les communications LDAP non signées font transiter les informations d’identification des utilisateurs en clair, ce qui permet à toute personne ayant des intentions malveillantes d’intercepter les paquets, de les modifier, puis de les retransmettre. Ce scénario peut avoir des conséquences catastrophiques et amener à une fuite de données majeure dans les entreprises.

Microsoft a publié récemment un bulletin de sécurité pour alerter les entreprises sur l’utilisation de l’authentification de base (simple bind) sur les services de domaine...

Présentation des protocoles SSL/TLS

1. Intégration des protocoles SSL/TLS à LDAP

Afin de protéger au mieux les échanges entre les utilisateurs et les services d’annuaire, le protocole LDAP a été décliné dans une version sécurisée nommée LDAPS. Le but est d’intégrer des mécanismes de chiffrement et d’identification directement dans ce protocole en les encapsulant dans les protocoles SSL/TLS. Ces protocoles peuvent être déployés à l’aide d’une infrastructure à clé publique qui permet d’attribuer des identités électroniques de confiance.

L’utilisation du protocole LDAPS est identifiable par l’emploi d’un port de communication spécifique, TCP 636.

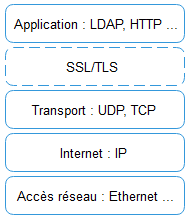

Les protocoles SSL/TLS sont devenus la solution la plus répandues pour la protection des flux réseau. Ils se comportent en effet comme une couche intermédiaire entre la couche transport et la couche application du modèle TCP/IP. Cela signifie donc qu’ils peuvent être employés pour sécuriser d’autres protocoles applicatifs tels que http, smtp, ftp…

2. Terminologie utile à l’implémentation des protocoles SSL/TLS

Afin d’être efficace lors de la mise en place d’une communication sécurisée, un vocabulaire commun unique doit être employé. Cette section définit les termes courants relatifs aux protocoles SSL/TLS.

a. La cryptographie

La cryptographie est une discipline qui combine des concepts mathématiques et informatiques pour mettre en place les piliers essentiels de la sécurité des communications :

-

La confidentialité

-

L’intégrité

-

L’authenticité

À l’aide de clés et d’algorithmes, la cryptologie permet de transformer un message, dit « message clair », en un autre message incompréhensible, dit « message chiffré ».

La clé est le paramètre utilisé en entrée d’une opération cryptographique. Il s’agit d’une valeur qui se présente généralement sous la forme d’une chaîne de caractères. La sécurité apportée...

Présentation de l’infrastructure à clé publique

1. Les composants d’une infrastructure à clé publique

On distingue quatre entités dans une infrastructure à clé publique :

-

Une autorité de certification

-

Un modèle de certificat

-

Une liste de révocation

-

Un certificat

Une autorité de certification

Une autorité de certification est une entité de confiance chargée de créer, de gérer, de délivrer et de renouveler les certificats électroniques. Elle permet d’assurer un haut niveau de sécurité dans les échanges électroniques entre les personnes.

Le modèle de certificat

Le modèle de certificat permet de définir, pour chaque usage, les propriétés nécessaires pour délivrer un certificat adapté. Dans le cas d’un certificat web, on va stocker l’URL du site web, pour la messagerie, on va stocker l’adresse du serveur de messagerie... Si les certificats sont à destination de cartes à puce avec un renouvellement régulier, il faudra configurer une date de péremption courte...

Chaque service ou application qui possède la capacité d’utiliser un certificat électronique s’attend à avoir un certificat dont le modèle correspond à ses besoins.

Une liste de révocation

La liste de révocation est l’ensemble des certificats qui sont révoqués ou invalides et qui ne sont donc plus dignes de confiance. Cette liste est publiée par l’autorité de certification.

Un certificat peut devenir invalide pour différentes raisons, comme, par exemple : une date de validité expirée, une compromission de la clé privée ou un changement du nom du titulaire du certificat.

Un certificat

Un certificat est un fichier électronique signé par une autorité de certification. Il est utilisé...

Implémentation du protocole LDAPS

1. Mise en place d’une autorité de certification d’entreprise

De plus en plus de services de communication s’appuient sur l’encapsulation SSL. Microsoft implémente différentes solutions, comme Active Directory, Exchange, RDS… qui sont intégrables à une PKI.

Afin de mettre en place les composants requis par la sécurisation du protocole LDAP, il est possible d’utiliser une PKI publique, donc payante, ou d’implémenter une autorité privée en tant qu’autorité de certification autonome ou d’entreprise.

Dans ce chapitre, nous allons déployer une autorité de certification d’entreprise sur le serveur SRV-CA, qui dispose de la configuration réseau suivante :

-

Adresse IP SRV-CA: 192.168.1.22

-

Masque de sous-réseau : 255.255.255.240

-

Serveur DNS préféré : 192.168.1.20

Pour installer une autorité de certification d’entreprise, procédez de la façon suivante :

Sur le serveur SRV-CA, ouvrez l’outil d’administration Gestionnaire de serveur à partir de la barre des tâches.

Cliquez sur le menu Gérer puis sur Ajouter des rôles et fonctionnalités.

Dans la page Avant de commencer, cliquez sur le bouton Suivant.

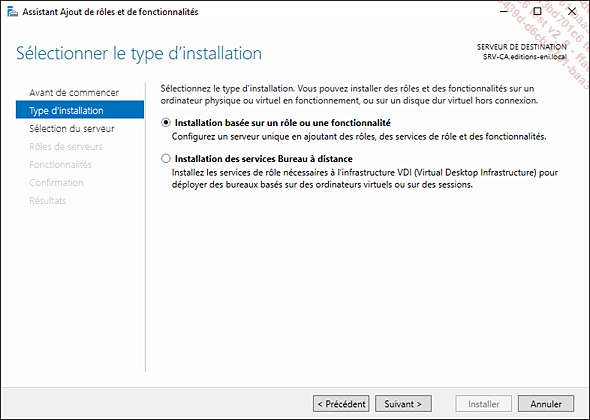

Dans la page Type d’installation, cliquez sur Installation basée sur un rôle ou une fonctionnalité puis cliquez sur Suivant.

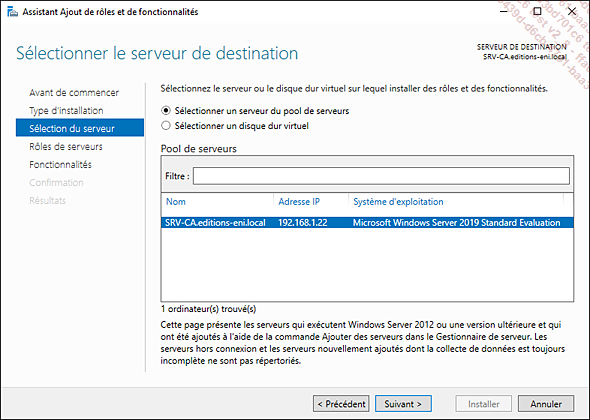

Dans la page Sélection du serveur, sélectionnez votre serveur dans la liste Pool de serveurs puis cliquez sur Suivant.

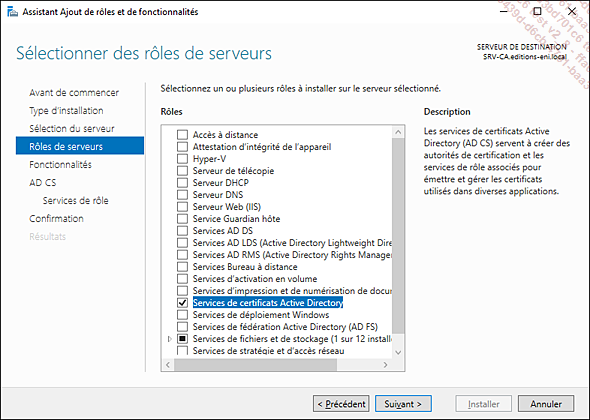

Dans la page Rôles de serveurs, sélectionnez Services de certificats Active Directory puis cliquez sur Suivant.

Cliquez sur Ajouter des fonctionnalités pour valider l’installation des composants nécessaires.

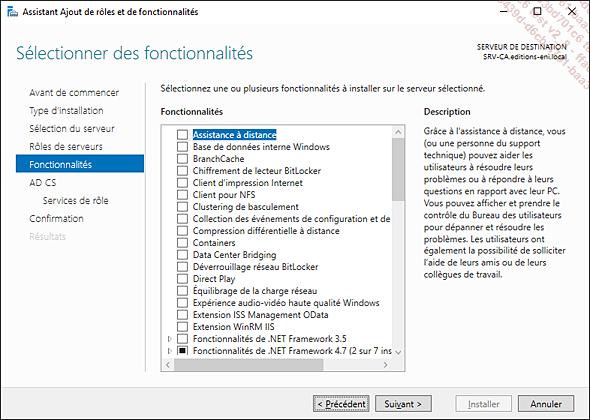

Dans la page Fonctionnalités, cliquez sur Suivant.

Dans la page AD CS, cliquez sur Suivant.

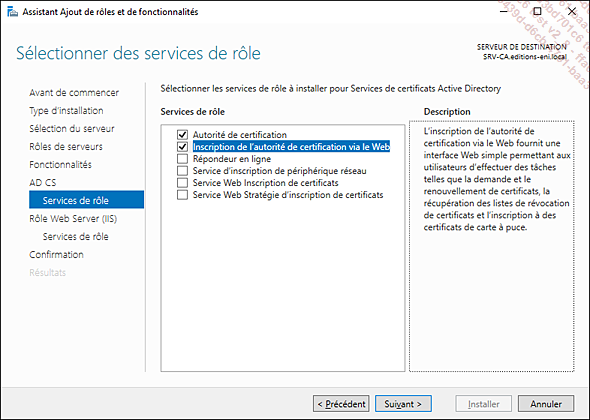

Dans la page Services de rôle, sélectionnez les composants Autorité de certification et Inscription de l’autorité de certification via le Web puis cliquez sur Suivant.

Cliquez sur Ajouter des fonctionnalités pour valider l’installation des composants nécessaires.

Dans la page Sélectionner des services...

Conclusion

Pour conclure, l’ensemble du chapitre aura couvert l’aspect technique de la sécurité des services AD LDS auquel peut être confronté un administrateur ou un ingénieur informatique. La prise en compte de cet aspect permet de garantir une meilleure sécurité des données et d’assurer la confidentialité des échanges sur le réseau.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations