Mise en place de l’authentification AD LDS

Introduction

Comme nous l’avons mentionné au début de cet ouvrage, proposer un service d’authentification est l’un des principaux objectifs des annuaires d’entreprise.

Au fil des années, l’authentification LDAP est devenue le mécanisme d’authentification le plus populaire au monde. Les services d’annuaire largement répandus tels que l’Active Directory sont considérés comme une friandise pour les développeurs d’applications qui souhaitent stocker en un seul endroit les identités et les identifications de connexion des utilisateurs.

Cependant, la politique de sécurité adoptée par certaines entreprises peut rendre difficile l’utilisation des applications tierces et interdire l’exposition de certains objets ou attributs Active Directory à des fournisseurs ou à des partenaires externes. D’où la nécessité de mettre en œuvre une solution permettant à un utilisateur, dont l’identité est contenue dans l’annuaire Active Directory, d’accéder de manière sécurisée aux applications d’entreprise.

Les administrateurs optent pour une solution bien connue : la mise en place d’une DMZ hébergeant un contrôleur de domaine RODC qui permet de vérifier et valider l’identité de l’utilisateur....

Authentification anonyme

L’authentification anonyme permet aux utilisateurs d’accéder aux données de l’annuaire AD LDS sans fournir de nom d’utilisateur ni de mot de passe. Lorsqu’un utilisateur tente de se connecter au serveur AD LDS, ce dernier lui attribue l’identité du compte d’utilisateur NT AUTHORITY\ANONYMOUS LOGON.

Le compte anonyme doit disposer d’un droit d’accès en lecture à l’annuaire. Si le compte ne dispose pas de cette autorisation, AD LDS ne pourra pas traiter les requêtes anonymes.

Cette authentification est assez courante, entre autres pour les serveurs de la messagerie Exchange (Edge transport), qui utilisent l’annuaire AD LDS pour rechercher les contacts.

Les opérations LDAP en mode anonyme sont désactivées par défaut sur le serveur AD LDS. Si vous souhaitez utiliser l’authentification anonyme et accorder les permissions de visibilité sur les données de l’annuaire à l’utilisateur AUTHORITY\ANONYMOUS LOGON, procédez de la manière suivante :

Démarrez l’outil ADSI Edit.

Connectez-vous à la partition de configuration, puis développez les conteneurs suivants : CN=Services et CN=Windows NT.

Faites un clic droit sur le conteneur CN=Directory Service, puis cliquez...

Authentification simple

La méthode d’authentification simple dispose de deux mécanismes d’authentification :

-

Un mécanisme d’authentification non authentifié (sans mot de passe).

-

Un mécanisme d’authentification par mot de passe (sous la forme d’un nom distinctif DN et un mot de passe valide).

1. Mécanisme d’authentification non authentifié

Un utilisateur AD LDS peut utiliser le mécanisme d’authentification non authentifié de la méthode Bind pour établir une connexion avec le serveur. L’identifiant (sans mot de passe) fourni par l’utilisateur est utilisé seulement pour des besoins de journalisation et de traçage des connexions.

Cette méthode d’authentification peut désormais être désactivée sous Windows Server 2019. Il s’agit d’une importante évolution améliorant la sécurité des services d’annuaires de Microsoft (AD DS et AD LDS).

Pour désactiver le mode non authentifié de la méthode Simple Bind, procédez comme suit :

Connectez-vous à la partition de configuration de l’instance AD LDS, puis développez les containers suivant : CN=Services et CN=Windows NT.

Faites un clic droit sur le conteneur CN=Directory Service, puis cliquez...

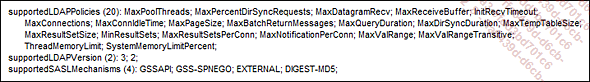

Authentification SASL

Comme nous l’avons évoqué dans le chapitre Présentation de la norme LDAP, les serveurs LDAP prennent en charge de nombreux mécanismes d’authentification. AD LDS ne déroge pas à cette règle et supporte lui aussi les mécanismes SASL. L’interface SASL permet l’implémentation de plusieurs protocoles d’authentification sur le serveur AD LDS :

-

GSSAPI

-

GSS-SPNEGO : support des Global Security Services.

-

EXTERNAL : support des authentifications de type SSL et TLS.

-

DIGEST-MD5 : support des challenges de type MD5.

Pour connaître les mécanismes SASL supportés par les services AD LDS en affichant les informations de l’entrée rootDSE, vous pouvez utiliser l’outil LDP.exe :

Authentification par l’intermédiaire d’un objet proxy

1. Présentation

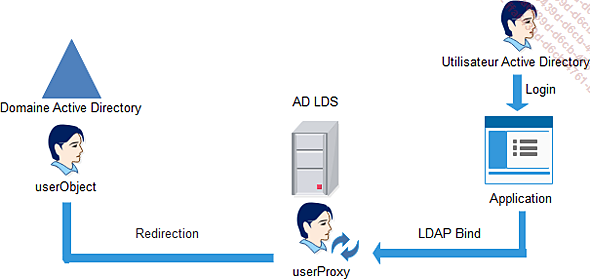

L’authentification par l’intermédiaire d’un objet proxy permet aux utilisateurs de l’environnement Active Directory d’accéder aux applications d’entreprise qui s’interfacent avec un serveur AD LDS.

Lorsqu’un utilisateur de l’annuaire Active Directory tente d’accéder à une application, les services AD LDS effectuent un processus de validation des informations de connexion saisies auprès d’un contrôleur de domaine avant d’autoriser ou de refuser l’accès à l’application.

La synchronisation des comptes AD DS vers AD LDS est un point important dans la mise en place d’une authentification par l’intermédiaire d’un objet proxy. Elle est effectuée périodiquement pour garder à jour les informations relatives aux utilisateurs AD DS.

Les mots de passe des utilisateurs ne sont ni transmis, ni synchronisés car l’authentification par l’intermédiaire d’un objet proxy se base sur l’attribut objectSID d’une des deux classes d’objet userProxy, userProxyFull, pour établir une correspondance entre les comptes utilisateur AD LDS et les comptes utilisateur AD DS.

Voici une illustration qui permet de montrer les différents flux qui sont envoyés lors de l’authentification par l’intermédiaire d’un objet proxy :

L’authentification par l’intermédiaire d’un objet proxy présente plusieurs avantages :

-

Il n’y a pas de modification, ni de configuration particulière, ni de mise à jour, au niveau de l’environnement AD DS.

-

Les utilisateurs auront une expérience d’authentification aux applications d’entreprises similaire à celle de l’AD DS.

-

Il n’y a pas d’architecture complexe à déployer.

-

Tout le trafic peut être sécurisé avec le protocole SSL.

2. Matrice des flux

Avant de procéder à la mise en œuvre de ce type d’authentification, il est important que le serveur AD LDS soit membre du domaine Active Directory. Si vous souhaitez placer votre serveur AD LDS dans une zone DMZ...

Conclusion

Ce chapitre est l’un des plus importants du livre. Nous avons étudié les différentes méthodes d’authentification qui sont supportées par les services AD LDS. Le choix d’une méthode d’authentification doit se faire en fonction de plusieurs critères :

-

La nature des données de l’application ayant une adhérence avec l’annuaire AD LDS.

-

Les contraintes de sécurité de l’entreprise.

-

Les mécanismes d’authentification existants.

-

Les contraintes techniques des applications.

Nous nous sommes plus concentrés sur les principes de l’authentification par l’intermédiaire d’un objet proxy, qui fournit aux utilisateurs Active Directory un accès aux données AD LDS en se servant des informations d’identification du domaine Active Directory.

Après l’implémentation de ces différentes méthodes d’authentification vient l’autre problématique, qui y est finalement liée : la protection des données échangées. Nous allons donc, dans le chapitre suivant, étudier la mise en place du protocole LDAPS sur un annuaire AD LDS.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations