Installation du lab d’exploitation

Rappel sur l’éthique des tests

En France, les tests d’intrusion sont encadrés par un cadre légal relativement important. En effet, plusieurs articles du Code pénal mettent en évidence les délits informatiques à l’encontre des systèmes de traitements automatisés de données (STAD).

Code pénal, art. 323-1 :

Le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un STAD est puni de deux ans d’emprisonnement et de 30 000 euros d’amende.

« Frauduleusement » est le terme le plus important au sein de cette phrase. En effet, avant la réalisation des tests d’intrusion, client et auditeur doivent se mettre d’accord sur le périmètre à auditer ainsi que sur les actions à faire ou ne pas faire (cf. chapitre Introduction aux tests d’intrusion, section Quelles sont les différentes phases d’un test d’intrusion ?).

Ainsi, le mandat d’autorisation est l’élément permettant à l’auditeur de se dégager de toute responsabilité vis-à-vis de l’audit de sécurité. En effet, s’il y a autorisation, il ne peut y avoir fraude.

Le lecteur curieux pourra également s’intéresser aux articles 323-2 et 323-3 du Code pénal.

En France, l’Agence...

Installation native de Metasploit

Malgré la complexité de l’outil, Rapid7 met à disposition des installeurs pour le Framework Metasploit. Ces installeurs sont actuellement disponibles sur les plateformes GNU/Linux, Mac OS X et Windows.

Ces derniers permettent une installation simple et rapide du Framework grâce à l’inclusion de l’ensemble des dépendances nécessaires (John the Ripper, Nmap, etc.).

Avant de procéder à l’étape d’installation, il est nécessaire de s’assurer que les plateformes répondent à différents prérequis. En effet, dans un souci d’une utilisation optimale, Rapid7 préconise les actions suivantes.

Vérifier le matériel

Afin de disposer d’un outil réactif, il est conseillé de disposer de la configuration suivante :

-

un processeur cadencé à 2 GHz+

-

4 Go de mémoire RAM (8 Go recommandés)

-

1 Go d’espace disque (50 Go recommandés)

Les recommandations concernant le matériel pouvant être amenées à évoluer, il est préférable de se référer à la documentation officielle sur le site de Rapid7 : https://www.rapid7.com/products/metasploit/system-requirements

Désactiver votre antivirus

En restant du bon côté de la barrière, Metasploit est un outil permettant de découvrir et d’exploiter des vulnérabilités présentes sur une machine et/ou un réseau. Il est fréquent que Metasploit exploite exactement les mêmes vulnérabilités que des outils malveillants (virus, malware, etc.).

Un antivirus n’étant pas en mesure...

Utilisation alternative

Plutôt que de modifier la configuration de votre ordinateur, il est également possible de passer par des manières alternatives pour utiliser le Framework Metasploit. Pour cela, il est par exemple possible d’utiliser une machine virtuelle de type VirtualBox ou VMware ou encore un système de conteneur de type Docker. Dans les deux cas de figure précédents, il est alors possible de reprendre les installations précédemment abordées ou bien d’utiliser des systèmes clés en main.

1. Les systèmes d’exploitation orientés sécurité

Dans le cas où l’installation de Metasploit semble trop fastidieuse, il est possible d’utiliser des systèmes d’exploitation orientés sécurité tels que Parrot Security OS, BlackArch ou encore le très célèbre Kali.

Kali Linux est donc une distribution Linux orientée sécurité, basée sur le système d’exploitation Debian. L’objectif de Kali est de fournir aux professionnels de la sécurité des systèmes d’information, une distribution contenant l’ensemble des outils nécessaires pour mener à bien tout type d’audit.

En effet, à l’heure actuelle, Kali Linux contient plus de 600 outils répartis dans plusieurs catégories...

Maintenir Metasploit à jour

Du chemin a été parcouru depuis la première version et ses 27 exploits en 2004. En effet, à l’heure de l’écriture de cet ouvrage, ce n’est pas moins de 1 847 exploits qui sont actuellement disponibles. De nouvelles mises à jour sont très régulièrement réalisées comportant leur lot de nouvelles fonctionnalités, de nouveaux exploits et modules en tout genre. Par le passé, la commande msfupdate permettait de mettre à jour la base Metasploit. Néanmoins, cette commande est maintenant obsolète :

root@kali:~# msfupdate

msfupdate is no longer supported when Metasploit is part of the

operating system. Please use 'apt update; apt install

metasploit-framework' Comme le précise la commande, sous Kali, il est maintenant possible d’utiliser le système de gestion de paquets apt pour mettre à jour Metasploit :

root@kali:~# msfconsole

.:okOOOkdc' 'cdkOOOko:.

.xOOOOOOOOOOOOc cOOOOOOOOOOOOx.

:OOOOOOOOOOOOOOOk, ,kOOOOOOOOOOOOOOO:

'OOOOOOOOOkkkkOOOOO: :OOOOOOOOOOOOOOOOOO'

oOOOOOOOO.MMMM.oOOOOoOOOOl.MMMM,OOOOOOOOo

dOOOOOOOO.MMMMMM.cOOOOOc.MMMMMM,OOOOOOOOx

lOOOOOOOO.MMMMMMMMM;d;MMMMMMMMM,OOOOOOOOl...Créer votre image Docker personnalisée

Comme il a été possible de le voir précédemment, exécuter un container Metasploit grâce à Docker est relativement simple. En effet, la commande suivante aura pour effet de créer un container basé sur l’image remnux/Metasploit :

root@kali:~# sudo docker run --rm -it -p 443:443 -v ~/.msf4:

/root/.msf4 -v /tmp/msf:/tmp/data remnux/Metasploit Néanmoins, la force de Docker provient également du fait qu’il est possible de facilement créer ses propres images contenant les éléments, les outils, les dictionnaires de mots de passe souhaités.

Pour cela, les instructions de construction de cette nouvelle image doivent s’écrire dans un fichier nommé Dockerfile. Voici pour exemple un extrait du fichier Dockerfile de l’image phocean/dockerfile-msf :

FROM ubuntu:bionic

MAINTAINER Phocean jc@phocean.net

ARG DEBIAN_FRONTEND=noninteractive

# PosgreSQL DB

COPY ./scripts/db.sql /tmp/

# Startup script

COPY ./scripts/init.sh /usr/local/bin/init.sh

WORKDIR /opt

# Installation

RUN apt-get -qq update \

&& apt-get -yq install --no-install-recommends build-essential

patch ruby-bundler ruby-dev zlib1g-dev liblzma-dev git autoconf

build-essential libpcap-dev libpq-dev libsqlite3-dev \

...Installation de Metasploitable

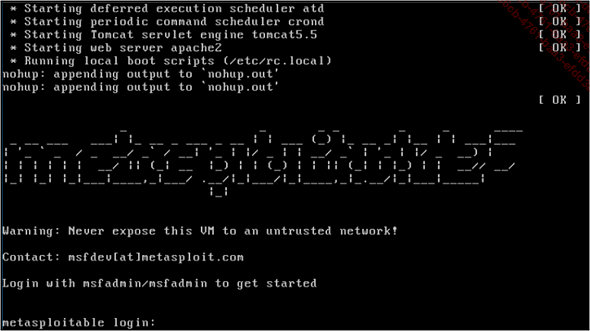

Comme vu à la section Rappel sur l’éthique des tests, les tests d’intrusion doivent être encadrés par un cadre légal propre à chaque pays. Ne pas tenir compte de ce dernier constitue une prise de risque de la part de l’apprenti auditeur ayant comme seule volonté de progresser dans l’utilisation de ce Framework d’exploitation.

Pour pallier ces problèmes juridiques et se perfectionner dans les meilleures conditions, il est possible d’utiliser plusieurs systèmes d’exploitation hébergés localement. Pour ce faire, Metasploitable2 ainsi que Metasploitable3 permettent respectivement de disposer d’un serveur Linux et d’un serveur Windows comportant de multiples failles de sécurité à exploiter en toute légalité :

Metasploitable2 est une machine virtuelle créée et maintenue par Rapid7. Elle est disponible à l’adresse https://metasploit.help.rapid7.com/docs/metasploitable-2 et est relativement simple d’utilisation grâce à des outils comme VMware ou VirtualBox.

À la différence de Metasploitable2 où tout est installé par défaut, Metasploitable3 est légèrement plus long à installer. En effet, les images sont maintenant créées dynamiquement grâce aux technologies...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations