Garder un accès et supprimer des traces

Garder un accès aux machines

La multiplication de frameworks d’attaque ainsi que la mise à disposition d’exploits permettent aux attaquants de se mettre en ordre de marche rapidement pour réaliser de l’exploitation massive.

Outre la guerre attaquant contre défenseur, une autre guerre existe : attaquant contre attaquant. En effet, la compromission des serveurs permet aux attaquants de disposer de nouvelles machines au sein de leurs victimes. Ces machines peuvent ainsi être utilisées comme des machines zombies pour réaliser des attaques de masse (DoS, DDoS, etc.).

L’objectif d’un attaquant est donc de garder l’emprise sur les machines compromises en se défendant des défenseurs, mais aussi des autres attaquants. Dès lors, il n’est pas rare que certains attaquants corrigent la vulnérabilité par laquelle ils ont réussi à s’introduire dans le système tout en se laissant la possibilité d’y accéder à nouveau. Ce concept est celui de la porte dérobée, aussi connu sous le nom de backdoor.

1. metsvc (Meterpreter service)

a. Mise en place de la backdoor

Suite à la compromission de la machine à l’aide d’un Meterpreter, il est alors nécessaire d’afficher l’ensemble des processus actifs :

meterpreter> ps

Process list

============

PID Name Path

--- ---- ----

132 ctfmon.exe C:\WINDOWS\system32\ctfmon.exe

176 svchost.exe C:\WINDOWS\system32\svchost.exe

632 Explorer.EXE C:\WINDOWS\Explorer.EXE

796 smss.exe \SystemRoot\System32\smss.exe

884 csrss.exe \??\C:\WINDOWS\system32\csrss.exe

908 winlogon.exe \??\C:\WINDOWS\system32\winlogon.exe

952 services.exe C:\WINDOWS\system32\services.exe

964...Suppression des traces

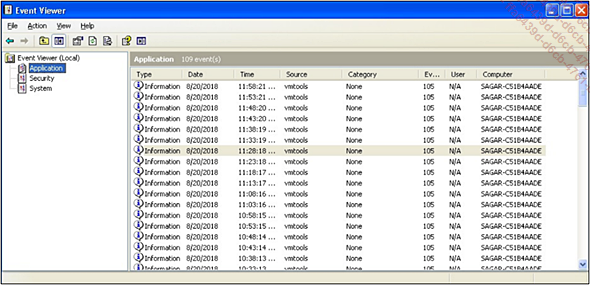

À la suite de la compromission d’un système, les actions sont très fréquemment enregistrées par les mécanismes de logs des systèmes d’exploitation. Sous Windows, ces derniers sont principalement contenus au sein des familles Application, Security et System qu’il est possible de visualiser au sein de l’Event Viewer :

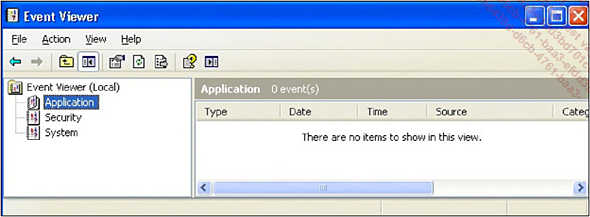

Afin de rester sous les radars, il est possible d’utiliser la commande clearev (pour Clear Event Log). Il est nécessaire de disposer des droits SYSTEM pour utiliser cette commande :

meterpreter > clearev

[*] Wiping 97 records from Application...

[*] Wiping 451 records from System...

[*] Wiping 835 records from Security... Ainsi, à la suite de l’exécution de cette commande, plus aucun log n’est disponible au sein de l’Event Viewer :

Bien que le résultat soit au rendez-vous, la suppression de l’ensemble des logs peut attirer l’attention d’un administrateur système.

Toujours sous Windows, le script event_manager est également particulièrement utile et est plus avancé que clearev. En effet, event_manager permet d’être beaucoup plus souple sur l’effacement des logs. De plus, un plus grand nombre de logs est pris en compte :

meterpreter > run event_manager -h

Meterpreter Script for Windows Event Log Query and Clear.... Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations