Protocoles des couches moyennes et hautes

Principales familles de protocoles

À l’avènement des réseaux locaux, différents protocoles de couches moyennes et hautes furent utilisés, bien souvent liés à un éditeur de logiciels. Ils ont progressivement été remplacés par le standard de fait TCP/IP.

1. IPX/SPX

a. L’historique

Historiquement, cette famille de protocoles était utilisée avec les réseaux Novell NetWare jusqu’à la version 3.12. TCP/IP était déjà disponible dans cette version, mais IPX/SPX était absolument nécessaire pour assurer le bon fonctionnement du système d’exploitation, éventuellement en plus de TCP/IP. Aujourd’hui, on ne l’utilise quasiment plus même s’il est resté longtemps préconfiguré sur les imprimantes réseau.

b. Les protocoles

Internetwork Packet eXchange (IPX) agit au niveau des couches Réseau et Transport. Il assure, comme IP, un service sans connexion et sans garantie.

IPX est routable et identifie un hôte à l’aide d’une adresse logique qui ne nécessite pas, comme IP, un plan d’adressage statique. Une adresse IPX est la concaténation d’un numéro de réseau externe, sur 4 octets, et de l’adresse MAC du périphérique, sur 6 octets. L’attribution d’adresses IPX est automatique et, de surcroît, la résolution d’adresses logiques en adresses physiques est instantanée, puisque l’adresse physique fait partie intégrante de l’adresse IPX.

Les adresses IPX se présentent, par exemple, de la manière suivante 0000CAFE : 00-A0-00-26-37-10, où 0000CAFE est le numéro de réseau logique en hexadécimal sur 4 octets et 00-A0-00-26-37-10 constitue l’adresse MAC de la carte réseau.

Sous NetWare, il ne faut pas confondre le numéro de réseau externe (lié aux périphériques) avec le numéro de réseau interne (lié aux applications). Ce dernier est lié à la structure interne de Novell qui associe les applications d’un serveur à un numéro de nœud et un numéro de réseau. Le serveur se comporte ainsi comme un routeur interne pour commuter le réseau physique (numéro de réseau externe) avec le réseau logique (les applications du serveur). Ainsi, un serveur Novell possède deux adresses réseau, une adresse interne et une externe.

Comme pour IP, tous les nœuds reliés au même réseau physique doivent avoir le même numéro de réseau (externe) et chaque adresse IPX doit être unique au sein de l’interréseau. De même...

Protocole IP version 4

1. Principes

IP assure une livraison des paquets sans connexion et sans garantie. Un de ses inconvénients majeurs est qu’il nécessite la mise en place d’un plan d’adressage explicite. Chaque nœud du réseau doit être identifié par une adresse IP. Celle-ci se décompose en deux parties : un numéro de réseau logique et une adresse d’hôte sur le réseau logique.

On pourrait se représenter le numéro de réseau IP comme un numéro de rue et le numéro d’hôte comme une adresse dans cette rue.

Un des aspects intéressants de IP est qu’il peut être configuré pour assurer un type de service. Parmi ceux-ci, on peut citer ’urgent’ pour un paquet qui doit être transmis rapidement, ’débit important’ lorsqu’une grande quantité d’informations va être transférée, ’haute fiabilité’ dans la transmission qui rend compte d’un flux ne pouvant admettre une seule erreur.

2. Adressage

a. L’adresse IPv4

L’utilisation de TCP/IP nécessite que l’administrateur définisse un plan d’adressage, en prévoyant pour chaque nœud actif du réseau une adresse IP.

Une adresse IP de version 4 est représentée avec 4 octets. On utilise pour cela la notation décimale pointée, c’est-à-dire que chaque octet est affiché, séparé par un point : 132.148.67.2

Suivant la valeur du premier octet, il est possible de connaître la classe de l’adresse IP, c’est-à-dire le nombre d’octets utilisés pour le numéro de réseau et ceux restant pour l’hôte.

Ceci n’est pas toujours vrai. En effet, il est possible, dans certains cas, d’avoir recours au subnetting, c’est-à-dire d’utiliser une partie des bits de l’hôte propres à une classe donnée, pour coder un numéro de sous-réseau. On parle de supernetting dans le cas où c’est une partie du numéro de réseau de la classe par défaut qui est utilisée pour coder des hôtes supplémentaires.

b. Le masque

Approche directe

On utilise un masque de sous-réseau pour distinguer la partie de l’adresse IP correspondant au réseau de la partie identifiant le nœud. Si l’on écrit l’adresse IP en binaire, tout bit associé au numéro de réseau va être marqué d’un ’1’ dans le masque, d’un ’0’ sinon.

Un octet dont la valeur binaire est 1111 1111 vaut 255 en décimal. Comme l’adresse IP est repérée sur 4 octets (32 bits), des masques simples peuvent être :...

Protocole IP version 6

1. Introduction

C’est en 1992 que le constat de la pénurie d’adresses ainsi que l’accroissement colossal des tables des routeurs ont permis de démarrer le projet IP Nouvelle Génération (IP NG).

Il s’agissait également de prendre en charge nativement de nombreuses options disponibles avec IPv4, en travaillant sur quatre thèmes principaux : l’autoconfiguration, la mobilité, la prise en charge du multicast et surtout la sécurité (authentification et confidentialité).

En décembre 1995, la RFC 1883 « Internet Protocol Version 6 » est publiée.

Plusieurs évolutions ont eu lieu ; c’est la RFC 8200 qui est la référence depuis juillet 2017 : https://datatracker.ietf.org/doc/rfc8200

En juin 1998, un réseau expérimental a vu le jour : le 6bone (dorsale IPv6), pour permettre de tester IPv6 dans des conditions réelles. Ce réseau utilisait les préfixes 3FFE::/16 (RFC 3701). Ce réseau est fermé le 6 juin 2006 (06/06/06 ?!) dès que l’expérimentation a été concluante.

2. Principes

IPv6, ou IP Next Generation (NG), est la nouvelle version de IP (Internet Protocol). Elle doit se substituer au protocole IPv4. Cette migration est progressive mais doit désormais se concrétiser rapidement.

IPv6 maintient les principales fonctionnalités de son prédécesseur, tout en comblant ses lacunes. Ainsi, de nouvelles fonctions ont été ajoutées.

Tout d’abord, l’espace d’adressage a été étendu de 4 octets (32 bits) à 16 octets (128 bits). Cela était dès le début un des objectifs majeurs de cette nouvelle mouture. En effet, il n’était pas prévu que IPv4 ait un tel succès, lié à celui d’Internet.

De plus, IPv6 simplifie les en-têtes de datagrammes, avec seulement 7 champs au lieu de 14. Ainsi, les traitements par les routeurs peuvent être plus rapides et les débits accélérés. Les fonctionnalités de translation d’adresses (NAT - Network Address Translation) ne sont plus nécessaires, ce qui simplifie l’architecture réseau.

Au niveau de la sécurisation, IPv6 inclut nativement IPsec (IP Security). Ce protocole de sécurisation de bout en bout est présenté plus loin.

Parmi les caractéristiques de cette nouvelle génération, nous pouvons citer les suivantes :

-

une configuration Plug and Play, grâce aux mécanismes d’autoconfiguration des machines ;

-

un routage plus efficace, avec une réduction des tables de routage ;

-

l’identification des flux pour le service intégré ;...

Autres protocoles de couche internet

1. Internet Control Message Protocol (ICMP)

ICMP est une sorte de sous-couche de IP, qui fonctionne de pair avec ce protocole. Son but est d’offrir des capacités de contrôle et d’interprétation des erreurs. En effet, IP est sans connexion et ne détecte pas les anomalies dans l’interréseau.

Le protocole ICMP est donc utilisé par les hôtes IP pour spécifier un certain nombre d’événements importants à TCP, tels que :

-

découverte des routeurs ;

-

mesure des temps de transit (PING - Packet INternet Groper) ;

-

redirection des trames...

Les données du datagramme IP sont constituées de l’en-tête et des données ICMP. Dans l’en-tête IP, le numéro de service est mis à 1.

Le message ICMP lui-même est repéré par son type et son code. Différents messages sont répertoriés. Parmi ceux-ci, nous pouvons citer :

Time Exceeded

Ce message indique que le temps nécessaire pour atteindre le destinataire est dépassé. Il peut être envoyé dans le cas où un paquet s’est perdu, si son TTL (en IPv4) a atteint 0.

Dans ce cas, le Type est positionné à 11 et le code à 0 ou 1.

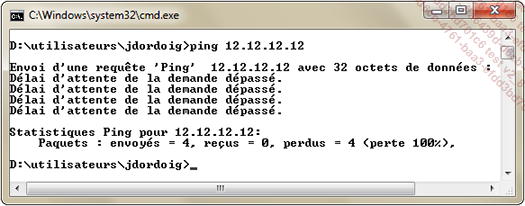

Exemple de message « Time Exceeded » ou « Délai d’attente de la demande dépassé »

Destination Unreachable

Ce message est caractéristique d’une impossibilité d’acheminer le paquet à destination. Cela indique, par exemple, un problème de route pour atteindre un sous-réseau.

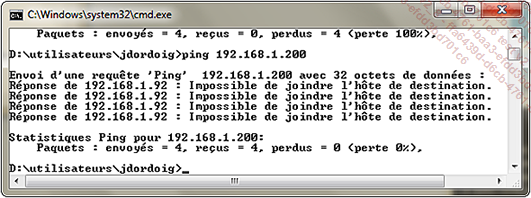

Exemple de message « Destination Unreachable » ou « Impossible de joindre l’hôte de destination »

Redirect

Ce message indique à l’émetteur qu’un meilleur chemin existe vers la destination.

Echo Request et Echo Reply

Ces deux messages permettent de tester si un nœud peut communiquer avec un autre (demande d’écho et réponse à l’écho).

La commande ping les utilise.

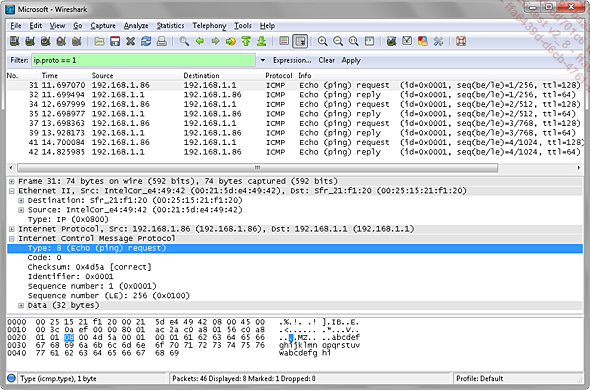

Le type et le code de Echo Request sont à 0. La réponse positive est indiquée par un message de type 8, le code restant à 0.

Cette trame a été générée à partir d’une commande ping 192.168.1.1 répétée...

Voix sur IP (VoIP)

1. Principes

Les réseaux informatiques ne se contentent plus de transporter de la donnée textuelle. Désormais, les sons, photos et vidéos sont numérisés et transmis comme donnée informatique au sens large, dans des paquets IP.

L’application de transport des communications orales numérisées, voix sur IP (VoIP - Voice over IP) trouve désormais sa place au sein de l’entreprise comme pour les communications entre particuliers.

Plus précisément, les applications de téléphonie exploitant la suite TCP/IP portent l’appellation ToIP (Telephony over IP).

La fusion entre les deux réseaux, téléphonique et informatique, devient complète au profit de ce dernier, s’il présente les qualités suffisantes pour cela. En effet, la transmission d’une conversation téléphonique ne souffre d’aucune coupure ni ralentissement qui puisse rendre les paroles incompréhensibles. Une qualité de service (QoS - Quality of Service) doit donc être mise en œuvre pour rendre ces types de paquets prioritaires et un débit suffisant doit être disponible.

Avec l’amélioration de qualité des réseaux locaux et distants et l’adoption de la qualité de service, ces capacités sont désormais courantes.

2. Quelques définitions importantes

Avant de décrire plus en détail la VoIP, rappelons un certain nombre de termes issus de la téléphonie analogique.

Standard téléphonique

Ce terme ambigu peut désigner indifféremment l’opérateur qui va décrocher, le combiné multifonction à partir duquel la personne va réaliser les opérations, le numéro principal de l’entreprise appelée, ou encore l’aiguillage, au sens de la commutation, pour l’accès au poste de la personne souhaitée.

De nombreuses fonctionnalités sont disponibles au travers de ce standard téléphonique. Celles-ci sont variables et dépendent du degré de sophistication des équipements utilisés.

Standard téléphonique

Parmi les principales fonctionnalités demandées à un standard, on va trouver la gestion d’un numéro unique, celui correspondant à la société, qui va ensuite pouvoir être redistribué vers les différents postes des employés.

On trouve également :

-

la gestion de l’attente téléphonique ;

-

la prise en charge de la messagerie vocale ;

-

l’identification de l’appelant ;...

Protocoles de transport TCP et UDP

1. Transmission Control Protocol (TCP)

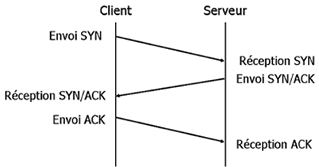

Ce protocole est orienté connexion. Tout d’abord, une session est ouverte entre le client et le serveur.

Établissement d’une session TCP

Après l’ouverture de session, TCP complète les manques de IP en assurant une fiabilisation du service. Pour cela, un accusé de réception (ACK - Acknowledgement) répond systématiquement aux paquets.

TCP permet de s’assurer de la bonne arrivée de toutes les informations. En contrepartie, cette fonction peut ralentir la communication.

Pour accélérer quelque peu le système et faire en sorte que l’émetteur n’attende pas de recevoir l’accusé de réception pour envoyer l’information suivante, une notion de fenêtre glissante est utilisée. L’émetteur envoie une rafale d’informations et traite les accusés de réception au fur et à mesure, tout en continuant l’envoi.

Après communication, la connexion est terminée normalement par un dialogue entre le client et son serveur, avec une annonce de fin d’envoi (END) et l’accusé de réception correspondant, pour chaque correspondant. Une déconnexion brutale peut être annoncée par l’un ou l’autre par un simple signal de réinitialisation (RST...

Couche applicative TCP/IP

1. Services de messagerie

a. Simple Mail Transfer Protocol (SMTP)

SMTP est un protocole de transfert simple utilisé en messagerie électronique. Il repose sur TCP et IP et n’intègre aucune interface utilisateur.

Le but de SMTP est de transmettre des messages (e-mails) jusqu’à la boîte aux lettres du destinataire.

Ce protocole utilise des hôtes distincts et nommés selon leur fonction :

-

MUA (Mail User Agent), client de messagerie ;

-

MTA (Mail Transfer Agent), relais du courrier ;

-

MDA (Mail Delivery Agent), service de remise du courrier dans les boîtes aux lettres des destinataires.

Ce protocole utilise le port TCP 25 côté serveur. La RFC 5321 décrit le fonctionnement de ce protocole.

Configuration avancée de la messagerie côté client

Pour l’envoi d’un message par SMTP, un émetteur et un destinataire doivent être repérés. Pour cela, ils possèdent tous deux une adresse formée d’une référence de boîte, à gauche du signe @, et d’un nom de domaine, à droite de celui-ci.

Le message lui-même est scindé en trois parties :

-

une enveloppe, utilisée par les agents de transfert pour l’acheminement ;

-

un en-tête, comprenant les adresses et objet ;

-

un corps, contenu du message.

b. Post Office Protocol 3 (POP3)

Contrairement à SMTP, qui joue le rôle de relais ou de transport, POP est spécifiquement dédié à la publication et à l’accès à distance à un serveur de messagerie.

Le serveur POP communique avec l’agent utilisateur (User Agent), par exemple Mozilla Thunderbird, à travers une connexion synchrone. Le serveur transfère alors vers le client les messages, puis les supprime à la demande du client.

Normalement, le serveur ne conserve que les messages qui n’ont pas encore été transférés vers le client.

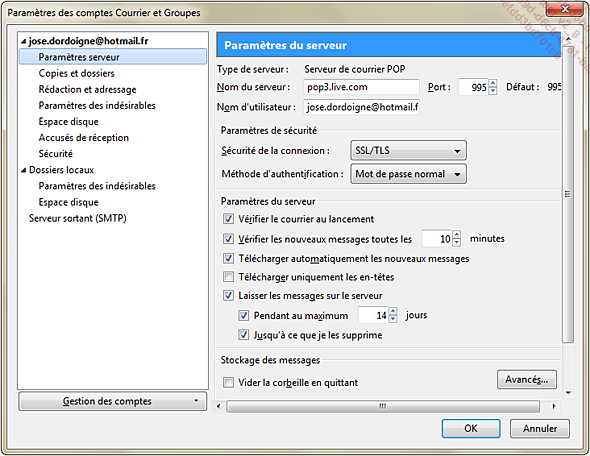

POP3 est défini dans la RFC 1939 et utilise le port TCP 110 et 995 en mode sécurisé.

Avec POP, le client doit établir une connexion préalable auprès du serveur en utilisant les commandes user et pass. C’est, bien sûr, le client de messagerie qui s’en charge. La session sera fermée à l’aide d’une commande quit. Une fois la connexion établie, le serveur verrouille la boîte aux lettres de l’utilisateur et entre en phase de transaction.

Par défaut, le nom et le mot de passe circulent en clair sur le réseau avec POP. Certains serveurs POP implémentent l’algorithme MD5 (Message Digest 5, RFC 1321) pour protéger le mot de passe envoyé.

Configuration POP pour Mozilla Thunderbird

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations