Les bonnes pratiques

Créer un mot de passe secret, complexe et robuste

Bannir les mots de passe par défaut

Achèteriez-vous une nouvelle porte d’entrée pour votre maison dont toutes les portes du même modèle disposeraient de la même clé pour ouvrir ? Probablement non…

En informatique, c’est la même chose. Vous venez d’acquérir votre nouveau matériel informatique ? Un smartphone ? Un objet connecté ? Ces appareils disposent peut-être d’un mot de passe par défaut. Malheureusement il s’agit bien souvent d’un mot de passe générique et basique (pour ne pas dire inutile) du style « 0000 » vous permettant de vous y connecter pour le configurer après l’avoir déballé.

L’une des premières actions à réaliser sera de le modifier pour créer un mot de passe robuste. C’est à ce moment précis que votre porte d’entrée se verra accompagnée d’une nouvelle clé que vous seul aurez en votre possession.

Certains constructeurs d’appareils vous forcent à le changer, d’autres vous incitent simplement à le faire et les moins bons d’entre eux ne vous indiquent rien.

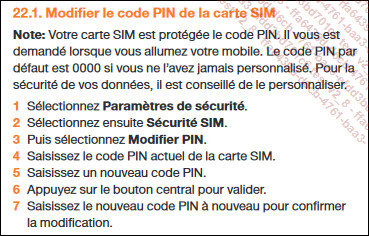

Exemple d’une notice de téléphone proposant le code PIN 0000 par défaut :

La notion de mot de passe par défaut est détaillée dans le guide d’utilisation accompagnant votre nouveau matériel.

Construire un mot de passe robuste

Vous devez maintenant créer un nouveau mot de passe pour remplacer celui qui vous a été donné par défaut ? Ou vous devez tout simplement vous créer un mot de passe pour votre messagerie ou votre compte de réseau social ?

La force d’un mot de passe dépend de sa longueur et du nombre de caractères possible pour le construire. Cela traduit la capacité de celui-ci à résister à la tentative de le trouver si on testait toutes les combinaisons de mots de passe possibles.

Prenez l’exemple d’un cadenas de vélo avec un code à 4 chiffres. Le nombre de combinaisons possibles est de 10 000 (0000 à 9999). En imaginant qu’une personne malintentionnée souhaite vous dérober...

Verrouiller sa session quand on quitte son poste

Comment se méfier et se protéger des regards indiscrets

Vous arrive-t-il d’être installé tranquillement dans votre jardin ou sur votre balcon, votre ordinateur sur les genoux ? Sans tomber dans la paranoïa, qui peut vous assurer à 100 % qu’un voisin ou un passant ne jette pas un œil sur votre écran, voire pire, n’intercepte pas quelques-unes de vos frappes au clavier lorsque vous saisissez votre mot de passe ?

Peut-être vous vous dites que ce n’est rien, que vous n’avez rien à cacher. Certes, mais dites-vous que laisser votre écran à la vue de tous revient à dévoiler le détail de vos comptes bancaires, de vos échanges avec votre famille, de vos impôts ou de votre dossier médical. Ces informations ne regardent que vous et les professionnels habilités, personne d’autre.

Nous parlons ici de piratage visuel et pour s’en prémunir, votre vigilance reste votre meilleure alliée.

Bien entendu, il est possible de vous faire aider en usant de solutions simples à mettre en œuvre et peu onéreuses. Le filtre de confidentialité en est une. Il s’agit d’un filtre placé sur votre écran (d’ordinateur, de tablette, de smartphone) qui permet de restreindre la vision autour de l’axe de vision. Seul l’utilisateur de l’ordinateur situé face à l’écran peut visualiser le contenu des informations à l’écran. Il est facilement installable et démontable à volonté et prend peu de place.

Très pratique en réunion, en open space ou lorsque vous êtes à l’extérieur de votre domicile, dans le train ou au restaurant !

Mettre un mot de passe lors du verrouillage de sa session

Vous arrive-t-il de laisser votre voiture sur un parking...

Naviguer sans crainte sur Internet

Les risques d’Internet

Internet est une mine d’informations. Le réseau facilite vos démarches administratives, vos achats, votre apprentissage grâce aux plateformes de e-learning. Il regorge de conseils et d’astuces en tout genre.

Il y a nécessairement de l’excellent, du moins bon, mais aussi du nocif. La difficulté est de trier l’information, savoir comment se protéger en adoptant les bons comportements.

Le champ des attaques est vaste et peut provoquer des conséquences très diverses : indisponibilité de votre matériel informatique, perte de vos données, vol ou divulgation d’informations. Ces conséquences peuvent ensuite prendre la forme de chantage, d’escroquerie ou d’usurpation d’identité.

Sur un plan moins technique, on ne peut pas non plus nier les risques de dépendance, d’addiction, de rupture avec les réelles relations sociales, de cyberharcèlement, de manipulation, d’endoctrinement, de fausses informations (les « fake news ») ou de messages haineux.

Pour toutes ces raisons, il est donc important de :

-

protéger techniquement son installation informatique avant de naviguer sur Internet,

-

protéger ses informations à caractère personnel ou confidentiel par une attitude prudente.

Choisir et maintenir son navigateur à jour

Internet est un réseau informatique mondial qui permet de transmettre les informations entre les différents ordinateurs. On y trouve différents services tels que les e-mails, les transferts de fichiers ou le Web.

Le Web est donc quant à lui un des moyens par lequel l’information transite. Toutes les pages sont reliées entre elles par des liens hypertextes. Le Web ressemble donc à une toile d’araignée, d’où son autre nom de « toile ».

Le navigateur Internet est le logiciel que vous utilisez pour consulter le Web. Il est important d’utiliser un navigateur performant et sécurisé. Pour les plus connus, citons :

|

Navigateur |

Site Internet de l’éditeur |

|

Microsoft Edge (ce navigateur est le successeur d’Internet Explorer) |

|

|

Mozilla Firefox |

|

|

Google Chrome |

|

|

Opera |

Communiquer par messagerie en toute sécurité

Les différents types d’e-mails indésirables

À la maison ou au bureau, disposez-vous d’une boîte e-mail personnelle ou professionnelle ? Si oui, il y a fort à parier que vous receviez régulièrement du spam (ou pourriel). Il s’agit de messages indésirables, non sollicités et bien souvent envoyés en masse à de nombreux destinataires. Probablement en avez-vous même déjà ouverts et avez constaté que beaucoup d’entre eux contiennent de la publicité pour des produits ou des conseils en tout genre. Lorsqu’il ne s’agit pas de robots qui vous envoient ces messages commerciaux, il s’agit de vendeurs peu scrupuleux ne respectant pas les règles de bonnes pratiques ni la législation en matière de démarchage. Ils engorgent votre boîte e-mail et sont source de perte de temps et d’argent.

Votre boîte e-mail peut vite se retrouver noyée sous ces messages commerciaux s’ils ne sont pas identifiés comme indésirables par un antispam. Pire encore, au-delà de l’aspect désagréable, certains e-mails sont réellement nuisibles et dangereux. On parle ici de phishing (ou hameçonnage). C’est une technique utilisée par les fraudeurs pour tromper le destinataire en se faisant passer pour une connaissance ou un organisme connu. Les informations personnelles récoltées (identité, identifiants, mots de passe, coordonnées bancaires, contenus d’e-mails, etc.) servent alors à usurper une identité, escroquer ou nuire à un particulier ou une entreprise.

Un bouton ou un lien trop vite cliqué, une pièce jointe trop vite ouverte peuvent avoir de réelles conséquences. Ce sont en effet autant de programmes malveillants qui pourront s’infiltrer et infecter votre ordinateur, voire celui de vos collègues. Ralentissement de votre ordinateur, suppression, verrouillage (chiffrement) de vos fichiers, vol de données ou de mots de passe sont quelques exemples d’effets néfastes que peut provoquer un virus.

Comment se prémunir

Si vous vous connectez à votre messagerie au travers de votre navigateur Internet (webmail), celle-ci intègre bien...

Sécuriser les accès de ses enfants

La plupart des enfants naviguent sur Internet sur l’ordinateur familial, jouent à des applications sur leur tablette, sur leur console de jeux ou dialoguent par écrit ou en visio avec leurs copains.

L’ensemble des bonnes pratiques et la sensibilisation proposés dans ce livre sont des clés primordiales. Idéalement, votre enfant devrait utiliser l’ordinateur ou la tablette dans un endroit où vous pouvez garder un œil sur lui. Mais nous ne pouvons pas être derrière chaque enfant constamment. D’ailleurs, il n’est pas question d’espionner (au contraire), juste de garder le contrôle pour protéger et responsabiliser.

Pour cette raison, des outils existent. Le côté intéressant, c’est qu’avec ces outils, il n’est pas nécessaire d’être informaticien pour agir efficacement. Malheureusement, ces outils ne sont pas infaillibles et ne doivent pas se substituer à la vigilance et à la sensibilisation.

Les logiciels de contrôle parental

Les fournisseurs d’accès Internet (Orange, Free, Bouygues, SFR, etc.) doivent, depuis 2006, fournir gratuitement un logiciel de contrôle parental.

-

Orange propose le logiciel contrôle parental d’Orange.

-

Avec SFR, il s’agit de SFR Family.

-

Avec Bouygues, vous profitez du contrôle parental...

Réagir en cas de vol ou de perte de matériel, d’identifiants ou de données

Comment réagir ?

Il est nécessaire de connaître, à l’avance, les bonnes techniques en matière de réaction face à un vol ou une perte d’identifiants. Cela évitera de paniquer en cas de survenance et de mieux gérer la situation.

N’oubliez pas aussi que si votre matériel a physiquement été dérobé, le voleur peut accéder frauduleusement à vos comptes si un mot de passe a été enregistré dans une application ou sur un site Internet.

La première action à effectuer, à la moindre activité suspecte décelée ou au moindre doute, c’est de changer le mot de passe du ou des comptes attaqués ou potentiellement attaqués (compte d’accès à votre banque ou à votre messagerie par exemple).

Nous avons vu qu’il est déconseillé d’utiliser le même mot de passe pour tous vos comptes. Si c’est malgré tout le cas, changez le mot de passe dérobé sur tous vos accès.

Le changement de mot de passe assure qu’aucun fraudeur ne puisse accéder dorénavant au compte. En revanche, des actions malveillantes ont pu se produire et perdurer si l’on n’y prend pas garde :

-

le fraudeur a créé une règle automatique dans votre messagerie redirigeant tous vos e-mails,

-

il a pu modifier les moyens de récupération de mots de passe (e-mail, numéro de téléphone) afin de garder le contrôle de votre compte,

-

il a eu le temps de réaliser des transactions bancaires que vous n’avez pas encore décelées,

-

il a pu envoyer en votre nom des messages et les avoir effacés après, vous ne le voyez donc pas.

N’hésitez pas à faire des copies d’écran de votre ordinateur ou à prendre en photo votre écran pour conserver des preuves.

Effectuez ensuite les actions nécessaires (suppression des règles de messagerie frauduleusement installées, modification...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations