Configuration

Introduction

Nous commençons ici le chapitre le plus important et le plus dense du livre. Il s’agit de la partie configuration d’une UTM dont le but ultime est de fournir un niveau de protection optimal à des hôtes dans le réseau qu’elle protège. Pour cela, il faut être conscient de toutes les possibilités de configuration de l’UTM et savoir en tirer le maximum de performances réseau et sécurité avec une configuration simple et lisible. Les UTM Stormshield sont réputées par leur ergonomie et leur clarté de configuration.

Nous allons étudier la configuration du système lui-même : les paramètres réseau, la gestion des administrateurs, comment installer une nouvelle licence, comment mettre à jour le système, comment sauvegarder une configuration, comment restaurer une configuration, vérifier les mises à jour automatiques des modules concernés et le paramétrage de la Haute disponibilité (ou HA).

Cette partie sera suivie de la configuration réseau de l’UTM elle-même. Nous parlerons des types d’interfaces que l’on peut paramétrer, des possibilités de routage, du DNS dynamique, du serveur DHCP ainsi que du Proxy cache DNS.

Les objets utilisés dans la configuration, tels que des hôtes, des réseaux, des objets FQDN...

Menu "admin"

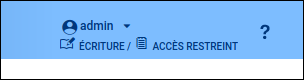

En haut de l’IHM, à droite, se trouve l’icône en forme d’utilisateur avec le nom de l’utilisateur courant connecté :

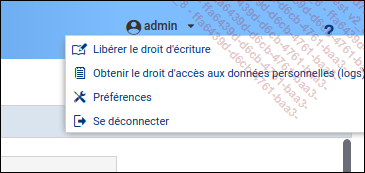

Lorsque l’on clique sur le nom, un menu apparaît :

1. Obtenir ou libérer le droit d’écriture

a. Obtenir le droit d’écriture

Le droit d’écriture sur l’UTM ne peut être possédé que par un administrateur à la fois sur l’interface graphique. Si un administrateur est déjà authentifié sur l’UTM et a le droit d’écriture et qu’un autre utilisateur administrateur venait à se connecter en GUI ; ce deuxième utilisateur administrateur aurait seulement le droit de lecture sur l’UTM, pour ne pas impacter le travail d’administration qui pourrait être fait par le premier administrateur. Par contre, ce deuxième administrateur peut demander le droit d’écriture, grâce au bouton Demander le droit d’écriture. Nous pouvons noter aussi que le bandeau est gris au lieu du bleu ciel Stormshield.

L’utilisateur admin est authentifié sur l’IHM depuis un navigateur et possède le droit d’écriture. Comme nous pouvons le voir, le bandeau supérieur de l’écran est de couleur bleu ciel et sous le nom de l’utilisateur, nous voyons le mot Écriture :

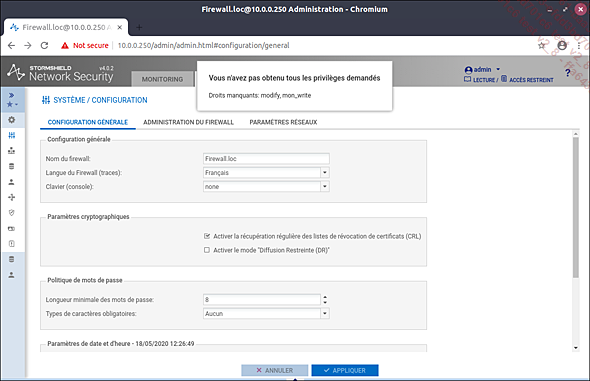

Un deuxième administrateur, avec le compte admin, s’est authentifié depuis un autre navigateur. Le bandeau supérieur est gris et sous le nom de l’utilisateur, il y a écrit le mot Lecture.

En plus de cela, une fenêtre de dialogue est affichée pour nous souligner que nous n’avons pas le droit d’écriture sur l’UTM :

Le deuxième administrateur a besoin des droits d’écriture pour effectuer une modification de la configuration. Il faut donc se diriger dans le menu...

Système

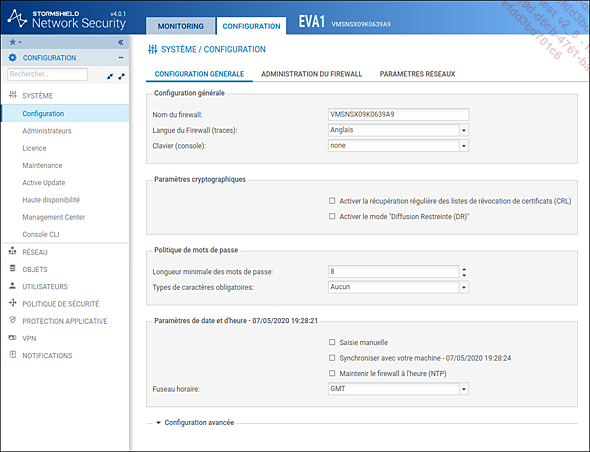

Cette partie de la configuration concerne tout ce qui est relatif au système lui-même. Voici où se trouve le menu depuis l’IHM :

1. Configuration

a. Configuration générale

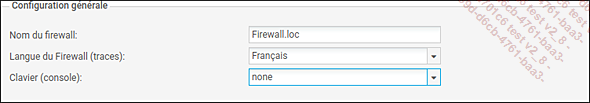

Dans le premier onglet, appelé Configuration générale, vous pouvez paramétrer le nom de l’hôte, très important lorsqu’il s’agit de trier des logs sur plusieurs firewalls. Pour la langue des journaux (ou traces), vous avez le choix entre anglais et français et en ce qui concerne la langue du clavier, il faut choisir parmi les langues suivantes : anglais, français, italien, polonais et suisse.

Dans la plupart des menus, une fois les modifications nécessaires effectuées, il faut cliquer sur APPLIQUER et sur VALIDER. Ces deux boutons se trouvent généralement en bas de l’écran :

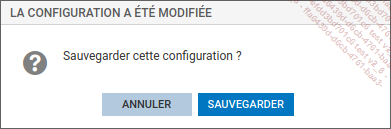

Après avoir cliqué sur APPLIQUER, un nouveau pop-up vous demande si vous souhaitez ANNULER ou SAUVEGARDER la configuration :

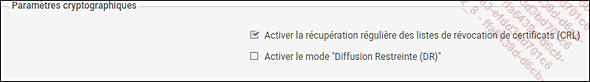

L’encadré suivant concerne les Paramètres cryptographiques. L’administrateur peut Activer la récupération régulière des listes de révocations de certificats (CRL). Lors de l’activation de cette fonctionnalité, l’UTM lance toutes les six heures un téléchargement des listes de révocation présentes sur les certificats qui se trouvent dans la configuration locale de l’UTM.

Si vous souhaitez télécharger les listes de révocation des certificats de la configuration globale, notamment utilisée par SMC, il faut créer une tâche automatique eventd pour y lancer la commande :

checkcrl -c global ou si vous voulez obtenir les listes des certificats locaux et globaux :

checkcrl -c both Vous pouvez aussi Activer le mode Diffusion Restreinte. Il s’agit d’un mode « ANSSI » pour que l’UTM respecte leur consigne dans l’utilisation des processeurs et accélérateurs. Elle est d’utilisation obligatoire dans un réseau qualifié « DR ». Cela se traduit notamment par :

-

la vérification que le firewall utilise la version 2 du protocole IKE ; dans le cas contraire, un avertissement est levé,

-

la vérification...

Réseau

Nous arrivons à l’une des parties les plus importantes de la configuration d’une UTM : le module Réseau. C’est bien ici que nous allons définir la manière dont elle va s’intégrer dans les réseaux adjacents ou même distants, hormis les réseaux VPN. Interfaces de type ethernet, bridge, VLAN, GRETAP, VTI, Gretun, loopback, routage statique ou dynamique, routage multicast… tous ces concepts et d’autres seront abordés ici, avec des exemples de configuration et des cas de la vie réelle.

Nous finirons par le DNS Dynamique, dans le cas où une interface sur Internet ne porterait pas d’adresse IP fixe, le serveur DHCP intégré dans l’UTM et le Proxy cache DNS, conçu pour améliorer les performances des connexions sur Internet en accélérant les réponses aux requêtes DNS.

1. Interfaces

Chez Stormshield, comme chez la plupart des éditeurs de firewalls ou UTM, il y a une distinction entre des interfaces qui seraient exposées à des réseaux inconnus auxquels nous ne faisons pas confiance (comme, par exemple, Internet) et celles situées dans des réseaux privés où l’on gère les hôtes, a priori, qui s’y connectent.

Les interfaces sont donc divisées en interfaces protégées et non protégées. Ceci est d’une grande importance car, par défaut, selon le type d’interface choisi, un profil de sécurité ou un autre sera appliqué aux connexions établies (cf. chapitre Configuration, section Protection applicative).

Dans le menu Réseau - Interfaces, vous allez retrouver toutes les interfaces physiques présentes dans l’UTM, ainsi que les interfaces VLAN, Bridge, GRETAP et Modem.

a. Interfaces externes ou internes (protégées)

Dans les UTM Stormshield, les interfaces peuvent être protégées ou non protégées. Ceci aura un impact sur :

-

Le profil IPS ou IDS appliqué à une connexion. En effet, par défaut, les connexions arrivant sur une interface protégée se verront appliquer le profil 01, lorsque celles arrivant sur une interface non protégée se verront appliquer le profil 00. Ceci est d’une très...

Objets

Tout au long de la configuration d’une UTM Stormshield, vous allez utiliser des objets. Il existe des Objets réseau pour les hôtes, pour les FQDN, pour les plages d’adresses, pour les services... Pour les modules qui sont liés aux proxys HTTP et HTTPS, il existe des Objets web, tels que les catégories d’URL, les groupes de catégories d’URL, les noms de certificat (CN) et la base d’URL.

Finalement, dans cette partie de la configuration, nous retrouvons aussi le menu Certificats et PKI offrant la possibilité de créer une Autorité de certification (ou CA) en quelques clics (notamment pour l’utilisation de certificats dans des tunnels VPN IPSec, ou pour le proxy SSL), générer des certificats serveur ou client signés par une CA interne, ajouter des clés publiques de CA, révoquer des certificats, etc.

1. Objets réseau

Tous les modules de l’UTM s’appuient sur des objets. Autrement dit, il est impossible d’utiliser une adresse IP, un réseau ou une plage d’adresses IP manuellement sur tout module ou menu sans qu’un objet qui les désigne n’existent. Il doit être existant au préalable ou bien créé sur-le-champ avant de l’utiliser. L’avantage de cette approche est de s’affranchir de possibles erreurs de frappe lors de la configuration d’un module, ainsi que de doublons.

L’IHM Stormshield est réputé pour son ergonomie. Depuis n’importe quel menu, vous pouvez créer un objet à l’aide d’un menu contextuel qui vous ouvre l’accès direct. Nul besoin, donc, de quitter l’écran de configuration d’un mode puis celui des objets, pour y générer un nouvel objet puis revenir au module que vous étiez en train de configurer Vous n’êtes pas obligé, non plus, de créer tous les objets avant de commencer à paramétrer les modules, ceci peut être fait en direct depuis le champ où il vous est demandé de renseigner l’objet. Une astuce est de commencer à taper l’adresse IP ou le port dans le champ où il faut le renseigner. Si l’objet existe, vous pouvez le sélectionner, s’il n’existe pas, vous pouvez le créer sur-le-champ....

Utilisateurs

Pouvoir authentifier des utilisateurs est primordial pour implémenter un filtrage fin des contenus et des ressources. Les utilisateurs peuvent être locaux à l’UTM, par le biais d’un annuaire interne LDAP, ou être stockés sur un annuaire externe (serveur LDAP externe, Active Directory de Microsoft).

Une fois la création ou connexion d’un annuaire réalisée (il peut y avoir plusieurs annuaires externes mais un seul interne), nous pourrons créer les droits d’accès par utilisateur ou groupe d’utilisateurs pour monter des tunnels VPN IPSec, VPN SSL, utiliser le VPN SSL Portail, etc.

Plusieurs méthodes d’authentification peuvent être paramétrées sur l’UTM, comme des méthodes SSO (Single Sign On, ou Authentification unique), LDAP, Kerberos, etc.

Une politique d’authentification très granulaire permettra de décider depuis quelle(s) source(s) ses utilisateurs et/ou groupes peuvent s’authentifier ainsi que définir la/les méthode(s) d’authentification.

Un portail captif peut être activé, tant sur les interfaces protégées que sur les non-protégées pour que les utilisateurs puissent s’authentifier et accéder à des ressources derrière l’UTM.

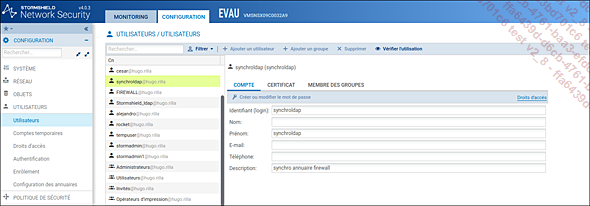

1. Utilisateurs

Une fois un annuaire paramétré (ou plusieurs) dans l’UTM, l’administrateur a accès à la liste des utilisateurs que ce dernier contient.

À droite, nous retrouvons pour chaque compte utilisateur leurs paramétrages, répartis dans trois onglets :

-

Compte : Login, Nom, Prénom, E-mail, Téléphone et Description.

-

Certificat : dans le cas où l’utilisateur possède un certificat, il est affiché ici.

-

Membre des groupes : affichage des groupes dans lesquels se trouve l’utilisateur en question.

2. Comptes temporaires

Il s’agit de comptes utilisateurs créés uniquement en base locale. Ils sont utilisés, par exemple, pour les intervenants externes qui seraient amenés à travailler sur site, ou à distance, entre deux dates bien définies. L’un des cas classiques d’utilisation est de leur permettre un accès à Internet.

Il faudra entrer...

Politique de sécurité

Rôle central d’une UTM, le filtrage de ports (couche 4 du modèle OSI, Open System Interconnection) et le filtrage d’adresses IP (couche 3 du modèle OSI) ont été pendant très longtemps la seule action de sécurité qui était effectuée en coupure de réseau, en dehors des hôtes. De par sa situation privilégiée, le filtrage, les analyses protocolaires et d’autres actions applicatives (tel l’antivirus ou l’antispam) sont effectuées sur plusieurs couches du modèle OSI, dans la politique de sécurité. C’est aussi l’UTM qui, dans la plupart des cas, effectue les opérations de NAT.

C’est donc au niveau de la politique de sécurité que nous sommes en mesure de réaliser les actions suivantes :

-

Filtrage de ports TCP (Transfert Control Protocol, ou Protocole de contrôle de transmissions)/UDP (User Datagram Protocol, ou Protocole de datagramme utilisateur).

-

Filtrage d’adresses IP.

-

Filtrage par protocole applicatif, tel que HTTP (Hyper Text Transfer Protocol), SIP (Session Initiation Protocol), SMTP (Simple Mail Transfer Protocol), SNMP (Simple Network Management Protocol), etc. Des filtrages par protocole IP, tels que ICMP (Internet Control Message Protocol), GRE (Generic Routing Encapsulation), UDP, TCP, etc. ou encore, filtrage par protocole Ethernet, tel que profinet-rt.

-

Filtrage par interface d’entrée et/ou interface de sortie.

-

Filtrage par géolocalisation ou vis-à-vis de la réputation de l’hôte.

-

Filtrage par objet temps (activation ou désactivation de règle selon une date précise, un jour de la semaine, l’heure, etc.).

-

Attachement de plugins applicatifs, tels que HTTP, SIP, SSL, DNS, etc., pour assurer le suivi et la conformité protocolaire des connexions TCP ou des pseudo-connexions UDP. Ces plugins seront étudiés en profondeur (cf. chapitre Configuration, section Protection applicative).

-

Redirection vers l’authentification des utilisateurs non authentifiés dans l’UTM, puis filtrage par utilisateur, groupe d’utilisateurs et/ou domaine.

-

Activation du proxy (aussi appelé serveur mandataire) HTTP, SSL pour ensuite effectuer du filtrage URL, FTP, SMTP et/ou des analyses antivirus, antispam....

Protection applicative

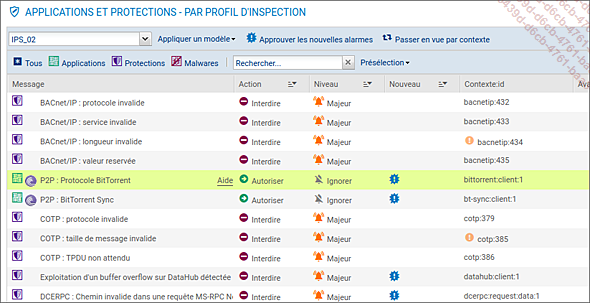

1. Applications et protections

L’IPS est le module chargé de la protection applicative, du suivi protocolaire, de l’application des plugins aux connexions, etc. Il existe dix profils d’inspection, le 00 étant celui utilisé par défaut pour le trafic entrant (flux dont le premier paquet est arrivé au firewall depuis une source non protégée), appelé IPS_00 (Default INCOMING) et le profil 01 étant le profil utilisé par défaut pour le trafic sortant (flux dont le premier paquet est arrivé au firewall depuis une source protégée), appelé IPS_01 (Default OUTGOING). Le profil 09 est un profil appelé High alarm config et il est utilisé lorsque l’UTM est testé par des organismes tiers.

Dans chaque profil se trouvent tous les protocoles analysés par l’UTM et vous pouvez, par profil, modifier le niveau de log et l’action par une alarme. Ceci est un avantage lorsque, par exemple, vous devez configurer une alarme en Autoriser car la source est de confiance et que, après analyse, il n’y a aucun risque. Le fait, donc, de pouvoir utiliser un profil défini pour y changer le comportement de l’alarme et l’appliquer à une règle de filtrage permet que cette alarme ne soit pas en Autoriser pour le reste des connexions.

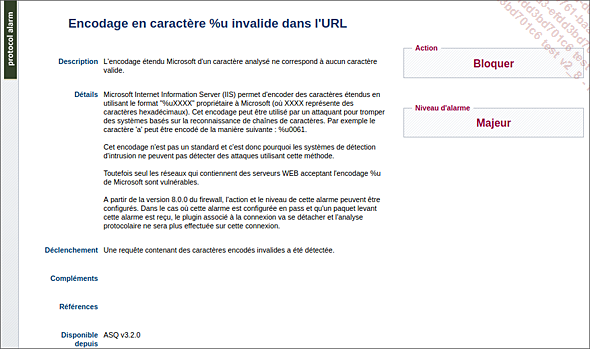

Il existe deux manières de parcourir les profils d’inspection. Vous pouvez visualiser toutes les alarmes confondues par profil, ou Passer en vue par contexte. Cette dernière est plus adaptée à une recherche focalisée sur un protocole.

C’est dans cette fenêtre que vous allez chercher une alarme applicative sur un protocole spécifique pour la placer sur Bloquer ou Passer, ou bien activer l’action de récupération du paquet levant l’alarme pour analyser ou modifier le niveau de notification.

Il existe une aide en ligne accessible depuis ce même écran qui sert de complément d’information à l’alarme. Lorsque l’on clique sur l’alarme, le mot Aide apparaît à côté de l’action. Si le SNS a accès à Internet, vous êtes redirigé vers cette page d’aide.

Il est possible d’appliquer un modèle entre Internet, Basse, Moyenne...

VPN

Dans une UTM, la présence d’un module Virtual Private Network, Réseau virtuel privé, paraît primordiale de nos jours. En effet, l’utilisation d’Internet comme moyen d’atteindre les ressources des entreprises ou pour communiquer entre personnes soulève des problèmes de confidentialité, d’intégrité et aussi d’authentification. Il y a donc des connexions qui doivent être chiffrées de bout en bout.

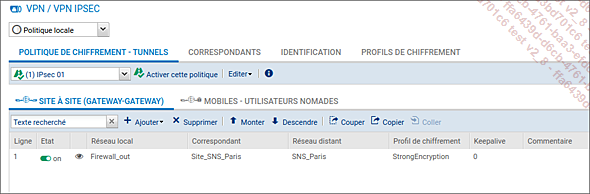

1. VPN IPSec

Le protocole IP a été conçu pour le routage des paquets entre des réseaux différents principalement, mais il n’y a pas de mécanisme de sécurité intrinsèque au protocole. Il est assez facile d’usurper un paquet IP ou de le modifier sans que ni le client ni le serveur ne s’en aperçoivent. Il a donc fallu créer une suite de protocoles et d’implémentations appelée IPSec pour pallier ce manque. IPSec, au début, a été pensé nativement pour IPv6, mais puisque IPv4 continuait à être utilisé et que le besoin de sécurité, dans un monde de plus en plus interconnecté, devenait très grand, cette suite a été implémentée aussi en IPv4.

Pour paramétrer un tunnel VPN IPSec il faut un correspondant (ou peer) avec lequel vous monterez le tunnel, ainsi que se mettre d’accord dans la configuration d’une phase 1 et une phase 2. Dans la phase 1, vous trouvez une valeur pour DH (Diffie-Hellman), une durée de vie maximum, et des propositions de chiffrement et d’authentification avec des protocoles et de forces. Dans la phase 2, vous allez trouver les mêmes spécifications. Il y a beaucoup de RFC sur VPN IPSec, voici les plus importantes : rfc2401, rfc2408, rfc2409.

La fenêtre de configuration des tunnels VPN IPSec est très fonctionnelle :

Grâce à l’assistant de configuration du module VPN IPSec, en réaliser la configuration du début à la fin est très facile car très intuitif et clair. À chaque pas, il vous est possible de créer des objets depuis le même assistant.

L’écran de configuration est divisé en quatre onglets.

a. Politique de chiffrement - tunnels

Dans Site à site, toutes...

Notifications

L’administrateur d’un système doit être informé pour être en mesure de prendre des décisions et connaître l’état actuel (et passé) du système, du trafic, des alarmes, du matching de règles, etc.

1. Traces-Syslog-IPFix

Nous avons la possibilité de stocker les traces en local, soit sur un disque dur (pour les modèles SNS qui en comportent un), soit sur une carte SD (pour ceci, il faut posséder la licence nécessaire). Lorsqu’un produit ne comporte pas de disque dur ni de licence pour utiliser une carte SD, les traces ne sont pas gardées, mais il y a moyen de les consulter en temps réel. Vous pouvez à tout moment désactiver le stockage des traces.

Dans la partie Support de stockage, il vous est possible d’activer chaque type de trace et de choisir leur espace réservé. Voici la liste des traces disponibles :

-

Alarmes : événements liés à IPS

-

Authentification : événements liés à l’authentification des utilisateurs

-

Connexions réseau : événements liés aux connexions traversantes et à destination du firewall

-

Politique de filtrage : événements liés au matching des règles de filtrage

-

Proxy FTP : événements liés au trafic géré par le proxy FTP

-

Statistiques : événements liés au monitoring temps réel

-

Connexions applicatives (plugin) : événements liés aux connexions dans lesquelles un plugin a été attaché

-

Proxy POP3 : événements liés au trafic géré par le proxy POP3

-

Management des vulnérabilités : événements produits par le module Stormshield Network Vulnerability Manager

-

Sandboxing : événements liés à l’analyse sandboxing des fichiers

-

Administration : événements liés à l’administration du SNS, on peut y retrouver notamment les commandes passées (en GUI) sur le SNS, la date de la commande, l’utilisateur et même l’adresse IP source

-

Proxy SMTP : événements liés au trafic géré par le proxy SMTP

-

Événements...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations