Exemples de configuration

Introduction

Ce chapitre est dédié à des exemples de configuration assez classiques qui aideront le lecteur à appréhender la manière de configurer une UTM SNS. Nous allons privilégier la configuration en utilisant la GUI, excepté dans les cas nécessitant d’utiliser la CLI ou des commandes shell sur l’UTM. À chaque fois qu’il sera nécessaire d’éclaircir des concepts ou compléter avec d’autres informations pour mettre en place des éléments de configuration, cela sera fait.

La sauvegarde de cette configuration fera partie des fichiers à récupérer.

Réseau

1. GRETAP

Une entreprise basée à Lille a acquis une autre société sur Paris. Toutes deux possèdent une UTM SNS qui protège leurs réseaux. À Lille, le SNS porte l’adresse IP publique 1.1.1.1 et à Paris l’IP 2.2.2.2. Toutes deux partagent le même sous-réseau sur les deux sites distants, à savoir, 192.168.25.0/24. Sur le firewall de Lille, une interface porte l’adresse IP 192.168.25.253 et sur le firewall de Paris l’adresse IP 192.168.25.254.

Il est possible d’utiliser les interfaces GRETAP pour relier ces deux réseaux. Des services tels que DNS ou DHCP seront pris en compte comme des services locaux. Pour assurer la confidentialité et l’intégrité des échanges, nous allons faire passer ces flux par un tunnel VPN IPSec.

a. Firewall Lille

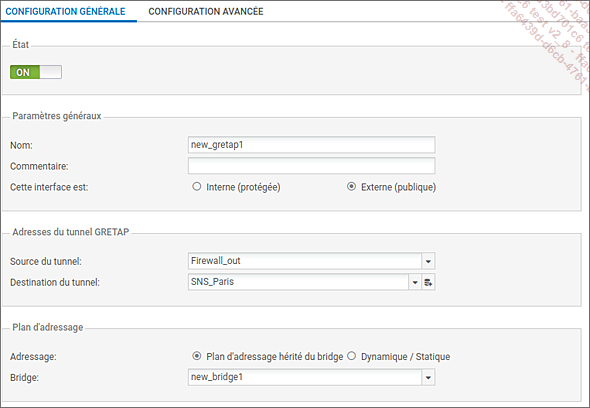

Vous allez d’abord créer l’interface GRETAP. Pour cela :

Dans Configuration - Réseau - Interfaces, cliquez sur Ajouter - Interface GRETAP. Il faut tout d’abord activer l’interface, puis lui donner un nom et remplir les champs Source du tunnel (qui sera, normalement, l’interface out) puis Destination du tunnel, qui sera l’adresse IP publique de l’autre SNS.

Maintenant, vous allez paramétrer un bridge et y placer l’interface qui vous intéresse puis l’interface GRETAP :

Dans Configuration - Réseau - Interfaces, cliquez sur Ajouter - Bridge. Vous allez placer dans le bridge l’interface qui porte...

Politique de sécurité

1. Filtrage et NAT

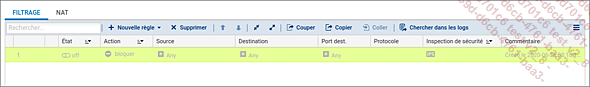

Nous allons étudier quelles seraient les règles de filtrage de base pour sécuriser un réseau vis-à-vis d’Internet. Il est conseillé de prendre à partir du profil de filtrage 05, les quatre premiers étant déjà utilisés ainsi que le 09 et le 10.

Le slot 05 est vide. Une bonne pratique est de renommer le slot de filtrage. Dans votre cas, appelez-le Production. Cliquez sur le bouton Nouvelle règle et ajoutez la première règle en cliquant sur Règle simple qui est créée désactivée et possède cette configuration :

Vous allez créer une règle de filtrage type qui sera dupliquée et modifiée à chaque fois que vous souhaiterez créer une nouvelle règle de filtrage. La première chose à faire est de changer l’état à on, puis modifier l’action à passer. La source est Network_internals, dans la plupart des cas. Ce terme représente l’ensemble de tous les réseaux protégés par l’UTM, c’est-à-dire tous les réseaux des interfaces considérés comme protégés, plus les réseaux déclarés par des routes statiques sur ces interfaces.

Pour savoir quels sont ces réseaux, vous pouvez lancer la commande suivante :

Firewall.loc-VMSNSX09K0639A9>sfctl -s protaddr

Protected address (ASQ):

network interface

10.0.0.1/32 sslvpn_udp

192.168.58.0/24 dmz2

192.168.46.0/24 dmz1

192.168.26.0/24 in ...Utilisateurs

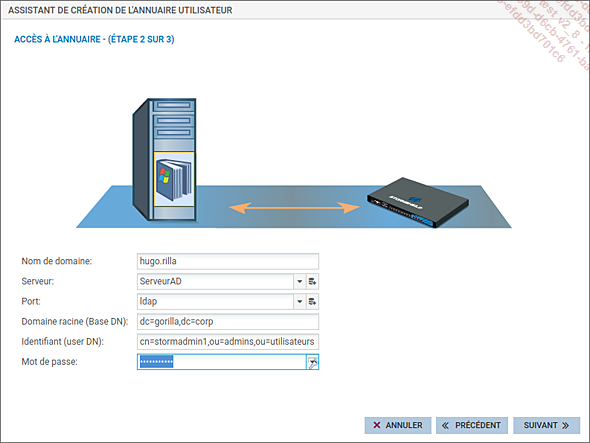

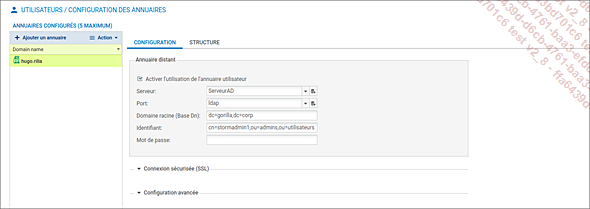

Pour connecter un annuaire Active Directory, nous avons besoin de l’adresse IP du serveur, d’un compte administrateur de l’AD et de la base DN (Distinguished Name ou nom distinct).

Vous pouvez retrouver cette dernière en lançant la commande dsquery *. Il s’agit de la première ligne affichée :

C:\Windows\system32>dsquery *

"DC=gorilla,DC=corp"

"CN=Users,DC=gorilla,DC=corp"

[...] Vous avez également besoin de l’identifiant (user DN), que vous pouvez retrouver en lançant la commande dsquery user -name nom_utilisateur :

C:\Windows\system32>dsquery user -name stormadmin1

"CN=stormadmin1,OU=Admins,OU=Utilisateurs,DC=gorilla,DC=corp"

[...] Le mot de passe de cet utilisateur administrateur est également nécessaire.

Une fois toutes ces informations entrées et après avoir cliqué sur Suivant, l’annuaire AD est bien connecté. Dans les Annuaires configurés, vous pouvez retrouver celui-ci :

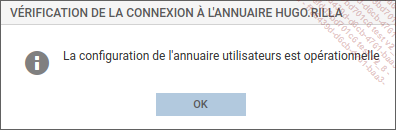

Pour vérifier s’il est bien paramétré, vous pouvez cliquer sur Action, puis Vérifier la connexion :

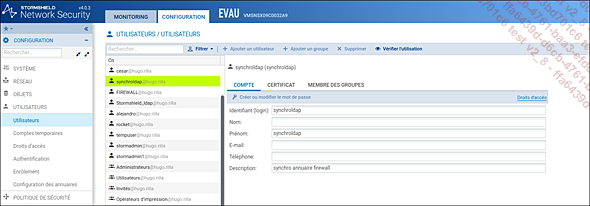

Désormais, vous pouvez vérifier la liste des utilisateurs dans CONFIGURATION - UTILISATEURS et encore UTILISATEURS :

VPN SSL

Le module VPN SSL est très populaire de nos jours. Il est très facile de monter un tunnel VPN SSL depuis un PC sous Microsoft Windows en utilisant le client officiel Stormshield VPN SSL Client ou depuis n’importe quel client OpenVPN ou compatible.

1. Configuration sur le SNS

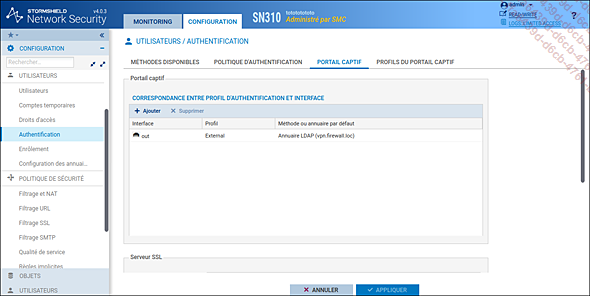

Nous allons activer le portail captif du SNS. Une fois ceci fait, nous allons faire le paramétrage du serveur OpenVPN embarqué par le SNS, puis la configuration côté client.

Activez le portail captif sur l’interface externe dans CONFIGURATION - UTILISATEURS - Authentification - Portail captif.

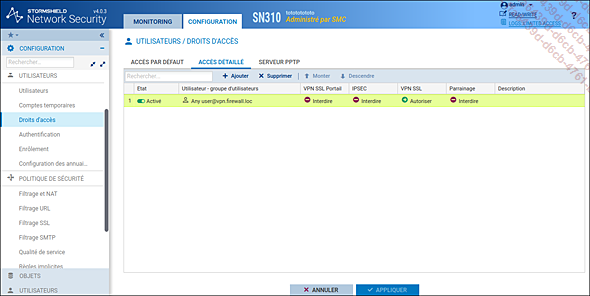

Donnez les droits aux utilisateurs pour monter le tunnel VPN SSL dans CONFIGURATION - Utilisateurs - Droits d’accès - Accès détaillé.

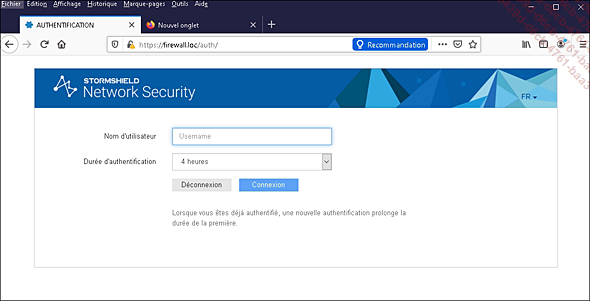

Maintenant, testez si les utilisateurs peuvent s’authentifier sur le portail captif. Pour cela, connectez-vous à l’aide de votre navigateur sur l’URL https://firewall.loc/auth :

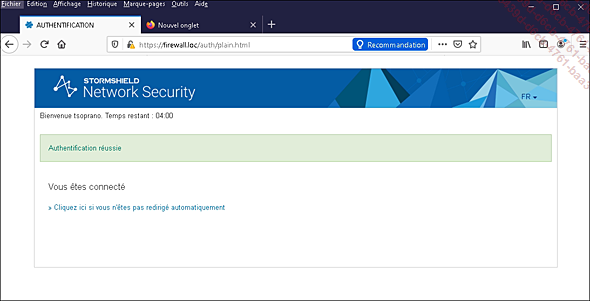

Réalisez l’authentification avec un utilisateur :

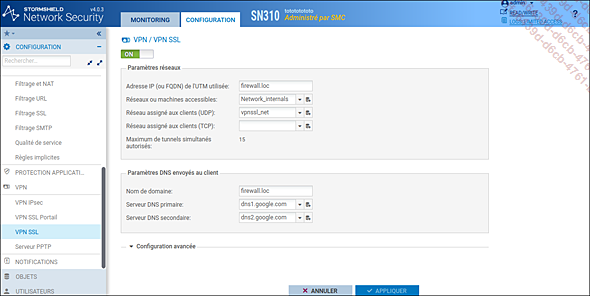

Pour continuer la configuration du SNS, dirigez-vous dans CONFIGURATION - VPN SSL et renseignez les paramètres suivants :

2. Configuration sur client

Côté client, nous allons télécharger le client VPN SSL Stormshield depuis le portail captif du SNS.

Le client authentifié sur le portail captif télécharge le Stormshield VPN SSL Client...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations