IMS : le multimédia accessible à tous

Introduction

Il s’agit avec IMS (IP Multimedia Subsystem) de faire converger définitivement les réseaux télécoms fixe, mobile et multimédias IP, c’est-à-dire d’offrir la même gamme de services et la même infrastructure de réseau quels que soient leurs utilisateurs. Bien sûr il faudra admettre que tous les équipements de tous les utilisateurs de l’IMS disposeront d’une connectivité IP directe, ceci incluant les passerelles média VoIP vues plus haut pour les réseaux fixes et mobiles "legacy" encore en exploitation.

Un des intérêts primordiaux de l’IMS est de "banaliser" l’accès au réseau, c’est-à-dire qu’équipements avec ou sans fil disposent des mêmes facilités et du même traitement pour leurs appels multimédias.

Ainsi l’usager pourra par exemple, comme il le peut déjà avec un terminal mobile, se déplacer partout où IMS est disponible avec un équipement à raccordement filaire ou sans fil en bénéficiant du service de "roaming" (itinérance), à condition bien sûr qu’il trouve une prise IP et un réseau d’accueil ayant des accords commerciaux avec son opérateur d’origine. Une fois connecté, ce visiteur du réseau...

L’architecture de réseau IMS

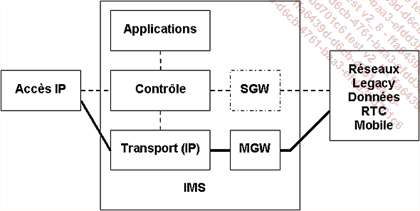

L’architecture NGN, c’est-à-dire séparation entre Contrôle, Média et Services, est maintenue pendant qu’un protocole de contrôle des appels VoIP et des sessions multimédias est mis en avant - le SIP - qui présente le gros avantage d’être nativement conçu pour une organisation et des services multimédias. D’autres protocoles sont utilisés, ils seront évoqués dans les lignes à suivre.

La figure ci-dessous présente une vue synthétique de cette organisation en couches accompagnées des différents types d’accès et les interconnexions avec les réseaux étudiés dans les chapitres précédents.

En trait pointillé figurent les relations de contrôle et de signalisation et en trait plein le média lui-même, voix, vidéo, données. La fonction de Signalling Gateway (SGW) est rappelée sachant qu’elle peut être intégrée aux Media Gateways (MGW).

La couche "Transport" de l’IMS reçoit les données "voix" issues des réseaux anciens via les Media Gateways conformément à l’architecture NGN vue au chapitre La nécessaire convergence des réseaux - mais aussi tous les types de flux IP des accès tels que ceux évoqués dans les chapitres précédents ayant une prise IP directe, ADSL, Ethernet, Fibre optique et réseaux mobiles.

La couche "Contrôle", en charge de l’ouverture, la supervision et la fermeture de sessions multimédias reçoit les requêtes des différents accès et utilise le plus souvent entre ses différentes composantes le protocole SIP, auquel s’ajoute le protocole "Diameter"...

SIP, un protocole multimédia

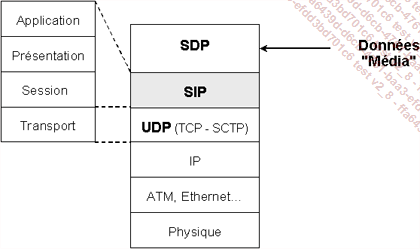

SIP est donc un protocole de signalisation pour des sessions multimédias, il utilise un format textuel comme H.248/MEGACO vu au chapitre La nécessaire convergence des réseaux, protocole de contrôle des Media Gateway et tout comme lui, il "embarque" des attachements SDP descriptifs des sessions à manipuler. Tout d’abord, il est bon de le localiser dans le modèle OSI.

1. Position de SIP dans la pile des protocoles TCP/IP

SIP se situe au niveau "Application" tout comme H.323 son concurrent, mais non "ancêtre" car ils sont nés à peu près à la même époque. SIP peut être transporté par TCP, SCTP autant qu’UDP qui est le transport préféré aujourd’hui pour des raisons de rapidité nécessaire dans les échanges des signaux, les messages, de gestion des sessions multimédias. Le port d’accueil recommandé, conformément à la numération d’IANA, est le 5060 sur ces trois systèmes de transport. Il faut noter que SCTP, déjà vu avec SIGTRAN, est aujourd’hui assez peu utilisé même s’il est considéré comme le futur mode de transport multi protocoles.

La figure ci-dessous résume cette situation.

2. Principes de fonctionnement de SIP

Ce protocole est basé sur une relation client/serveur entre ses différents usagers. Le client émettant des requêtes vers des serveurs devant y répondre.

Un usager peut être :

-

un téléphone IP fixe ou mobile utilisant ce protocole pour signaler ses requêtes de sessions téléphoniques,

-

une application logicielle téléphonique SIP, un "soft phone", installée sur un ordinateur,

-

mais aussi donc, les différentes fonctionnalités standardisées dans le cadre des réseaux IMS.

Dans la majorité des cas, ces usagers, nommés User Agent (UA) sont à la fois clients et serveurs, de ce fait suivant qu’ils reçoivent ou émettent des requêtes ils sont fonctionnellement des UAS (User Agent Server) ou UAC (User Agent Client).

Parmi tous les agents SIP des fonctions de serveurs spécifiques sont à distinguer :

-

Le "SIP Proxy"...

Des services multimédias sécurisés

1. Protection des flux de contrôle (SIP)

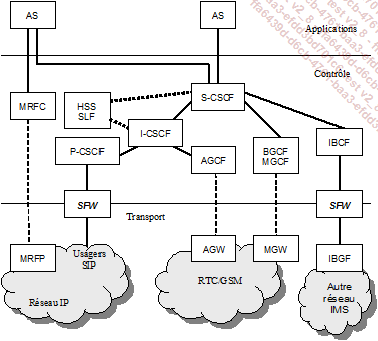

Le terme générique SBC (Session Border Controller) s’applique à cette fonction de protection des flux de contrôle des sessions aux interconnexions, le SBC s’adressant aux protocoles d’établissement de sessions multimédias telles que H.323, MGCP et SIP. Dans le cadre du SIP, ce protocole se généralisant, le terme plus précis de SIP-Firewall (ou SFW) est utilisé.

Cette fonctionnalité peut être intégrée aussi bien au niveau des équipements de la couche de contrôle des sessions SIP elle-même (Border Gateway Controllers) qu’à ceux de la couche média (les passerelles de média ou Border Gateways), ce choix se faisant en fonction des équipements ou de leurs fournisseurs.

La figure suivante reprend ces diverses possibilités.

Les principales fonctions de ces SFW consistent tout d’abord à se prémunir contre d’éventuelles attaques hostiles sur le réseau de signalisation SIP. Les réseaux tiers interconnectés sont a priori considérés comme dénués de confiance (en anglais Untrusted), au contraire du réseau protégé (Trusted). On peut distinguer :

-

La protection contre les attaques des services du réseau cible :...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations