Azure Active Directory, sécurité et collaboration

Introduction

Dans ce dernier chapitre, nous allons traiter plusieurs services proposés par Azure Active Directory aux entreprises afin de collaborer en toute sécurité.

Microsoft met l’accent sur la sécurité, en proposant plusieurs fonctionnalités intéressantes :

-

L’accès conditionnel

-

La protection des identités de charge de travail (workload identities)

-

Azure MFA

-

Les nouveautés en termes d’authentification renforcée

-

La protection de mots de passe

-

L’interface et la famille Microsoft Entra

-

PasswordLess avec FIDO2

-

Security Default

-

Cross-tenant et la nouvelle gestion des collaborations externes

De plus, Microsoft permet à des entreprises d’échanger et de collaborer en toute sécurité grâce à l’Azure Active Directory Business to Business. Ce sujet sera traité plus loin dans ce chapitre.

Zero Trust

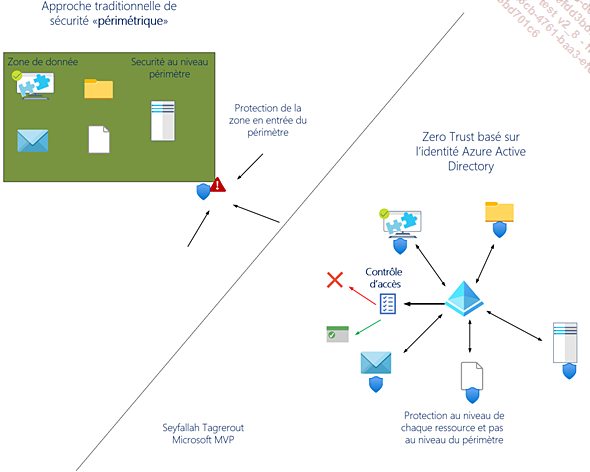

Microsoft base toute sa stratégie sur un point primordial, à savoir l’identité de la personne ou de la ressource. Autrement dit, avant de donner tout accès, la première chose que l’on va vérifier est l’authenticité, la fiabilité et l’intégrité de l’identité, ce qui permet d’avoir un premier filtre pour toutes les ressources du système d’information, que ce soit sur le cloud, on-premise ou même en hybride.

En plaçant la brique Azure Active Directory au centre, on va pouvoir vérifier l’état des utilisateurs, des machines, leur localisation, évaluer le risque avant de pouvoir leur donner accès aux ressources. C’est ce qu’on appelle la démarche Never trust, always verify et Microsoft l’a compris, contrairement à d’autres solutions sur le marché qui ne se basent pas sur l’identité pour sécuriser leurs données.

Azure Active Directory est une solution de gestion d’identités qui offre la possibilité de donner des accès à des ressources en se basant sur plusieurs paramètres, qu’ils soient statiques ou obtenus via du machine learning. Cette approche moderne permet de s’affranchir de la sécurité périmétrique utilisée dans les années 1990-2000 et d’adopter une approche plus moderne en proposant des points de contrôle à chaque fois qu’un risque important est détecté avant l’accès à la donnée.

L’illustration ci-après montre la différence entre l’ancienne approche périmétrique et l’approche moderne avec le Zero Trust.

Le Zero Trust est un modèle qui permet d’établir une stratégie de sécurité...

Accès conditionnel

La fonctionnalité de Conditional Access, ou stratégie d’accès conditionnel en français, va être une pièce maîtresse dans la construction d’une stratégie Zero Trust avec Azure Active Directory.

Comme évoqué précédemment, la brique essentielle d’une stratégie Zero Trust dans le cloud est Azure Active Directory. Ici, nous allons aborder les stratégies d’accès conditionnel, cette fonctionnalité qui nous permet de donner l’accès aux environnements Microsoft 365 et Azure ainsi qu’aux applications intégrées dans Azure Active Directory de manière sécurisée et contrôlée avec le principe du Never trust, always verify. C’est-à-dire que chaque accès sera considéré comme un danger. L’identité, l’emplacement, le client utilisé et l’appareil seront d’abord vérifiés avant de donner accès à l’environnement de l’entreprise.

La sécurité va opérer avant même l’accès aux données, contrairement aux infrastructures standards qui autorisent les accès et font ensuite de la sécurité périmétrique.

1. Introduction

La mise à disposition de services cloud à vos utilisateurs leur permet de se connecter à tous vos services depuis n’importe où dans le monde, avec n’importe quel appareil (personnel ou professionnel). Ce qui nous pose le problème suivant : comment faire bloquer et empêcher la connexion aux services cloud depuis les machines et appareils non administrés par l’entreprise ? Comment appliquer cette fameuse stratégie du Zero Trust ? En d’autres termes, comment offrir...

Azure Active Directory Identity Protection

Microsoft met l’accent sur la sécurité de ses environnements ainsi que ses clients et ne cesse de proposer de nouvelles fonctionnalités qui permettent d’offrir une sécurité optimale. Azure Active Directory Identity Protection est l’une des briques qui viennent apporter une couche de sécurité intelligente à l’annuaire Azure Active Directory. Aujourd’hui, la plupart des attaquants tentent de voler les identités des utilisateurs afin de pénétrer dans les systèmes d’information. Que cette identité soit de type simple utilisateur ou avec des hauts privilèges, les attaquants peuvent ensuite se propager au sein du réseau de l’entreprise en faisant un mouvement latéral. Il est donc primordial de se protéger contre ce type d’attaque, surtout quand il s’agit d’une infrastructure hébergée dans le cloud dont vous n’avez a priori pas la maîtrise, comparé à votre annuaire Active Directory local.

Il est très important de protéger toutes les identités au sein de votre annuaire Azure Active Directory, du simple utilisateur standard au compte d’administrateur général. Toutes les identités sont des proies potentielles pour les attaquants.

1. Introduction

Azure Active Directory Identity Protection est une fonctionnalité présente dans le plan Azure Active Directory P2.

Cette fonctionnalité permet :

-

d’effectuer des détections basées sur du machine learning associées aux utilisateurs dans Azure Active Directory,

-

d’effectuer des détections de vulnérabilité au niveau des connexions et localisations des utilisateurs,

-

d’effectuer des détections de vulnérabilité...

Azure MFA

Dans cette section, nous allons continuer notre aventure vers un monde Zero Trust avec la partie authentification et son renforcement avec l’authentification à facteurs multiples qui va permettre de rendre l’identité plus forte et de protéger les accès des utilisateurs.

Qui dit authentification dit saisie d’identifiants et de mots de passe, donc lorsqu’un utilisateur voudra accéder à des services cloud de l’entreprise tels qu’Exchange Online, SharePoint ou encore Teams, il devra bien entendu s’authentifier en saisissant son UPN (qui sera égal à son mail) et son mot de passe. Le souci est que le mot de passe n’est pas un moyen fiable à 100 %, ce qui veut dire qu’il n’offre pas de garantie face aux attaques de type force brute, et le fait que ce dernier soit mémorisé et saisi par un être humain ajoute une certaine vulnérabilité au mot de passe.

De nos jours, plusieurs attaques visant à trouver les mots de passe des utilisateurs sont connues, à savoir les keyloggers, le phishing, la force brute, le password spray ou encore le social engineering.

Rappelons que les attaques de phishing qui demandent la saisie d’informations confidentielles (identifiant et mot de passe) aux utilisateurs sont nombreuses et très efficaces.

Afin de se protéger contre ces attaques, Microsoft introduit dans Azure Active Directory l’authentification multifacteur. Ceci permettra aux utilisateurs qui souhaitent utiliser des services cloud de l’entreprise de saisir un autre facteur d’authentification en plus de leur mot de passe, ce qui permet de valider la personne qui souhaite accéder aux services cloud de l’entreprise.

C’est ici que commence le chemin vers le Zero Trust avec le fameux Never trust, always verify. Pour chaque tentative de connexion...

Gestion des mots de passe et des comptes

Nous allons dans cette section aborder la gestion des mots de passe et la protection des comptes cloud/hybrides Azure Active Directory.

1. Azure Active Directory Password Protection

Azure Active Directory Password Protection est une fonctionnalité qui permet de protéger les utilisateurs contre les attaques de brute force ou encore le password spray.

Cette fonctionnalité se nomme aussi le Password Smart Lockout (verrouillage intelligent en français).

Cette fonctionnalité est dite intelligente car elle sait reconnaître les attaquants malicieux et sait quand un comportement anormal est détecté au niveau du mot de passe de l’utilisateur. Cette fonctionnalité permet de sécuriser l’annuaire Azure Active Directory des attaques extérieures visant à trouver les mots de passe des utilisateurs standards ou à hauts privilèges comme les utilisateurs administrateurs globaux, par exemple.

Cette fonctionnalité est activée par défaut pour tous les utilisateurs de l’annuaire Azure Active Directory. Il est bien entendu possible de personnaliser cette fonctionnalité, à condition que les utilisateurs de l’annuaire disposent d’une licence Azure AD Basic ou plus.

Azure Active Directory Password Protection est compatible avec les identités hybrides, c’est-à-dire les utilisateurs qui sont synchronisés depuis l’Active Directory local vers Azure Active Directory.

Comment cela fonctionne-t-il ? Si la fonctionnalité détecte qu’un attaquant essaie de pénétrer dans le système d’information en forçant un mot de passe, celle-ci va alors verrouiller le compte de l’utilisateur durant 60 secondes au bout de 10 tentatives de connexion avec un mauvais mot de passe.

Durant les 60 secondes, l’utilisateur...

Collaboration

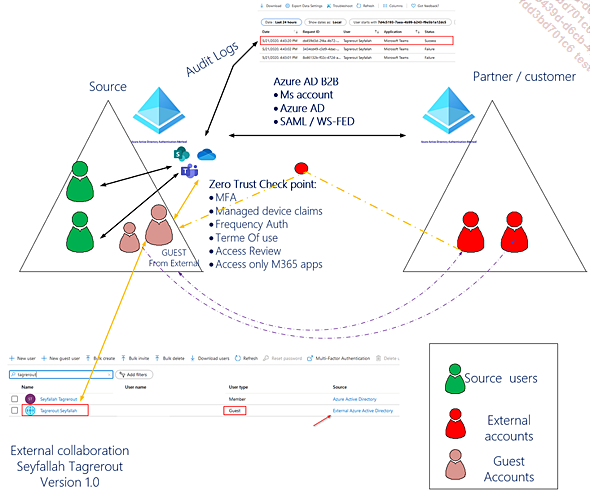

La collaboration est un concept important pour Microsoft. Avec Azure Active Directory, il est possible d’échanger avec d’autres sociétés et organisations des informations, données et applications de manière sécurisée et sans contraintes techniques.

Nous allons voir dans cette section les aspects de collaboration avec les nouvelles fonctionnalités que Microsoft propose, à savoir le B2B Direct Connect, le B2B en cross-tenant ou encore la synchronisation entre locataires (cross-tenant synchronisation).

1. Azure B2B

Azure Business to Business est la fonctionnalité qui vous permet de collaborer avec d’autres entreprises et organisations de manière sécurisée. Il est important de noter que la collaboration Azure B2B est réalisable avec des entreprises, qu’elles possèdent ou non des annuaires Azure Active Directory.

Le principe est d’inviter un ou plusieurs utilisateurs au sein de votre tenant Azure Active Directory afin de leur partager des informations, des données et leur donner accès à des applications cloud sans contrainte technique de votre côté.

C’est-à-dire que l’utilisateur invité saisit ses propres identifiants, nul besoin donc de gérer les comptes et l’identité d’autres entreprises invitées.

Azure B2B présente plusieurs avantages :

-

Pas de gestion des comptes des utilisateurs invités.

-

Possibilité d’inviter des sociétés qui ne disposent pas d’annuaire Azure Active Directory.

-

Une fois invités, les utilisateurs ont accès à vos applications de manière sécurisée.

-

Simple et efficace et ne nécessite pas de mise en place complexe.

La collaboration B2B se décline en deux parties :

-

Azure...

PIM (Privileged Identity Management)

Toujours dans notre démarche de sécurité Zero Trust, nous allons continuer à suivre notre modèle et nous attaquer à la partie sensible qui est l’administration et les droits d’administration.

Dans la stratégie Zero Trust, aucun accès ne devra être donné de manière permanente, les droits doivent être granulaires en fonction des rôles de chaque administrateur. De plus, les accès doivent être managés automatiquement et surtout traçables afin d’avoir une vision globale sur l’administration du tenant Microsoft 365/Azure.

Toujours penser à appliquer le principe du privilège minimum.

1. Introduction

Privileged Identity Management ou PIM est un service dans Azure Active Directory P2 qui permet d’avoir une vision globale sur l’administration d’un tenant Microsoft 365/Azure.

PIM permet de gérer, superviser et contrôler les accès sensibles qui sont liés à l’administration. Il offre la possibilité d’avoir un temps d’administration limité aux administrateurs ainsi qu’une traçabilité sur l’activation des rôles à fort privilège.

PIM offre deux fonctionnalités :

-

Just In time Access : c’est la possibilité de donner les droits et les accès d’administration de manière contrôlée et temporaire.

-

Access Review : fonctionnalité qui permet de vérifier les droits et l’éligibilité. Elle permet de faire une révision des accès et de supprimer par exemple des accès obsolètes d’un administrateur qui ne serait plus en poste.

PIM fonctionne avec les droits d’administration Azure Active Directory et au niveau des rôles Azure.

Comment...

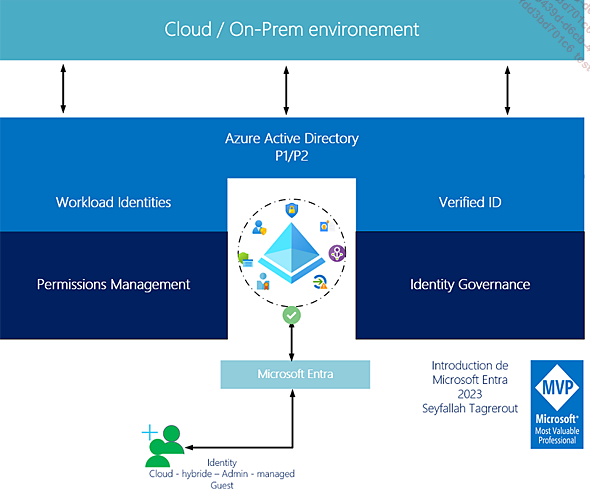

Microsoft Entra

Microsoft Entra a été présenté au deuxième chapitre de ce livre. Nous allons ici faire un tour d’horizon de cette nouvelle famille qui permet de gérer et de sécuriser les identités de manière homogène.

Pour rappel, Microsoft Entra est basé sur Azure AD et présente les fonctionnalités suivantes :

-

Azure Active Directory : l’annuaire Azure AD qui permet de gérer les appareils, les groupes, les utilisateurs ainsi que la sécurité de manière globale en termes de gestion d’identité et d’accès.

-

Identity Governance : produit faisant partie d’Azure AD qui permet de gérer le cycle de vie de l’identité depuis son premier jour au sein de l’entreprise. En configurant les règles, il sera possible d’appliquer des tâches automatiques sur les utilisateurs telles que l’envoi de mot de passe TAP, l’ajout à des groupes, l’ajout à des Teams ou encore l’ajout à des applications Azure AD.

-

Permissions Management : Permissions Management permet d’offrir une gouvernance et une visibilité complète des permissions des identités au niveau des plateformes cloud. Ce produit offre également une meilleure gestion des permissions en supervisant les autorisations non utilisées.

-

Workload Identities : permet de protéger toutes les identités qui ne sont pas humaines, donc tout ce qui est principal de service dans Azure AD et toute identité attribuée à un logiciel afin de s’authentifier à d’autres services et ressources. Dans Microsoft Entra, nous avons les identités de charge de travail suivantes : principal de service, identités managées et applications Azure AD.

-

Verified ID : gestion de l’identité...

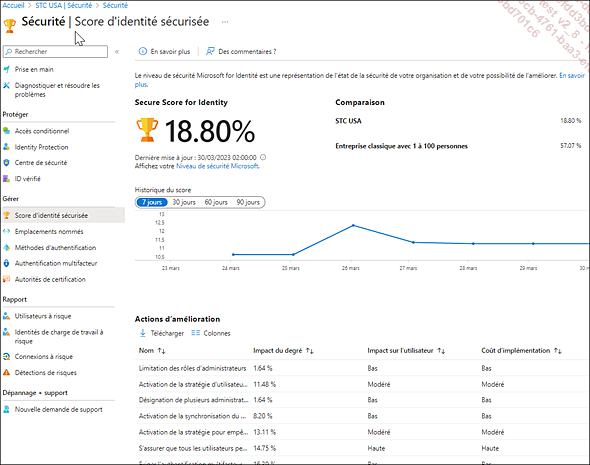

Azure Active Directory Secure Score

1. Présentation

Microsoft propose un secure score qui permet d’identifier le niveau de sécurité du tenant Azure Active Directory. Le secure score est calculé en fonction de plusieurs actions et options de sécurité qui sont paramétrées sur le tenant.

En fonction de votre configuration, le secure score va les analyser et vous proposer un score. De plus, il proposera aussi des recommandations permettant d’améliorer ce score.

En d’autres termes, le secure score permet aux organisations de mieux sécuriser leur environnement Azure Active Directory. Ce dernier va proposer aux administrateurs plusieurs actions à réaliser pour élever leur score et par conséquent rendre leur annuaire Azure Active Directory plus robuste.

2. Fonctionnement

Pour pouvoir afficher et modifier le secure score, vous devez disposer des droits suivants :

-

Administrateur général

-

Administrateur de sécurité

-

Administrateur Exchange

-

Administrateur SharePoint

Pour la lecture seule, vous devez avoir un des rôles suivants :

-

Administrateur Helpdesk

-

Administrateur d’utilisateurs

-

Administrateur de support de service

-

Lecteur de sécurité

-

Opérateur de sécurité

-

Lecteur général

Afin d’afficher le secure score dans un tenant Azure Active Directory, allez dans la catégorie Sécurité et cliquez sur Score de l’identité sécurisée :

Dans le secure score, nous avons trois catégories :

-

Le score

-

L’historique

-

Les actions d’amélioration

Le score

Cette catégorie donne le niveau de score du tenant Azure Active Directory.

Un graphique permet de comparer l’organisation à d’autres organisations du même secteur d’activité, ce qui permet de juger...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations