Fournisseur d’identité Azure Active Directory

Microsoft Entra

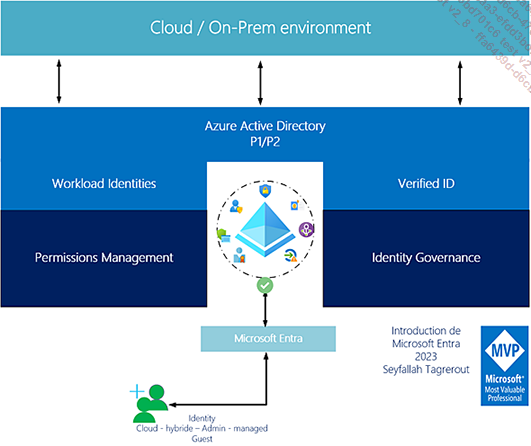

Nous avons abordé brièvement Microsoft Entra dans l’introduction de l’ouvrage, cette famille d’outils permettant de moderniser la gestion et la sécurité des identités.

1. Introduction

Microsoft, voulant moderniser et sécuriser l’identité, offre une nouvelle gamme/famille de produits qui permet aux entreprises et clients de simplifier et de sécuriser la gestion de leur identité.

Microsoft Entra est essentiellement basé sur des fonctionnalités provenant d’Azure Active Directory telles que la gestion du cycle de vie des identités ou encore la protection des identités dites « Managed Identities ». Cependant, Microsoft Entra embarque aussi deux nouveaux produits qui sont :

-

Permissions Management

-

Verified ID

Comme on peut le voir sur le schéma suivant, Microsoft Entra va permettre une souplesse au niveau de la gestion, une modernisation au niveau de la sécurité et une facilité au niveau de la gouvernance et du cycle de vie de l’identité. Microsoft Entra embarque plusieurs fonctionnalités permettant aux identités d’être mieux gérées de manière centralisée et efficiente.

Comme son nom l’indique, il faut voir cette famille de produits comme un point d’entrée permettant de donner aux utilisateurs la possibilité de consommer les services et applications de l’entreprise de manière simplifiée et sécurisée.

Do more with less, ceci rejoint la nouvelle stratégie de Microsoft évoquée lors des Ignites en octobre 2022 à Seattle : faire plus avec le moins d’investissement et de produits possible.

Microsoft Entra permet aux entreprises de :

-

protéger tout accès à toute applications pour tout type d’identité...

Enterprise Mobility and Security

Enterprise Microsoft and Security est une suite d’outils Microsoft proposant aux entreprises un système d’information mobile, productif, flexible et sécurisé. Elle se compose en deux offres : EMS E3 et EMS E5.

Cette suite est composée des solutions suivantes selon l’offre choisie :

EMS E3 :

-

Microsoft Azure Active Directory P1

-

Microsoft Azure Information Protection P1

-

Microsoft Advanced Threat Analytics

-

Microsoft Intune (Endpoint Manager)

-

Licence d’accès client (CAL) Windows Server

EMS E5 :

-

Microsoft Azure Active Directory P2

-

Microsoft Azure Information Protection P2

-

Microsoft Advanced Threat Analytics

-

Microsoft Defender for Identity

-

Microsoft Intune (Endpoint Manager)

-

Microsoft Defender for Cloud App s

-

Licence d’accès client (CAL) Windows Server

Voici une présentation rapide de chaque élément composant cette suite EMS. À l’issue de celle-ci, nous entrerons dans le vif du sujet avec Azure Active Directory.

1. Azure Active Directory

C’est la pièce centrale de cette suite. Azure Active Directory, comme vous le savez, permet de gérer l’identité de tous les utilisateurs du système d’information. Cette identité peut être hébergée dans le cloud ou alors étendue depuis un annuaire Active Directory local.

Azure Active Directory est le pilier de toute la stratégie de sécurité cloud Microsoft, : cette brique gère les identités mais aussi les accès aux ressources et la sécurité avec les principes du Zero Trust.

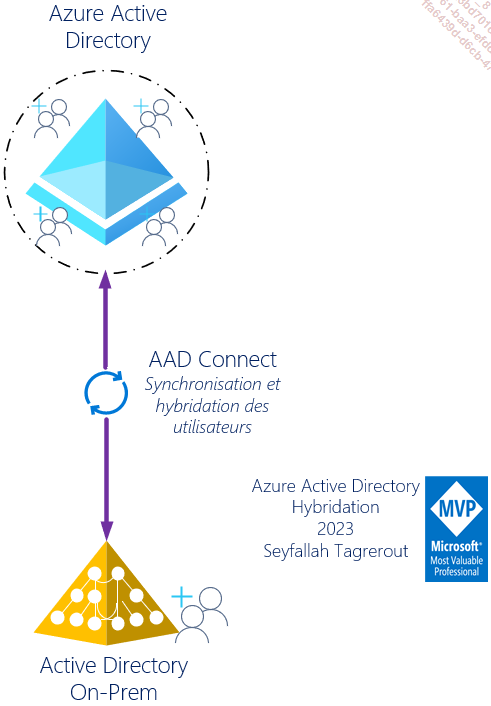

Le schéma ci-dessous présente Azure AD avec une identité étendue depuis un annuaire Active Directory local, permettant alors de synchroniser ses utilisateurs dans Azure AD afin qu’ils puissent profiter des services cloud :

2. Azure...

Azure Active Directory

Cette section présente le service Azure Active Directory et compare notamment ses différentes éditions afin d’aider le lecteur à mieux choisir celle dont il aura besoin pour gérer l’’identité avec Azure Active Directory.

1. Présentation d’Azure Active Directory

L’annuaire Active Directory de Microsoft, aujourd’hui mondialement connu, permet de stocker des informations (utilisateurs, ordinateurs, groupes, unités d’organisation) et fournit un moyen d’authentification centralisé aux ressources au sein d’un système d’information.

Azure Active Directory est aussi un annuaire, mais sa particularité est d’être basé sur le cloud Azure de Microsoft. Il est également capable de contenir plusieurs informations comme :

-

utilisateurs

-

ordinateurs

-

périphériques

-

groupes

Contrairement à un annuaire Active Directory classique, Azure AD permet aux utilisateurs de posséder une identité dans le cloud afin qu’ils puissent consommer des ressources cloud telles que Microsoft 365, des services cloud ou encore des applications en mode SaaS.

Un annuaire Azure AD permet de distinguer un locataire (tenant) dans le cloud ; chaque annuaire Azure AD est bien entendu distinct et indépendant.

L’annuaire Azure AD permet aux utilisateurs de s’authentifier auprès des services cloud Microsoft et non Microsoft. Prenons l’exemple de EMS, cette suite se base sur Azure AD, point central de cette brique, car pour qu’un utilisateur puisse s’enregistrer au niveau du service AIP, il doit disposer d’une identité dans Azure AD.

Autre exemple avec Microsoft 365 : afin qu’un utilisateur puisse consommer le service Exchange Online, disposer d’une adresse et envoyer des e-mails, il est obligé de posséder...

Microsoft et l’identité

Cette section est très importante, car elle va poser les bases permettant de comprendre la notion d’identité cloud proposée par Microsoft et surtout, de faire la distinction entre les différentes solutions de gestion de l’identité.

1. Différences entre AD DS et Azure Active Directory

Active Directory Domain Services est bien différent d’Azure Active Directory. AD DS est l’annuaire que nous connaissons tous, qui existe depuis très longtemps au sein des entreprises et dont la principale tâche est de stocker des objets tels que des utilisateurs, des groupes, des ordinateurs, des imprimantes.

Ces objets peuvent être regroupés dans des UO (Unité Organisationnelle) qui, elles-mêmes, permettent d’appliquer des GPO (Group Policy Object) afin de fixer des paramètres utilisateurs ou ordinateurs, ou encore restreindre certaines actions afin de protéger le système d’information.

Cet annuaire permet donc aux utilisateurs, ordinateurs, d’accéder aux ressources de l’entreprise via une authentification. Chaque domaine Active Directory est géré par, au moins, un contrôleur de domaine, afin de garantir la disponibilité du service.

Azure Active Directory est un annuaire qui permet également de stocker des informations comme des utilisateurs, ordinateurs. En revanche, il n’est pas capable de gérer des UO. Il est également impossible de le configurer via des contrôleurs de domaine.

Azure Active Directory offre aux utilisateurs membres d’un Active Directory local la possibilité de posséder une identité dans le cloud via une extension. Grâce à cela, ils pourront consommer des ressources internes via l’Active Directory local et des services cloud.

Azure Active...

L’identité hybride

Cette section présente plus en détail l’identité hybride avec les différents scénarios d’authentification proposés par Microsoft.

L’identité hybride, sujet de cet ouvrage, consiste à étendre l’annuaire Active Directory local (ou celui installé dans une machine virtuelle dans Azure) vers l’annuaire IDaaS Azure AD, afin d’utiliser la même identité lors d’accès aux ressources locales ou cloud comme Office 365, applications SaaS, services EMS.

On parle d’extension car le compte utilisateur qui se trouve dans l’annuaire Active Directory local sera dupliqué aussi dans Azure Active Directory avec les mêmes informations, y compris le mot de passe.

Afin d’étendre l’annuaire Active Directory local vers Azure Active Directory, il est nécessaire d’utiliser l’outil Microsoft AAD Connect (Azure Active Directory Connect).

1. Scénarios d’usage

Pourquoi étendre son Active Directory vers Azure Active Directory ?

Plusieurs scénarios utilisant des services connus du grand public par leur nom ou par leurs usages sont applicables à cette architecture d’identité hybride étendue vers le cloud Microsoft Azure Active Directory.

Nous allons ici décrire quelques exemples de scénarios.

a. Microsoft 365

L’exemple le plus connu et le plus populaire aujourd’hui est le service Microsoft 365. Ce dernier offre une multitude d’applications apportant de la productivité au sein d’un système d’information.

Afin de pouvoir profiter des services Microsoft 365, il est primordial de posséder une identité dans Azure Active Directory, qu’elle soit full cloud ou étendue depuis un annuaire Active Directory local. C’est grâce...

Débuter avec Azure Active Directory

Après toutes ces explications sur l’annuaire d’Azure Active Directory, nous allons pouvoir commencer à manipuler ce dernier, à savoir le créer, le paramétrer, le gérer et le sécuriser.

Dans ce chapitre, vous apprendrez à :

-

créer le bac à sable

-

créer un abonnement de test Microsoft 365

-

appréhender l’interface d’Azure Active Directory

-

gérer un annuaire Azure Active Directory en interface graphique

-

gérer un annuaire Azure Active Directory en PowerShell

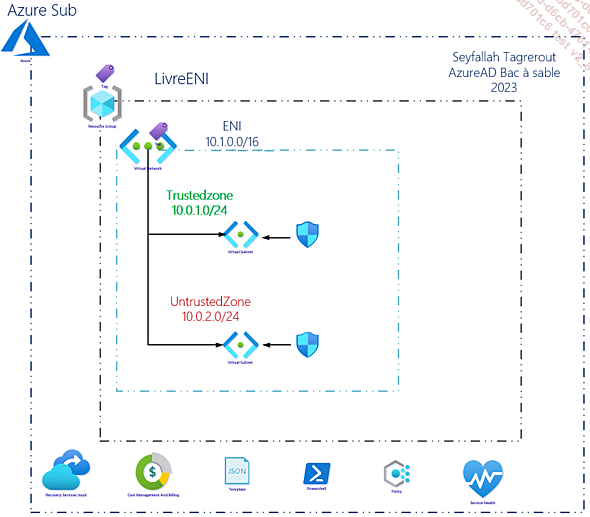

1. Préparation du bac à sable

Dans cette section, nous allons préparer le bac à sable qui va vous permettre de suivre et d’effectuer toutes les actions présentes dans ces pages.

Le bac à sable comporte plusieurs parties :

-

la partie Azure

-

la partie infrastructure avec les machines virtuelles serveur

-

la partie réseau (adresse IP de tous les composants)

a. Environnement Azure

Le bac à sable sera entièrement hébergé sur Azure. Bien entendu, vous pouvez créer votre bac à sable directement sur des serveurs on-premise via une plateforme de virtualisation comme Hyper-V sous Windows 11.

Avant de commencer, l’environnement Azure doit être préparé, avec notamment toutes les briques suivantes :

-

Groupe de ressources

-

Réseaux virtuels

-

Sous-réseaux

-

Groupes de sécurité réseau NSG (Network Security Group)

Voici la base de notre architecture Azure :

Comme vous pouvez le constater, nous avons ici une architecture très simple visant à se concentrer sur Azure Active Directory. En effet, on pourrait mettre en place une plateforme plus complexe au niveau réseau (de type hub-and- spoke), mais dans ce cas cela n’a pas de valeur ajoutée.

Groupe de ressources...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations