Configuration de l’accès distant

Introduction

De nos jours, les accès distants sont fréquents, beaucoup de personnes travaillent chez elles et se connectent à l’entreprise par le biais d’une connexion VPN.

Composants d’une infrastructure de service d’accès réseau

Une infrastructure d’accès réseau contient plusieurs composants. On y trouve un serveur VPN qui permet la création d’un tunnel au travers d’Internet. L’utilisateur peut ainsi se connecter à distance au réseau de l’entreprise et travailler comme s’il était connecté au réseau physique. Le serveur AD DS (Active Directory) assure l’authentification lorsqu’un utilisateur tente la connexion à distance. Une autorité de certification (rôle AD CS - Active Directory Certificates Services) assure le déploiement et la gestion des certificats nécessaires à l’authentification et à la connexion au réseau. L’attribution d’un bail DHCP est nécessaire afin de pouvoir accéder aux données, le serveur DHCP ayant pour fonction de délivrer ce bail lorsqu’une connexion d’accès à distance entrante est acceptée.

Il est possible de sécuriser cette connexion entrante en s’assurant de l’état de santé des postes (antivirus activé et à jour, pare-feu activé…). Pour cela un serveur NAP doit être installé.

1. Présentation du rôle Services de stratégie et accès réseau

Le rôle Services de stratégie et accès réseau fournit les composants nécessaires pour assurer la connectivité réseau. En plus de valider l’état de santé du poste, il est possible d’installer un serveur RADIUS (802.1x). Ce dernier sécurise la connexion VPN ou Wi-Fi en utilisant une authentification basée sur un certificat ou un mot de passe. Il est nécessaire pour cela d’utiliser des clients (commutateur, borne Wi-Fi…) RADIUS.

Il est nécessaire de s’assurer du support de cette norme avant l’achat d’un matériel.

L’accès à distance est géré par le rôle Accès à distance. Ce dernier permet d’établir la connexion en utilisant une des deux technologies ci-dessous :

-

Accès VPN : ce type de connexion est établi au travers d’un réseau public (Internet). Un tunnel est créé...

Configuration de l’accès VPN

Une solution VPN est composée d’un serveur mais également d’un client VPN. Les deux sont reliés par l’intermédiaire d’un protocole de tunneling.

1. Les connexions VPN

Dans une connexion VPN, les données sont chiffrées afin de ne pas être interceptées lors du passage au travers du réseau Internet. Afin de procéder au déchiffrement, il est nécessaire de posséder la clé de chiffrement. De ce fait, il est impossible pour une personne interceptant la trame de la déchiffrer. Une connexion VPN peut être établie pour deux scénarios bien distincts. L’accès à distance permet aux utilisateurs de travailler en dehors de l’entreprise et d’accéder aux données comme s’ils y étaient. La connexion de site à site consiste à configurer une connexion VPN entre deux routeurs. Ainsi, deux agences séparées géographiquement se trouvent raccordées au même réseau. Comme pour l’accès distant, les données sont chiffrées. Ceci permet d’assurer la confidentialité des données.

2. Protocoles utilisés pour le tunnel VPN

Plusieurs protocoles (PPTP, L2TP ou SSTP) peuvent être utilisés. Le protocole PPTP encapsule les trames PPP dans des datagrammes...

Vue d’ensemble des politiques de sécurité

Le serveur d’accès distant détermine si la connexion est autorisée ou non en fonction des stratégies réseau. Il est ainsi possible d’ajouter dans ces règles des restrictions de jour et heure, de déconnexion en cas d’inactivité…

Les stratégies réseau sont des règles qui contiennent un ensemble de conditions et de paramètres indiquant les personnes autorisées à se connecter. Ainsi, le serveur autorise ou non la connexion en fonction de l’état de santé.

Comme pour un pare-feu, les règles sont analysées. Dès lors qu’une règle correspond à la demande de connexion, les paramètres définis s’appliquent à celle-ci. La vérification des règles s’effectue de dans l’ordre, il est donc important de vérifier l’ordonnancement des différentes règles (si la règle 1 correspond, les règles suivantes ne sont pas prises en compte).

Une règle possède plusieurs propriétés. Ces dernières sont rangées en quatre catégories :

-

Vues d’ensemble : cette catégorie permet d’activer ou pas la stratégie ainsi que l’autorisation ou le refus de l’accès. Il est possible...

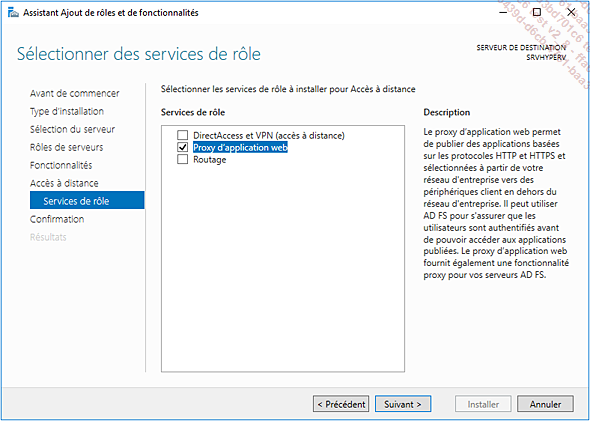

Présentation du Web Application Proxy et du proxy RADIUS

Le Web Application Proxy est un nouveau service du rôle accès à distance. Apparu avec Windows Server 2012 R2, il fournit un service de reverse proxy.

Utile pour les applications web, il peut être utilisé avec AD FS. Ce dernier cas apporte une sécurité supplémentaire. En effet, le risque d’exposition sur Internet de la ou des applications est géré en configurant certaines fonctionnalités d’AD FS (Workplace Join, authentification forte…).

Avec Windows Server 2016, Microsoft a apporté de nouvelles fonctionnalités au Web Application Proxy :

-

La prise en charge de domaine générique d’applications est utilisée lors des scénarios SharePoint. Il s’agit d’inclure un caractère générique (*) pour remplacer un domaine spécifique comme par exemple pour le domaine suivant : http://*.sp-apps.editions-eni.fr. Cette adresse de site Sharepoint est utilisée pour la publication externe d’application.

-

La pré-authentification pour la publication HTTP.

-

La prise en charge de la redirection HTTP vers HTTPS.

-

La publication HTTP.

-

La publication d’applications pour le rôle Remote Desktop Gateway.

De ce fait, on s’assure que seules les personnes autorisées accèdent aux applications.

Depuis quelques...

Support du routage et accès distant

Le support de la partie routage est un point important. En effet le crash d’un routeur ou d’un serveur ayant ce rôle peut perturber des applications ou le travail de l’utilisateur. Il est donc nécessaire de s’assurer du bon fonctionnement de ce rôle.

1. Configuration des logs d’accès distant

Les logs s’activent par l’intermédiaire des options du serveur dans la console Routage et accès distant. Plusieurs niveaux d’événements peuvent être activés, il est ainsi possible d’obtenir peu ou beaucoup d’informations.

Quatre niveaux sont disponibles :

-

Enregistrer uniquement les erreurs dans le journal : seul le journal système est utilisé, les erreurs rencontrées y sont inscrites.

-

Enregistrer les erreurs et les avertissements : le journal système est utilisé néanmoins, contrairement au niveau précédent, les erreurs et les avertissements y sont indiqués.

-

Enregistrer tous les événements : ce niveau permet de récupérer un maximum d’informations.

-

Ne pas enregistrer d’événements : aucune information n’est récupérée par les journaux.

Il est possible d’utiliser la commande netsh pour activer le suivi de certains composants :

netsh ras set tracing composant enabled/disabled...Routage et protocoles

Le service routage et accès distant (RRAS) tire son nom des deux principaux services réseau qu’il fournit.

Un routeur est un périphérique qui gère le flux de données entre des segments réseau, ou sous-réseaux. Un routeur dirige les paquets entrants et sortants en fonction des informations sur l’état de ses propres interfaces réseau et d’une liste de sources et destinations possibles pour le trafic réseau.

En général, les routeurs matériels dédiés gèrent mieux les exigences de routage plus fortes et les routeurs logiciels (moins coûteux) gèrent des charges de routage plus légères.

Une solution de routage logicielle telle que RRAS dans cette version de Windows peut être idéale sur un petit réseau segmenté avec un trafic relativement faible entre les sous-réseaux. Les environnements réseau d’entreprise qui ont un grand nombre de segments réseau et une large gamme d’impératifs de performances peuvent nécessiter divers routeurs matériels afin de remplir différents rôles sur l’ensemble du réseau.

1. La traduction d’adresse NAT

La traduction d’adresse est un mécanisme qui permet aux adresses IPv4 privées (non routables sur Internet) d’accéder...

Configuration de DirectAccess

En implémentant DirectAccess, l’administrateur s’épargne les problèmes liés à une mauvaise manipulation du client. En effet, celui-ci se connecte de manière automatique à son serveur.

1. Présentation de DirectAccess

DirectAccess permet, contrairement à d’autres types de serveur, d’éviter à l’utilisateur d’établir la connexion au serveur. En effet cette dernière s’établit de manière automatique. Plusieurs protocoles sont utilisés dont HTTPS et IPv6. L’utilisation du protocole HTTPS permet de traverser plus facilement le pare-feu.

En implémentant ce type de serveur VPN, l’administrateur s’assure que les postes distants sont à jour, en effet cette fonctionnalité permet de gérer les postes distants comme un poste local. Un accès bidirectionnel peut être configuré afin de permettre au poste distant d’accéder au réseau local et inversement. De plus, en implémentant DirectAccess, le client sépare le trafic intranet en direction de l’entreprise du trafic Internet. La bande passante Internet de l’entreprise n’est donc plus utilisée par les clients distants.

2. Composants de DirectAccess

Une solution DirectAccess est composée de plusieurs composants, dont un rôle DirectAccess....

Présentation du rôle Network Policy Server

NPS permet aux administrateurs la mise en place de stratégies d’accès réseau (authentification et autorisation des demandes de connexion). Il est possible également de configurer un proxy RADIUS qui assurera la transmission des demandes vers d’autres serveurs RADIUS.

Un serveur NPS peut être utilisé en tant que serveur RADIUS, il faut pour cela configurer des clients RADIUS (point d’accès Wi-Fi, commutateur, serveur VPN…). Par la suite, il est nécessaire d’implémenter les différentes stratégies réseau utiles à l’autorisation des demandes de connexion. Si le serveur est membre du domaine, AD DS est utilisé pour fournir la base de comptes utilisateur. Ainsi, l’utilisateur peut utiliser son nom d’utilisateur et son mot de passe pour l’accès au réseau. NPS peut également servir de serveur de stratégie NAP. Le serveur récupère les informations d’intégrité envoyées par les clients et autorise ou non l’accès au réseau. Cet accès est autorisé si l’état de santé respecte les contraintes de sécurité définies par l’administrateur (antivirus à jour, etc.). Le client NAP est intégré aux systèmes d’exploitation...

Configuration du serveur RADIUS

RADIUS est un protocole permettant d’effectuer l’authentification et l’autorisation dans le but d’autoriser ou non un accès réseau.

1. Notions sur le client RADIUS

Un client RADIUS est considéré comme tel dès lors qu’il envoie des demandes de connexions à un serveur ayant le rôle de RADIUS. Ainsi, les différents équipements d’accès réseau (point d’accès Wi-Fi, commutateur…) compatibles avec la norme 802.1x sont considérés comme des serveurs RADIUS.

2. Stratégie de demande de connexion

Une stratégie de demande de connexion est un ensemble de conditions et de paramètres qui permettent la désignation du serveur RADIUS responsable de l’authentification et de l’autorisation. Une stratégie est composée d’une condition, cette dernière comprend un ou plusieurs attributs RADIUS. Dans le cas où plusieurs conditions existent, il est nécessaire qu’elles soient toutes respectées pour que la stratégie soit appliquée. Le serveur NPS procède à l’écoute du trafic RADIUS par l’intermédiaire des ports 1812, 1813, 1645 et 1646.

Les RFC 2865 et 2866 normalisent les ports 1812 et 1813 pour l’authentification (pour le premier) et la gestion des comptes (pour le deuxième)....

Méthode d’authentification NPS

Avant d’autoriser ou de refuser un accès, le serveur NPS authentifie et autorise la demande de connexion. L’authentification permet s’assurer de l’identification d’un utilisateur ou d’un ordinateur qui tente d’accéder au réseau. Cette identification est prouvée par l’intermédiaire d’informations d’identification (mot de passe, certificat numérique…).

1. Configurer les templates NPS

Il est possible d’utiliser les templates NPS afin d’élaborer des éléments de configuration (RADIUS, secret partagé…). Ces derniers pourront être par la suite utilisés au niveau du rôle NPS ou exportés vers un autre serveur.

La gestion de ces templates s’effectue par le biais de la console NPS. Il est possible d’en ajouter, d’en supprimer, d’en modifier ou de dupliquer les différents modèles. Le but de cette fonctionnalité est de créer des modèles afin de réduire le temps d’administration des différents serveurs NPS d’une entreprise.

Les modèles suivants sont disponibles :

-

Secrets partagés : permet de spécifier un secret partagé qui sera réutilisé sur un ou plusieurs serveurs RADIUS.

-

Client RADIUS : définit les paramètres du client RADIUS...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations