Configuration et maintenance de DNS

Introduction

Le rôle DNS est avec Active Directory un point essentiel. En effet, il permet la résolution de nom en adresse IP. L’arrêt du service DNS empêcherait toute résolution et donc un risque de dysfonctionnement au niveau des applications souhaitant accéder à des ressources partagées (application accédant à une base de données par exemple).

Installation de DNS

Comme pour Active Directory ou DHCP, DNS est un rôle dans Windows Server 2019. Il existe deux manières de l’installer : procéder à l’ajout du rôle depuis la console Gestionnaire de serveur ou en effectuant une promotion d’un serveur en contrôleur de domaine.

DNS (Domain Name System) est un système basé sur une base de données distribuée et hiérarchique. Cette dernière est séparée de manière logique. Ainsi, les noms publics (editions-eni.fr) sont accessibles par n’importe qui quelle que soit sa position géographique.

Il est naturellement plus facile de retenir un nom de domaine ou un nom de poste qu’une adresse IP, de plus l’implémentation d’IPv6 favorise l’utilisation d’un nom plutôt que d’une adresse IP.

1. Vue d’ensemble de l’espace de noms DNS

DNS est construit sur un système hiérarchique. Le serveur racine permet de rediriger les requêtes vers les serveurs DNS juste en dessous de lui. Il est représenté par un point. On trouve en dessous les différents domaines de premier niveau (fr, net, com…). Chacun de ces domaines est géré par un organisme (AFNIC pour le .fr), IANA (Internet Assigned Numbers Authority) gère pour sa part les serveurs racines.

Au second niveau se trouvent les noms de domaine...

Configuration du rôle

Une fois installé, il est nécessaire de procéder à la configuration du rôle. Dans le cas d’une installation lors de la promotion du serveur en contrôleur de domaine, la création de la zone s’opère automatiquement.

1. Composants du serveur

Une solution DNS est constituée de plusieurs composants. Les serveurs DNS, pour commencer, ont pour fonction de répondre aux requêtes de leurs clients mais d’assurer également l’hébergement et la gestion d’une ou plusieurs zones. Ces dernières contiennent plusieurs enregistrements de ressources. Les serveurs DNS publics gèrent également des zones et des enregistrements de ressource. Néanmoins ces derniers ne concernent que les ressources qui doivent être accessibles depuis Internet. Enfin les clients DNS ont eux la fonction d’envoyer au serveur DNS les différentes requêtes de résolution

2. Requêtes effectuées par le DNS

Une requête permet de demander une résolution à un serveur DNS. Ainsi ce dernier peut apporter deux types de réponses, celles faisant autorité et celles ne faisant pas autorité. Un serveur fournit une réponse faisant autorité si la demande concerne une ressource présente dans une zone sur laquelle il a autorité. Dans le cas contraire, il ne peut répondre au client. Il utilise donc un redirecteur ou des indications de racines afin d’obtenir cette réponse. Deux types de requêtes peuvent donc être utilisés, itératif ou récursif.

Avec les requêtes itératives, le poste client envoie à son serveur DNS une requête afin de résoudre le nom www.editions-eni.fr par exemple. Le serveur interroge le serveur racine. Ce dernier le redirige vers le serveur ayant autorité sur la zone FR. Il peut ainsi connaître l’adresse IP du serveur DNS ayant autorité sur la zone editions-eni. L’interrogation de ce dernier permet la résolution du nom www.editions-eni.fr. Le serveur DNS interne répond à la demande qu’il a reçue au préalable de son client.

Avec les requêtes récursives, le poste client souhaite résoudre le nom www.editions-eni.fr. Il envoie la demande...

Configuration des zones DNS

Les zones DNS sont des points essentiels dans une architecture DNS. Ces dernières contiennent tous les enregistrements nécessaires au bon fonctionnement pour un domaine AD.

1. Vue d’ensemble des zones DNS

Il est possible de créer dans un serveur DNS trois types de zone : une zone primaire, une zone secondaire ou une zone de stub.

La zone primaire possède des droits de lecture et d’écriture sur l’ensemble des enregistrements qu’elle contient. Ce type de zone peut être intégré à Active Directory ou simplement être contenu dans un fichier texte. Dans le cas où la zone n’est pas intégrée à Active Directory, il est nécessaire de configurer le transfert de zone.

La zone secondaire est une simple copie d’une zone primaire. L’écriture sur ce type de zone est impossible, seule la lecture est autorisée. Il est impossible de l’intégrer à Active Directory, un transfert de zone est donc obligatoire.

Une zone de stub est une copie d’une zone, néanmoins cette dernière contient uniquement les enregistrements nécessaires à l’identification du serveur DNS qui a autorité sur la zone qui vient d’être ajoutée.

Prenons un exemple : le serveur PAR-DC01 a autorité sur la zone Formation.eni. Le serveur PAR-DC02...

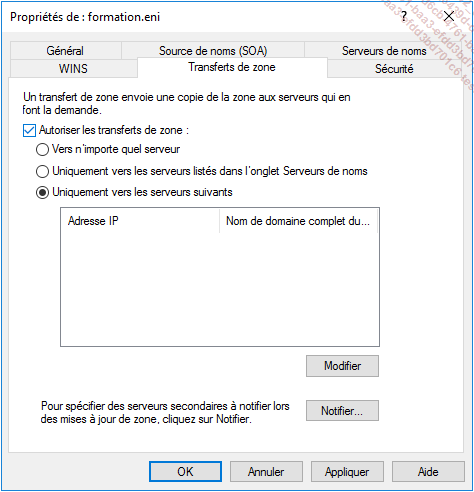

Configuration du transfert de zone

Un transfert de zone consiste à répliquer une zone d’un serveur vers un autre. Ceci dans le but de pouvoir effectuer des résolutions dans de bonnes conditions.

1. Présentation du transfert de zone

Un transfert de zone est utilisé lorsque les zones ne sont pas intégrées à Active Directory. Il est effectué généralement entre une zone primaire et une zone secondaire. Plusieurs types de transfert de zone peuvent être effectués, le transfert de zone intégral qui consiste à copier une zone entière d’un serveur vers l’autre ou le transfert de zone incrémentiel qui permet une réplication de l’enregistrement modifié uniquement. Le serveur maître avertit ses serveurs secondaires à l’aide du DNS Notify, par la suite les serveurs secondaires interrogent le serveur principal pour obtenir la mise à jour.

Pour configurer le transfert d’une zone DNS, il faut modifier les propriétés de la zone DNS comme le montre la capture ci-dessous.

Lorsque la zone est intégrée à Active Directory, cette dernière est répliquée au même moment que celle de l’annuaire Active Directory. On parle ainsi de réplication multimaître, tous les serveurs DNS ayant la possibilité d’effectuer des modifications.

Dans ce cas pratique, nous avons besoin de trois machines virtuelles :

Domaine Active Directory : Formation.eni avec comme les VM PAR-DC01 et PAR-SRV1

Domaine Active Directory : Demo.local avec comme contrôleur de domaine PAR-SRV2

Sur PAR-SRV2, ouvrez une session...

Gestion et dépannage du serveur DNS

Le service DNS doit être surveillé afin de s’assurer du bon fonctionnement de ce rôle. Un dysfonctionnement de celui-ci peut avoir une incidence sur le fonctionnement des applications et des autres rôles.

Présentation du nettoyage et du vieillissement

Si aucun nettoyage n’est effectué dans un serveur DNS, ce dernier contient très vite des enregistrements obsolètes, ce qui peut causer de mauvaises résolutions et donc un dysfonctionnement possible.

Pour éviter cela, plusieurs composants peuvent être utilisés. La durée de vie (TTL, Time To Live), le nettoyage et le vieillissement font partie de ces composants. La TTL indique une valeur durant laquelle un enregistrement DNS est valide, il est donc impossible de le nettoyer. Le vieillissement est le mécanisme qui permet le maintien de la cohérence des données dans le serveur DNS. Les données ayant atteint la date d’expiration sont supprimées. Enfin le nettoyage est l’opération qui consiste à supprimer ces enregistrements ayant atteint la date d’expiration.

Lors de l’ajout d’un enregistrement dans une zone principale, un horodatage est ajouté pour le processus de vieillissement. Lors de l’ajout par un administrateur d’un enregistrement, cet horodatage est égal à 0. Ainsi le vieillissement...

Implémenter la sécurité des serveurs DNS

Le service DNS est un service critique qui est souvent victime d’attaques. Pour cela les administrateurs disposent de différentes options pour sécuriser les serveurs DNS :

-

DNSSEC

-

Verrouillage du cache DNS

-

Pool de socket DNS

1. Implémenter DNSSEC

Une méthode d’attaque courante consiste à intercepter et falsifier la réponse à une requête DNS d’une organisation. Si une personne malveillante peut modifier la réponse d’un serveur DNS ou envoyer une réponse falsifiée afin de diriger les ordinateurs clients vers ses propres serveurs, elle peut accéder à des informations sensibles. Tous les services qui s’appuient sur DNS pour la connexion initiale, tels que les serveurs web d’e-commerce et les serveurs de messagerie, sont vulnérables. DNSSEC est conçu pour protéger les clients, émettant des requêtes DNS en les empêchant d’accepter de fausses réponses DNS.

Quand un serveur DNS qui héberge une zone numériquement signée reçoit une requête, il renvoie les signatures numériques avec les enregistrements demandés. Un résolveur ou un serveur différent peut obtenir la clé publique de la paire clé publique/clé privée d’une ancre d’approbation, puis confirmer que les réponses sont authentiques et n’ont pas été falsifiées. Pour ce faire, le résolveur ou le serveur doit être configuré avec une ancre d’approbation pour la zone signée ou pour un parent de la zone signée.

Ancre d’approbation

Une Ancre d’approbation est une entité faisant autorité, elle est représentée par une clé publique. La zone TrustAnchors enregistre les clés publiques préconfigurées qui sont associés à une zone spécifique. L’ancre d’approbation est un enregistrement de ressource DNSKEY ou DS. Si le serveur DNS est un contrôleur de domaine, les zones intégrées à Active Directory peuvent distribuer les ancres d’approbation.

La table de stratégie de résolution de nom NRPT

La table de stratégie de résolution de nom NRPT contient...

La stratégie de réponses pour un serveur DNS

Une implémentation majeure a été apportée dans Windows Server 2019 aux serveurs DNS, celle de pouvoir créer des stratégies DNS. Il devient ainsi possible de modifier le comportement du serveur DNS en fonction des requêtes reçues. Par exemple, lorsque le serveur DNS est sollicité pour fournir l’adresse IP d’un serveur web, une règle DNS peut prévoir de fournir l’adresse IP du Data center le plus proche du client.

1. Scénarios d’utilisations

De nombreuses stratégies DNS peuvent être mises en œuvres selon les besoins. Voici quelques exemples d’utilisation possibles :

-

Haute disponibilité : les clients sont redirigés vers le serveur Applicatif qui est disponible dans un cluster de basculement.

-

Gestion du trafic : les clients sont redirigés vers le centre de données ou le serveur le plus proche.

-

DNS Split-Brain : les enregistrements DNS sont divisés en différentes étendues de zone, les clients reçoivent une réponse selon qu’ils sont internes ou externes.

-

Filtrage : les requêtes DNS sont bloquées si elles proviennent d’une liste d’adresses IP ou de noms de domaine complets (FQDN) malveillants.

2. Les objets DNS correspondants

En fonction des scénarios énoncés ci-dessus, il existe différents objets pour configurer les stratégies de résolutions DNS :

-

Sous-réseau du client : on utilise comme identifiant le sous-réseau ou le réseau IPv4 ou IPv6 à partir duquel les requêtes DNS sont envoyées à un serveur DNS. Par exemple, dans certains cas on peut souhaiter que les employés d’une société puissent résoudre le nom d’un site web, celui de leur société (par exemple www.editions-eni.fr), avec une adresse IP interne, mais qu’avec un client externe effectuant la même requête dans un réseau différent, le serveur DNS renvoie une adresse IP différente pour le même nom DNS www.editions-eni.fr.

-

Portée de récurrence : cette stratégie DNS permet de définir la manière dont...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations