Gestion des objets Active Directory

Le compte utilisateur

Active Directory contient différents types d’objets, dont le compte utilisateur. Généralement rattaché à une personne physique, ce type d’objet permet d’être authentifié par un contrôleur de domaine. L’utilisateur doit pour cela saisir un login et mot de passe afin de prouver son identité.

Ainsi, si la saisie de l’utilisateur est valide l’authentification est réussie, un jeton est attribué à la personne, qui contient notamment le SID (Security IDentifier) du compte utilisateur, unique dans le domaine AD, ainsi que l’ensemble des SID des groupes dont il est membre.

Les comptes utilisateur peuvent être locaux à un poste de travail ou un serveur (ils sont dans ce cas stockés dans une base SAM - Security Account Manager) ou de domaine (stockés dans Active Directory).

1. Création d’un utilisateur

Cet objet étant référencé dans le schéma, il est possible d’en créer à souhait (dans la limite du nombre d’objets maximum autorisé par l’annuaire Active Directory). Cette opération s’effectue à l’aide de la console Utilisateurs et ordinateurs Active Directory. La création peut être automatisée à l’aide de scripts PowerShell.

Sur AD1, lancez la console Utilisateurs et ordinateurs Active Directory.

Effectuez un clic droit sur l’unité d’organisation Utilisateurs puis, dans le menu contextuel, sélectionnez Nouveau - Utilisateur.

Un assistant se lance. Il permet la création de l’objet utilisateur.

Saisissez Jean dans le champ Prénom, puis BAK dans le champ Nom.

Le champ Nom Complet se remplit à partir des deux champs ainsi renseignés.

Les champs Nom d’ouverture de session de l’utilisateur...

Les groupes dans Active Directory

Afin de faciliter l’administration, il est recommandé d’utiliser des groupes (comprenant des utilisateurs ou des ordinateurs). L’administration des accès à des ressources partagées au travers de groupes de sécurité est plus aisée. Une fois le groupe positionné, l’administration s’effectue depuis la console Utilisateurs et ordinateurs Active Directory et quasiment plus sur la ressource. Pour donner une autorisation, il suffit de rajouter l’utilisateur dans le groupe, pour lui ôter l’autorisation, il suffit d’enlever l’utilisateur du groupe.

De plus, un groupe peut être positionné sur la liste de contrôle d’accès de plusieurs ressources. La création des groupes peut être réalisée de deux manières :

-

Par profil (un groupe Compta par exemple) ce qui permet de regrouper les personnes du service comptabilité.

-

Par ressources (Compta, IT…), ce qui permet de regrouper toutes les personnes souhaitant accéder à une ressource.

Le nom du groupe doit, dans la mesure du possible, être le plus parlant possible. Prenons un exemple de nomenclature, cette dernière doit englober les composants suivants :

-

L’étendue, ce point est traité plus loin dans le chapitre (G pour globale, U pour universel ou DL pour domaine local).

-

Le nom de la ressource (Compta, Fax, BALNicolas, RH…).

-

Le droit NTFS qui va être attribué au groupe (w pour écriture, m pour modifier, r pour lecture...).

Ainsi, si le groupe se nomme G_Compta_w, on peut très vite en déduire que c’est un groupe global positionné sur le dossier partagé Compta et qui donne des droits d’écriture à ses membres.

1. Types de groupes

Il existe dans Active Directory...

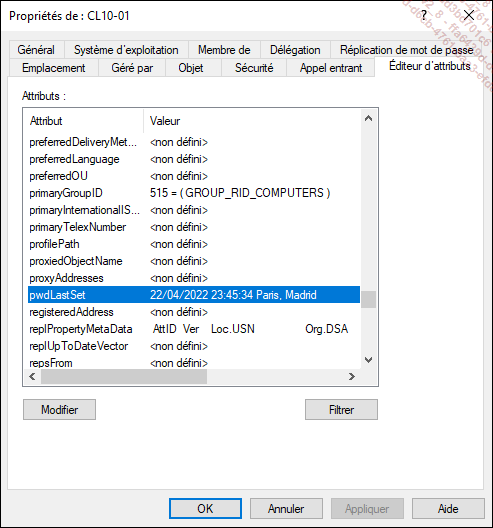

Le compte ordinateur

Par défaut, un ordinateur appartient à un groupe de travail. Pour pouvoir ouvrir une session sur le domaine, l’ordinateur doit appartenir au domaine. Comme pour le compte utilisateur, l’ordinateur possède un nom d’ouverture de session (attribut sAMAccountName), un mot de passe et un SID. Ces informations d’identification permettent au compte ordinateur d’être authentifié sur le domaine. Si l’authentification réussit, une relation sécurisée est établie entre le contrôleur de domaine et le poste. Il est intéressant de noter que le changement de mot de passe d’un compte ordinateur est opéré tous les 30 jours par défaut.

Attribut date de changement de mot de passe

1. Le conteneur Computers

Lorsque l’ordinateur est joint au domaine et si le compte n’existe pas, un compte ordinateur est automatiquement créé dans le conteneur Computers. Ce dernier est un dossier système, aucune stratégie de groupe ne peut lui être appliquée (hors héritage évidemment). Il est donc nécessaire de déplacer le compte de l’ordinateur vers l’unité d’organisation souhaitée.

Néanmoins, il est possible d’effectuer la création des nouveaux comptes ordinateurs vers un autre conteneur. En effectuant cette opération, le conteneur par défaut peut être une unité d’organisation sur laquelle est positionnée une stratégie de groupe.

Pour effectuer cette opération, la commande redircmp est utilisée.

Sur AD1, lancez la console Utilisateurs et ordinateurs Active Directory.

Cliquez sur la racine du domaine puis, dans la barre d’outils, cliquez sur l’icône permettant la création d’une unité...

La corbeille AD

La suppression accidentelle d’un objet Active Directory peut avoir un impact plus ou moins important sur la production. Apparues avec Windows Server 2008 R2, l’activation de la corbeille AD et des objets supprimés étaient effectuées en PowerShell.

Lorsque la corbeille est activée, les attributs des objets Active Directory supprimés sont préservés. Il est donc possible d’effectuer la restauration de l’objet dans son intégralité.

Depuis Windows Server 2012, la fonctionnalité a été améliorée par l’ajout d’une interface graphique qui permet la restauration d’un objet supprimé. Une liste de tous les objets ayant été supprimés s’affiche. L’administrateur peut ainsi sélectionner ceux dont il souhaite la récupération.

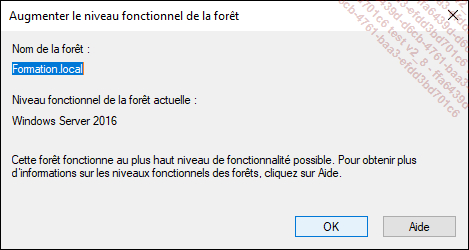

Comme beaucoup de fonctionnalités, la corbeille AD possède ses prérequis. Afin de pouvoir l’activer et l’utiliser, il est nécessaire d’avoir un niveau fonctionnel de la forêt configuré sur le niveau Windows Server 2008 R2 au minimum (tous les contrôleurs de domaine doivent donc être au minimum sous Windows Server 2008 R2). Comme pour les versions précédentes, l’activation de la corbeille est irréversible. La désactivation est donc impossible.

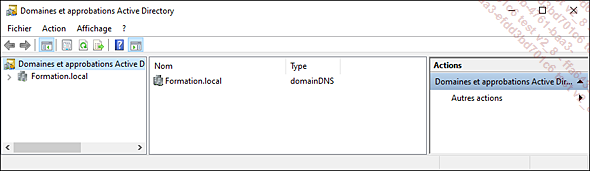

Sur AD1, ouvrez la console Domaines et approbations Active Directory.

Effectuez un clic droit sur Domaines et approbations Active Directory puis dans le menu contextuel, sélectionnez Augmenter le niveau fonctionnel de la forêt.

Vérifiez qu’il est bien sur un niveau fonctionnel Windows Server 2008 R2 ou version ultérieure.

Lancez la console Centre d’administration Active Directory depuis les outils...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations