Infrastructure de stratégies de groupe

Introduction aux stratégies de groupe

Une stratégie de groupe permet l’automatisation de la configuration de l’environnement utilisateur et ordinateur. Il est possible d’appliquer des configurations (autoriser ou bloquer certain menu…), de déployer des logiciels (fichiers MSI) ou simplement de mettre en place une politique de sécurité. Ainsi les stratégies de groupes permettent de rendre homogène la configuration du parc informatique. Un poste de travail ou un serveur membre peuvent se voir attribuer des GPO (Group Policy Object) du domaine. Ces dernières étant configurées sur un serveur possédant le rôle de contrôleur de domaine. Il est possible également de procéder à la configuration de GPO locales configurées directement sur le poste (à l’exception des contrôleurs de domaine).

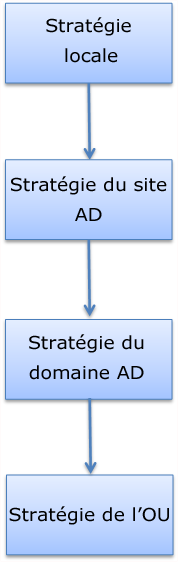

1. Ordre d’attribution sur les postes de travail

Les stratégies de groupes sont appliquées sur le poste en fonction d’un ordre bien précis. La première stratégie à s’appliquer sur le poste est la stratégie locale (si une stratégie est présente). Les GPO Active Directory sont par la suite récupérées et appliquées, dans l’ordre ci-dessous :

La GPO du site AD est la première à être récupérée. Les stratégies appliquées à la racine du domaine (Default Domain Policy ou toute autre stratégie positionnée) sont ensuite récupérées. Enfin, celles positionnées sur une OU ou sous-OU sont récupérées.

La liaison ne peut pas être faite directement sur un objet Active Directory de type ordinateur ou utilisateur. Il est nécessaire de la lier à un conteneur (OU, domaine…)....

Traitement en boucle

1. Introduction

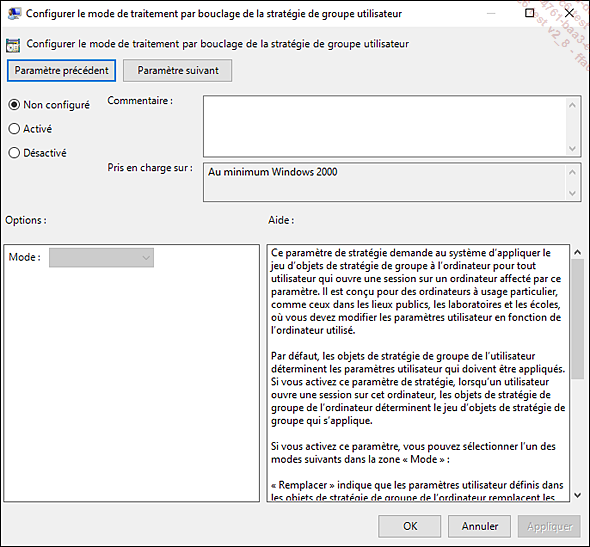

Lors de l’ouverture de session sur un serveur TS (Terminal Server) ou un poste client, la stratégie résultante qui est appliquée est une combinaison des paramètres utilisateur et ordinateur. Il peut être nécessaire sur un serveur TS d’interdire l’application des paramètres de l’utilisateur connecté.

Le traitement en boucle permet l’application des paramètres Configuration utilisateur de la stratégie de groupe de l’ordinateur sur lequel la session est ouverte. Tous les utilisateurs recevront ces mêmes paramètres.

Deux modes peuvent être configurés : le mode Remplacer et le mode Fusion. Le premier effectue la suppression des paramètres Configuration utilisateur configurés pour le compte utilisateur afin de lui attribuer ceux configurés dans la GPO du compte ordinateur sur lequel la session est ouverte. Le deuxième mode effectue une fusion entre les paramètres Configuration utilisateur du compte utilisateur et ceux configurés dans la stratégie de groupe du compte ordinateur.

On peut ainsi s’assurer de l’uniformité des paramètres pour l’ensemble des utilisateurs qui ouvrent une session sur le serveur TS (Terminal Server). Le mode est sélectionné à l’aide du paramètre Configurer le mode de traitement par bouclage de la stratégie de groupe utilisateur présent dans Configuration ordinateur\Stratégies\ Modèles d’administration\Système\Stratégie de groupe.

2. Les modes Fusion et Remplacer

Pour expliquer les modes Remplacer et Fusion, prenons un exemple concret.

La stratégie SRVTSE est positionnée sur l’unité d’organisation Entreprise, elle possède des paramètres dans Configuration utilisateur...

Gestion des stratégies de groupe

Toute opération sur une stratégie de groupe est réalisée à l’aide de la console Gestion de stratégie de groupe. La console est présente au niveau des Outils d’administration dans le menu Démarrer.

1. Création d’un objet et liaison à une OU

Lancez la console Gestion des stratégies de groupe.

Développez les nœuds Forêt, Domaines puis Formation.local.

Effectuez un clic droit sur le conteneur Objets de stratégie de groupe puis cliquez sur Nouveau.

Dans le champ Nom, saisissez C_Station_PCLibreService puis cliquez sur OK.

Effectuez un clic droit sur la stratégie qui vient d’être créée puis sélectionnez l’option Modifier.

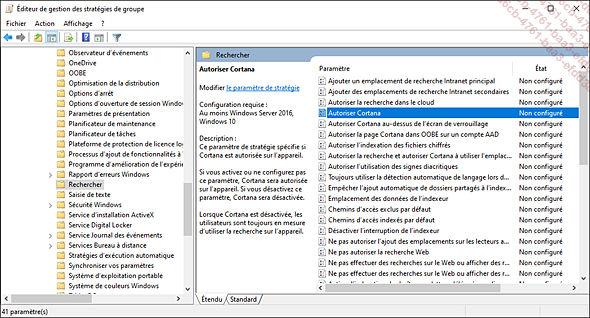

L’Éditeur de gestion des stratégies de groupe se lance.

Dans Configuration ordinateur, développez Stratégies puis Modèles d’administration.

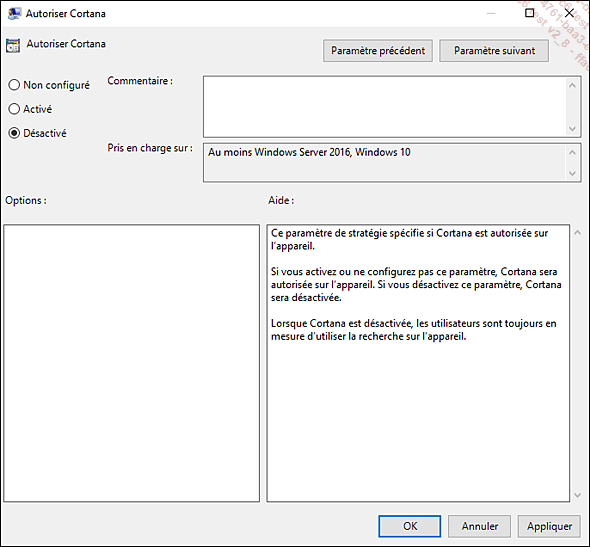

Double cliquez sur Composants Windows puis sur le dossier Rechercher et enfin sur Autoriser Cortona.

Cochez le bouton Désactivé puis cliquez sur Appliquer et sur OK.

Fermez l’Éditeur des stratégies de groupe.

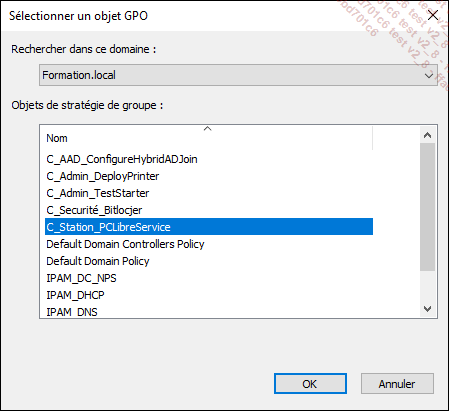

Effectuez un clic droit sur la racine du domaine Formation.local puis cliquez sur Lier une stratégie de groupe existant.

Dans la fenêtre Sélectionner un objet GPO, cliquez sur C_Station_PCLibreService puis sur OK.

La stratégie est maintenant liée à la racine du domaine.

L’onglet Étendue permet de visualiser le conteneur auquel la GPO est liée. Il est possible de mettre un filtre de sécurité afin de limiter l’application de la stratégie aux membres du groupe. Par défaut, le groupe Utilisateurs authentifiés est configuré et l’ensemble...

Modèles d’administration

Les modèles d’administration permettent de mettre en place des restrictions sur un ensemble de composants du système d’exploitation.

1. Fichiers ADMX/ADML

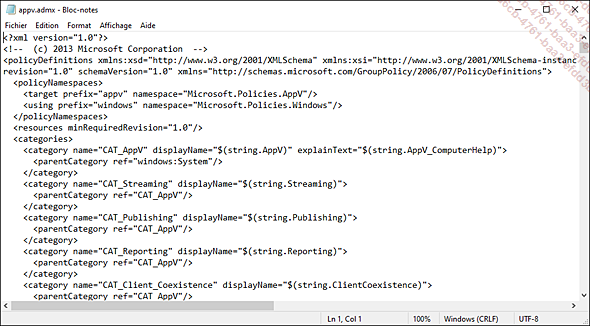

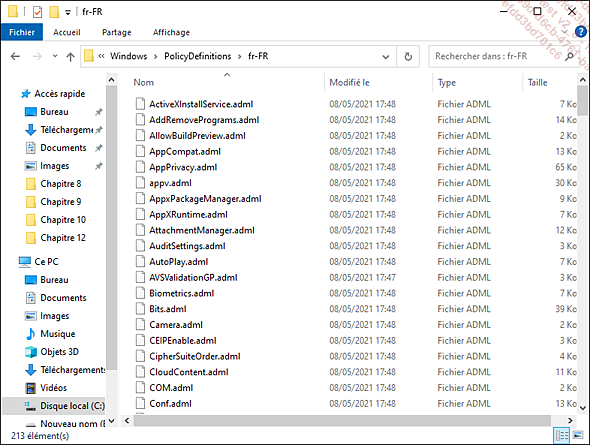

Les paramètres des modèles d’administration sont contenus dans des fichiers portant l’extension ADMX. Ces fichiers présents dans C:\Windows\PolicyDefinitions peuvent être ouverts avec Notepad.

Contrairement aux anciens modèles d’administration sous Windows Server 2003, les fichiers ADMX sont des fichiers XML. Il est donc beaucoup plus aisé de créer un fichier personnalisé. Deux types de fichiers sont utilisés :

-

Les fichiers portant l’extension admx permettent de définir l’emplacement du paramètre, les éléments de la boîte de dialogue Propriétés et la modification du registre à apporter.

-

Les fichiers portant l’extension adml sont chargés d’afficher le texte de l’interface utilisateur dans une langue spécifique. Il est ainsi très aisé de changer la langue d’affichage en récupérant les fichiers adml adéquats. Le dossier fr-FR contient ceux pour la langue française.

Il est envisageable d’ajouter d’anciens modèles d’administration au format adm.

Effectuez un clic droit sur C_Station_PCLibreService puis sélectionnez Modifier.

Développez le dossier Stratégies pour la configuration utilisateur puis effectuez un clic droit sur Modèles d’administration et cliquez sur Ajout/Suppression de modèles.

Cliquez sur le bouton Ajouter et sélectionnez les fichiers d’administration d’Office.

Les fichiers sont téléchargeables depuis la page Informations générales....

Gestion de l’héritage

L’héritage permet à un conteneur enfant de récupérer des paramètres configurés au-dessus de lui (sur le parent). La stratégie résultante peut donc être différente du résultat souhaité. Comme pour les autorisations NTFS, un conflit peut modifier le résultat final et donc supprimer une restriction configurée par l’administrateur.

Pour gérer l’héritage, il est possible de le bloquer ou à l’opposé d’appliquer la stratégie.

1. Blocage de l’héritage

Le blocage de l’héritage consiste à mettre en place un blocage à un certain niveau de l’arborescence. Cette fonctionnalité permet d’éviter les conflits (deux paramètres appliqués qui se contredisent) en s’assurant que les GPO configurées sur le parent ne sont pas attribuées à l’enfant. Pour vérifier l’ordre d’attribution des stratégies, l’onglet Héritage de stratégie de groupe doit être utilisé. Cet onglet est présent en cliquant sur une OU.

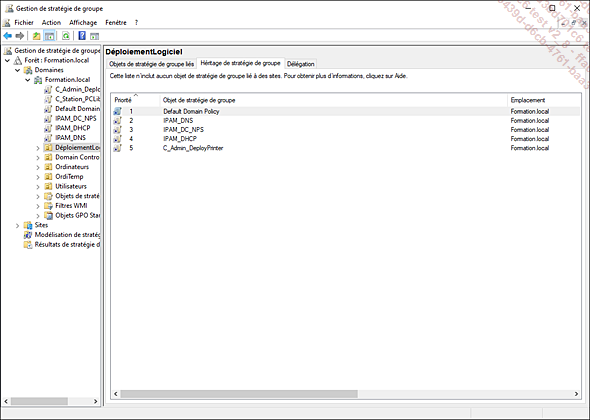

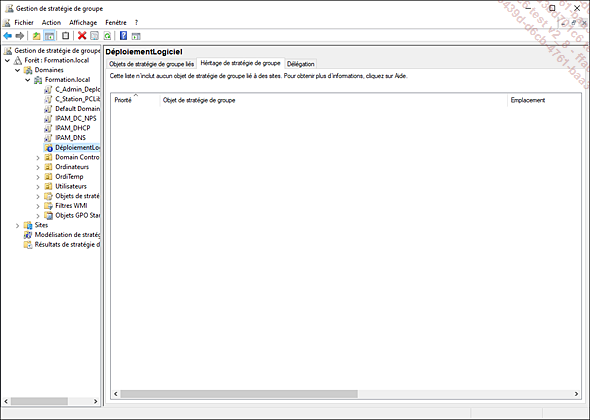

Effectuez un clic droit sur l’OU DéploiementLogiciel puis sélectionnez l’option Bloquer l’héritage.

Aucune stratégie ne s’applique désormais sur l’OU.

Le rond bleu positionné sur l’icône de l’OU permet de signaler le blocage de l’héritage.

2. Appliquer une stratégie de groupe

L’option Appliquer une stratégie de groupe ne consiste pas à lier une GPO à une OU. Le but de cette option étant de s’assurer que la stratégie de groupe est désormais prioritaire en cas de conflit et passe outre le blocage d’héritage. Il est donc possible de donner...

Préférences de stratégies de groupe

1. Présentation des préférences de stratégies

Les préférences de stratégies de groupe offrent aux administrateurs la possibilité de configurer de nouveaux paramètres. Il est maintenant possible de paramétrer les options des dossiers, les lecteurs mappés, les imprimantes, les tâches planifiées, les services, le menu Démarrer…

De plus, le ciblage offre une plus grande souplesse que les stratégies (GPO). Il est possible de cibler sur plusieurs éléments (système d’exploitation, plage d’adresses IP…).

Contrairement aux stratégies qui verrouillent l’interface utilisateur (l’utilisateur ne peut pas modifier le paramètre configuré par l’administrateur), les préférences laissent la possibilité à un utilisateur de le modifier. Prenons l’exemple du proxy IE : si vous configurez la connexion au proxy dans IE par les préférences, l’utilisateur a la possibilité d’annuler la connexion à un proxy lorsqu’il est en dehors de la société.

2. Configuration de paramètres avec les préférences

Lancez la console Gestion de stratégie de groupe.

Procédez à la création d’une GPO, effectuez la liaison afin qu’elle soit liée à la racine du domaine.

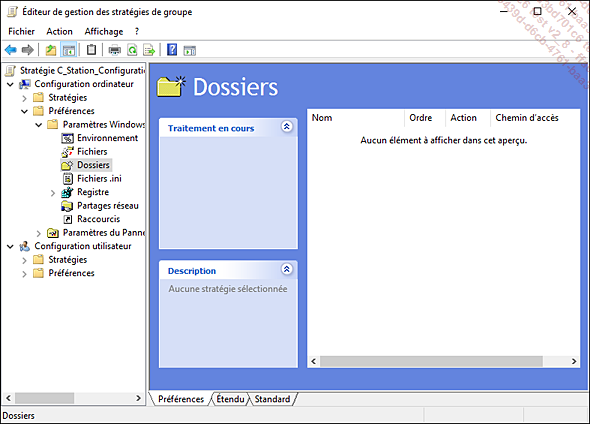

Nommez la stratégie C Station ConfigurationPoste puis effectuez un clic droit sur cette dernière. Dans le menu contextuel, cliquez sur Modifier.

Dans Configuration ordinateur, développez le nœud Préférences.

Cliquez sur Paramètres Windows puis double cliquez sur Dossiers.

Effectuez un clic droit sur Dossiers et dans le menu contextuel, cliquez...

Exécution de script PowerShell avec une GPO

Comme nous l’avons vu précédemment, une stratégie de groupe est capable de déployer un lot de paramètres. Il est également possible de déployer des scripts.

Il est possible de retrouver une partie de ces scripts ici : http://bit.ly/2cPKCFr

1. Création d’un utilisateur local

La première étape est l’élaboration du script. Les différentes étapes sont détaillées ci-dessous, il est néanmoins possible de récupérer le script final (CompteLocal.ps1) depuis la page Informations générales.

Nous allons dans un premier temps définir les variables qui contiendront le nom du compte utilisateur local et celui de l’ordinateur.

$localUsers='LocalAdmin'

$ComputerName=$Env:COMPUTERNAME Nous allons maintenant récupérer dans la variable $AllLocalAccounts l’ensemble des comptes utilisateurs présents dans la base SAM de l’ordinateur. Le nom de ce dernier est définit à l’aide de la variable $Computer.

$AllLocalAccounts = Get-WmiObject -Class Win32_UserAccount

-Namespace "root\cimv2" -Filter "LocalAccount='$True'"

-ComputerName $ComputerName -ErrorAction Stop Si l’ordinateur contient un compte nommé LocalAdmin, le script s’arrête. Sinon Le compte est créé. Le mot de passe défini dans la variable $pass est utilisé pour l’utilisateur. Le compte local est ajouté au groupe Administrateurs de l’ordinateur local puis l’option "le mot de passe n’expire jamais" est configuré.

if($AllLocalAccounts.name -Contains $localUsers)

{

exit

}

else ... Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations