Contexte et enjeux du paysage cyber

Introduction

Ce chapitre a pour objectif de dessiner le contour du nouveau paysage de la cyber-sécurité au sein des entreprises et d’en expliquer ses enjeux dans un contexte anxiogène poussé à l’extrême.

1. Cyber

Tout d’abord, le terme "cyber" (du grec "kubernân", gouverner), utilisé en préfixe d’un autre terme (-sécurité, -risque, -résilience, -attitude, -attaque, -espace, -guerre...) indique une dimension de pilotage à la discipline étudiée. Dans le cas de la sécurité informatique, il s’agit ainsi de prendre en considération tout ce qui touche au pilotage des systèmes numériques d’une façon générale : des systèmes d’information, des objets connectés, des ordinateurs, du cloud computing, des bases de données, des réseaux de communication, des logiciels métier, de la bureautique, du stockage… et même des ressources humaines.

2. Cyber-sécurité

En approfondissant le sujet et en partant de la définition suivante, il est ainsi possible de préciser le périmètre de la cyber-sécurité :

"Le mot "cyber-sécurité" est un néologisme désignant le rôle de l’ensemble des lois, politiques, outils, dispositifs, concepts et mécanismes de sécurité, méthodes de gestion des risques, actions, formations, bonnes pratiques et technologies qui peuvent être utilisés pour protéger les personnes et les actifs informatiques matériels et immatériels (connectés directement ou indirectement à un réseau) des états et des organisations (avec un objectif de disponibilité, intégrité & authenticité, confidentialité, preuve & non-répudiation)" - Wikipédia - Octobre 2020.

3. Protéger

Autrement dit, il s’agit de PROTÉGER le patrimoine IT de l’entreprise. Tous les types de structures de toute taille sont concernés : TPE, PME, ETI, grandes entreprises, établissements de santé, états, collectivités…

a. Protéger, tout simplement

C’est précisément parce...

Thématiques de la cyber-sécurité

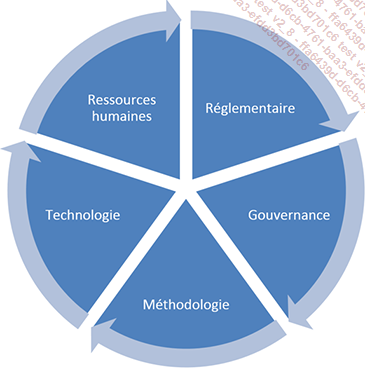

1. Les cinq domaines de couverture

Afin d’appréhender pleinement la "discipline" cyber-sécurité et d’être en capacité de projeter l’entreprise dans l’ère de la cyber-résilience, il est nécessaire d’aborder certaines thématiques qui, d’ailleurs, serviront de fil rouge tout au long de cet ouvrage ; il s’agit plus exactement d’identifier et de décrire cinq domaines :

Les cinq thématiques de la cyber-sécurité

|

Domaine |

Thématiques |

Exemple |

|

Réglementaire |

Lois, décrets, ordonnances, référentiels de certification, référentiels normatifs… |

Loi de programmation militaire (LPM), directives NIS, référentiel de certification HDS, norme ISO 27001… |

|

Gouvernance |

Schéma directeur, documents de stratégie (politiques) |

Politique de sécurité du système d’information (PSSI), politique d’authentification des utilisateurs, politique de gestion des mots de passe… |

|

Méthodologie |

Méthodes d’analyse de risques |

Méthodes, outils, logiciels permettant de mener une analyse de risques : EBIOS, MEHARI... |

|

Technologie |

Moyens techniques de protection |

Produits/logiciels/services technologiques/plateformes, on-premise, en cloud privé ou cloud public |

|

Ressources humaines |

Formations, best practices |

Plan de formation, plan de sensibilisation, campagne de phishing, serious game... |

2. Le champ réglementaire

a. La loi de programmation militaire (LPM 2018-607)

Cette loi promulguée le 13 juillet 2018 pour la période 2019-2025 et dotée d’un budget inédit de 2 % du PIB à l’horizon 2025, porte sur diverses dispositions en matière de défense et de sécurité nationale :

-

Titre I : objectifs de défense et programmation financière.

-

Titre II : dispositions normatives intéressant la Défense nationale, dont le Chapitre III portant sur les dispositions relatives à la cyber-défense.

Extrait de la LPM 2019-2025

"Ainsi, la présente LPM porte un effort marqué visant à garantir un niveau de protection adéquate et efficace de nos infrastructures et de nos opérateurs...

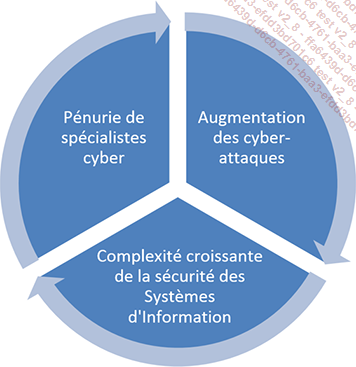

Les défis de la cyber-sécurité

Le contexte actuel est anxiogène, à juste titre ; les entreprises sont confrontées à un momentum particulier en forme de triptyque :

Augmentation des cyber-attaques

Les cyber-criminels sont de plus en plus organisés ; ils peuvent passer de l’infection initiale à la paralysie totale de l’ensemble du SI et du réseau avec des demandes de rançons en moins de 45 minutes.

Complexité croissante de la sécurité des systèmes d’information

La surface d’exposition étant en constante augmentation, les configurations et les règles de sécurité et de cyber-hygiène se doivent d’être définies, appliquées et revues constamment sur des environnements technologiques et métiers en constante évolution.

Pénurie de talents

En France, sur l’année 2020, les postes à pourvoir dans le domaine de la cyber-sécurité se chiffrent à plus de 5000, la faute à une prise de conscience tardive de la part de notre système d’enseignement initial et de notre politique de formation professionnelle. Nul doute que ces postes seront pourvus dans les cinq ans qui viennent mais en attendant, les entreprises doivent composer et sous-traiter massivement la gestion du risque cyber à des entreprises spécialisées.

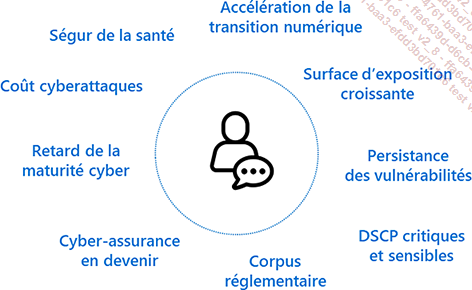

Le contexte anxiogène de la cyber-sécurité

Ce nouveau paysage de la cyber-sécurité se voit encore complexifié du fait d’une empreinte technologique extrêmement forte liée à l’hybridation ; en effet, il faut composer avec des systèmes d’information qui sont de plus en plus éclatés dans trois écosystèmes aux frontières parfois floues :

-

On-premise

-

Intelligent Edge

-

Cloud

Exemple de contexte cyber appliqué au monde de la santé

DSCP : données de santé à caractère personnel

Pour aller plus loin sur le monde de la santé : Ségur de la santé : https://solidarites-sante.gouv.fr/systeme-de-sante-et-medico-social/segur-de-la-sante/article/segur-de-la-sante-les-conclusions

1. La double face de la transition numérique

La transition numérique...

Convergence inévitable du cloud et de la cyber-sécurité

Les années 2000

Au milieu des années 2000, la sécurité informatique ne s’appelait pas encore cyber-sécurité et se résumait à peu près à la mise en œuvre de firewalls, d’anti-virus et d’antispams. Tous ces éléments étaient bien évidemment installés dans les salles informatique des entreprises où la virtualisation commençait tout juste à pointer le bout de son nez. Les virus se contentaient de faire de la suppression de fichiers, des redémarrages d’ordinateurs et des crashs système, de faire tomber des sites web par des bombardements de requêtes réseau, de faire de la publicité intempestive…

Les années 2010

Au milieu des années 2010, un nouveau tournant est apparu avec l’arrivée des cryptolockers et leur cortège de ransomwares qui verrouillaient les machines ; la clé de déchiffrement était alors obtenue via paiement d’une rançon. Dans le même temps, en contre-mesure, une accélération de la résilience s’est organisée sur trois niveaux :

-

Gouvernance : l’arrivée de la fonction RSSI dans les organisations, la normalisation de l’hébergement de données de santé avec les agréments HD puis les certifications HDS imposant d’obtenir la certification ISO 2700A sur le management de la sécurité des systèmes d’information, l’arrivée de la notion de SOC (Security Operations Center) pour prendre en charge la supervision et le traitement des incidents de sécurité.

-

Bouclier technique : l’arrivée des EDR, antivirus de nouvelle génération basés sur l’analyse comportementale, les filtrages...

Une dose de "vert" dans la cyber-sécurité

Le secteur de la cyber-sécurité ne fait pas exception face aux enjeux du numérique responsable. Il est fort à parier que les dispositifs technologiques feront l’objet d’homologations afin de garantir une empreinte carbone la plus basse possible. Les logs devront pouvoir remonter les informations pertinentes afin d’optimiser les espaces de stockage ou encore d’adapter la consommation énergétique en fonction des pics d’activités. L’intelligence artificielle fournira des scénarios pour réduire l’empreinte carbone du numérique.

Les messageries sont amenées à maigrir drastiquement, de même que les données de production, dont l’utilisation doit être mesurée afin de mettre en places des politiques de stockage et d’archivage efficientes.

Les flux internet et les flux réseau seront également concernés avec la mise en œuvre de mécanismes de réduction d’utilisation ; il est ainsi possible d’imaginer une IA permettant d’adapter le niveau de cyber-sécurité de tout un SI selon les horaires de la journée, le secteur d’activité, les habitudes de travail des collaborateurs, la saisonnalité… Tout cela dans un seul objectif de moins produire...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations