Les best practices du SI cyber-sécurisé

Introduction

Après avoir présenté une analyse de risques au travers d’une étude de cas, il est temps d’aborder une présentation de la réponse technologique en face des cyber-attaques. En effet, de nombreux produits et services existent dans le monde, tant en version communautaire qu’en version commerciale. Éléments d’architecture, postes de travail, messageries, anti-virus, EDR, comptes à privilèges, accès nomades, scanners de vulnérabilités…

Mais par où commencer concrètement et quelle stratégie adopter afin d’être le plus efficace possible ?

Éléments d’architecture fondamentale

En représentant l’architecture d’un SI de la façon la plus exhaustive possible, il apparaît assez nettement plusieurs types d’entités.

1. Entité centrale, appelée "HeadQuarter" (HQ)

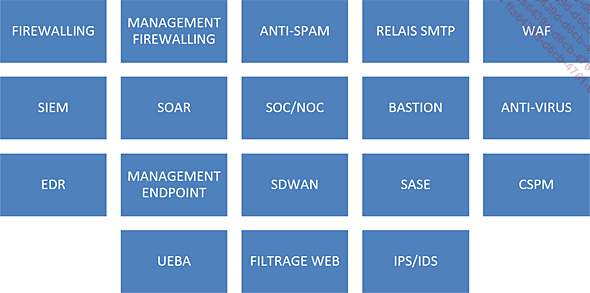

Cette entité est le centre névralgique du système d’information, l’endroit où sont stockés les serveurs, les baies de stockage, les éléments actifs, les datacenters certifiés ISO ou non, les accès télécoms, les firewalls, les serveurs de messagerie, les antivirus, les applications métier, les applications collaboratives, les frontaux de publications, les annuaires, les serveurs DNS… et bien souvent les équipes IT de production (les "Ops"). Dans ce cloud privé, il est désormais nécessaire d’ajouter des éléments technologiques de cyber-sécurité afin de parfaire la panoplie du DSI avisé :

-

Relais de messagerie avec système anti-spam

-

Système de protection des applications web (WAF)

-

Système de proxy d’authentification (BASTION)

-

Gestion centralisée des endpoints

-

Gestion centralisée des firewalls distants

-

Gestion centralisée des logs avec corrélateurs d’événements (SIEM)

-

Gestion centralisée des opérations de NOC/SOC

-

Gestion de l’orchestration des événements de sécurité (SOAR)

-

Gestion automatique des comportements utilisateurs (UEBA)

-

Gestion de la sécurisation des liens télécoms et de la qualité applicative (SDWAN)

-

Gestion de la sécurité dans le cloud (CSPM)

-

Gestion de la sécurité des utilisateurs/applications avec le réseau (SASE)

-

Gestion de la prévention d’intrusion et de la détection d’intrusion (IPS/IDS)

-

Gestion du filtrage web

Cette architecture idéale est coûteuse. Il est évident que toutes les entreprises ne peuvent pas effectuer l’investissement associé. Dans ce cas, il est nécessaire d’envisager une sous-traitance cyber avec un spécialiste qui, lui, dispose de ce type d’environnement (d’ailleurs mutualisé entre ses clients).

Éléments d’architecture...

Clients

1. Postes de travail

a. Contexte principal

Les postes de travail sont un des éléments du système d’information, pratiquement toujours localisés au sein de l’entreprise avec majoritairement un système d’exploitation de type Microsoft Windows (versions 7-8-10 actuellement supportées courant 2021). Ce système majoritaire en fait une cible de choix pour les attaquants qui vont exploiter les nombreuses failles, obligeant Microsoft à fournir toute une série de correctifs/patchs pour remédier à la situation.

Tous les deuxièmes mardis de chaque mois a lieu le "Patch Tuesday" de tous les systèmes Microsoft. Il est d’ailleurs possible de configurer un serveur de mises à jour centrales avec le service Windows Update Service (WUS) afin de faire des économies en bande passante réseau internet : c’est le serveur WUS qui récupère les mises à jour, et ensuite tous les postes se synchronisent avec le serveur WUS via le LAN.

Les postes clients sont vulnérables, beaucoup plus que les serveurs, car ils sont utilisés par une population non informaticienne souvent peu sensibilisée à la cyber-sécurité. Celle-là même qui va cliquer sur un lien web pensant qu’elle a gagné potentiellement un gros gain au Loto. C’est ainsi que le piège...

Serveurs

Les serveurs, qu’ils soient en cloud privé, en cloud public, on-premise, sous Windows ou sous Linux, sous forme de VM, en bare-metal ou en conteneurs doivent être considéré de la même façon d’un point de vue sécuritaire :

-

Disposer des dernières versions d’operating system et de middleware.

-

Disposer d’un anti-virus (même sous Linux).

-

Disposer d’un EDR.

-

Être protégés dans une DMZ adéquate.

-

Être protégés par des systèmes de rebond au lieu d’être exposés sur Internet :

-

Un relais SMTP protège un serveur de messagerie.

-

Un proxy web protège le surf sortant.

-

Un reverse proxy protège les accès web entrants.

-

Un Web Application Firewall (WAF) protège les ressources web applicatives.

-

Les serveurs publics doivent être nattés via un firewall (aucun serveur ne doit disposer d’adresse IP publiques configurées sur ses interfaces réseau).

-

Les logs système/applicatif doivent être exportés vers un serveur de logs centralisé et vers un système de SIEM.

-

Les services doivent être monitorés (Zabbix, Nagios, What’s up, Azure Monitor, Cacti…).

-

Les éléments matériels doivent être redondés (cartes réseau, alimentation...

Réseaux

La cyber-résilience peut tout à fait s’appliquer au domaine des réseaux, notamment aux liens télécoms et aux équipements dits "actifs" comme les routeurs, les switchs ou encore les bornes Wi-Fi.

1. Télécom

D’une façon générale, il convient de gérer la redondance des liens afin d’assurer la continuité d’activité avec le recours à plusieurs opérateurs (Orange, SFR, Free PRO, autres opérateurs alternatifs), le tout associé avec un lien internet sans débit garanti (burst uniquement).

Il est nécessaire de mélanger les technologies afin d’avoir la redondance recherchée : 4G/5G, filaire MPLS/FO/xDSL/Internet, satellite, SDWAN, IPSec, SSL…

Les offres opérateur internet en cœur de réseau avec le firewall managé sont intéressantes car le risque est ainsi déporté chez l’opérateur (dont c’est souvent le métier).

L’important ici est de disposer de contrats solides avec les opérateurs et d’engagement de GTI/GTR/pénalités… en adéquation avec les exigences requises.

2. Éléments actifs

Tous les éléments sont à doubler afin d’assurer une continuité d’activité ; ils entrent pleinement...

Autres dispositifs IT à sécuriser

D’autres dispositifs fondamentaux des systèmes d’information sont à prendre en compte :

-

Firewall (on-premise, managé en cloud privé ou en mode SaaS en cloud public) : Fortinet, Palo Alto, CheckPoint…

-

Stockage via des baies de stockage traditionnelles SAN (constructeurs HPE, Nutanix, IBM…) ou stockage distribué (Ceph, PureStorage, Scality…)

-

Sauvegarde : Veeam, Atempo, NetBackup, CommVault

-

Annuaires Active Directory/Azure AD/LDAP

-

Objets connectés/IOT

-

Messageries : Exchange Online sur M365, Exchange on-premise, Roundcube, Zimbra, Postfix/Dovecot…

-

Accès nomades : Client VPN FortiClient, TheGreenBow, Secure Remote CheckPoint…)

-

Comptes à privilèges : Wallix, Balabit, BeyondTrust, Systancia, JumpServer (JumpServer est une (rare) solution open source (Privilegied Access Management), disponible sur le site : https://www.jumpserver.org/index-en.html)...

-

Scanner de vulnérabilités : OpenVAS, IKare d’iTrust, Nessus…

Cette liste n’est pas exhaustive ; pour autant, les best practices de cyber-résilience vues ci-dessus s’appliquent à chaque fois et à chaque élément du SI.

Sensibilisation humaine

Après avoir passé en revue le bouclier technologique indispensable à la survie de toute entreprise dans le cyber-espace, la thématique de la sensibilisation cyber est sans aucun doute le complément idéal pour parfaire la posture de sécurité des SI.

La sensibilisation s’adresse à tous les collaborateurs de l’entreprise, y compris le top management. Elle a plusieurs objectifs et peut prendre une multitude de formes.

Objectifs

La sensibilisation a pour objectifs de :

-

Acculturer les collaborateurs à la cyber-sécurité sur les éléments principaux du domaine : sécurisation de l’environnement numérique, protection des données personnelles et de la vie privée.

-

Tester les collaborateurs : recours à des tests automatisés de façon régulière afin de maintenir un niveau élevé de bons réflexes de protection.

-

Mesurer le niveau de connaissance des collaborateurs.

L’idée principale est que le danger se situe entre la chaise et l’écran d’ordinateur, c’est-à-dire l’humain, et qu’il est donc nécessaire de lui donner toutes les ficelles afin de ne pas se faire piéger en cliquant par exemple sur un lien malveillant, en surfant sur des sites illégaux, en communiquant des données...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations