L'analyse de risques avec EBIOS

Introduction

Après avoir vu dans le chapitre précédent la gestion des risques avec la norme ISO 27001 et la nécessité de mener des analyses de risques, ce chapitre présente une mise en situation pratique avec l’utilisation de la méthodologie d’analyse de risques EBIOS appliquée à un exemple, le service d’hébergement souverain "LeCloud-IaaS" commercialisé par la société LeCloud.fr. Cette analyse de risques est un document obligatoire dans le cadre de la démarche de certification ISO 27001 entamée par LeCloud.fr.

Présentation de la méthode EBIOS

1. Définition

« La méthode EBIOS (Expression des Besoins et Identification des Objectifs de Sécurité) permet d’apprécier et de traiter les risques. Elle fournit également tous les éléments nécessaires à la communication au sein de l’organisme et vis-à-vis de ses partenaires, ainsi qu’à la validation du traitement des risques. Elle constitue de ce fait un outil complet de gestion des risques. », EBIOS - Méthode de gestion des risques, version du 25 janvier 2010, ANSSI/ACE/BAC.

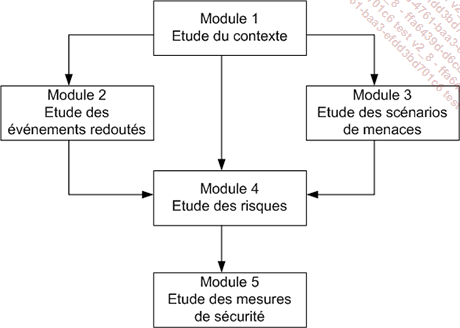

2. Démarche par module

La méthode EBIOS s’appuie sur une démarche itérative en cinq modules :

-

Module 1 : étude du contexte

-

Module 2 : étude des événements redoutés

-

Module 3 : étude des scénarios de menaces

-

Module 4 : étude des risques

-

Module 5 : étude des mesures de sécurité

3. Synoptique

Les modules d’EBIOS

Module 1 : étude du contexte

1. Définition du cadre de la gestion des risques

a. Cadrage de l’étude des risques

Dans le cadre de la future certification ISO 27001, l’objectif de l’étude est de présenter les résultats de l’analyse des risques relatifs à la sécurité du système d’information constitutif du service d’hébergement proposé, et in fine, de gérer les risques SSI et d’élaborer la politique SSI.

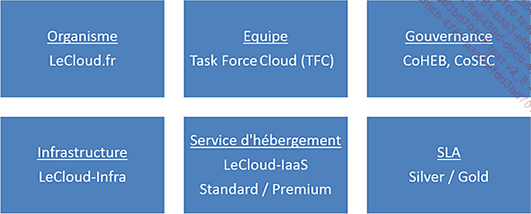

Le service d’hébergement LeCloud-IaaS est constitué de trois éléments fondamentaux :

-

Des moyens humains, organisés au sein d’une entité appelée TaskForceCloud (TFC).

-

Une infrastructure technique appelée LeCloud-Infra.

-

Un contrat concernant un service d’hébergement de données de type Infrastructure as a Service avec des datacenters en France et des serveurs appartenant à la société de droit français LeCloud.fr. Ce service "LeCloud-IaaS" est décliné en deux versions : l’offre Standard et l’offre Premium :

|

Offre Standard |

Offre Premium |

|

LeCloud-IaaS Standard Niveau de garantie (SLA) Silver/Gold Options d’évolutivité (options) |

LeCloud-IaaS Premium Niveau de garantie (SLA) Silver/Gold Options d’évolutivité (options) |

Une politique de sécurité des systèmes d’information (PSSI) doit ainsi être produite.

Sur l’année 2021, LeCloud.fr envisage trois types d’actions en vue de renforcer sa capacité d’hébergeur de données :

-

Une mise en place d’un système de management de la sécurité de l’information (SMSI) sur les activités d’hébergement et d’infogérance de services critiques et sensibles.

-

Une formation 27001 Lead Implementer pour le RSSI.

-

Une formation 27001 Lead Auditor pour le DPO.

Terminologie de l’étude de cas EBIOS

b. Description du contexte général

Organisme étudié

L’organisation étudiée dans le cadre de la gestion des risques est la TFC, pôle spécialisé à l’activité d’hébergement de type IaaS. Ce pôle est rattaché à la direction BU...

Définition des critères de gestion des risques

Les critères de gestion des risques retenus sont les suivants :

|

Action |

Critère de gestion des risques (règle choisie pour réaliser l’action) |

|

Événements redoutés |

|

|

Estimation des événements redoutés (module 2 de la méthode EBIOS) |

Les événements redoutés sont estimés en termes de gravité à l’aide de l’échelle définie à cet effet (échelle de niveaux de gravité ECH-NIV-GRA). |

|

Évaluation des événements redoutés (module 2) |

Les événements redoutés sont classés par ordre décroissant de vraisemblance (échelle de niveaux de vraisemblance ECH-NIV-VRA). |

|

Scénarios de menaces |

|

|

Estimation des scénarios de menaces (module 3) |

Les scénarios de menaces sont analysés à l’aide de l’identification des sources de menaces et la vraisemblance de chaque scénario de menace est estimée à l’aide de l’échelle de vraisemblance. |

|

Évaluation des scénarios de menaces (module 3) |

Les scénarios de menaces sont évalués par ordre décroissant de vraisemblance. |

|

Risques |

|

|

Estimation des risques (module 4) |

La gravité d’un risque est égale à celle de l’événement... |

Identification des biens

1. Identification des biens essentiels, de leurs relations et de leurs dépositaires

Dans le cadre du sujet de l’étude, LeCloud.fr a retenu les processus suivants en tant que biens essentiels (biens immatériels) :

|

Processus essentiels |

Informations essentielles concernées |

Dépositaires |

|

Exploiter l’infrastructure LeCloud-Infra |

Cartographie du socle infrastructure Monitoring temps réel et rapports de monitoring Politique de gestion des sauvegardes/restaurations des données d’administration Politique d’accès aux données PSSI PRA (plan de reprise d’activité) |

TFC |

|

Exploiter les services LeCloud-IaaS |

Cartographie du socle infrastructure Cartographie des services hébergés Monitoring temps réel et rapports de monitoring Politique de gestion du stockage des données de santé Politique de sauvegarde des données de santé Politique d’archivage des données de santé Politique de restitution des données Politique d’accès aux données PSSI PRA |

TFC |

|

Mettre en production LeCloud-IaaS Standard et Premium |

Liste des clients ayant souscrit à l’offre LeCloud-IaaS Standard LeCloud-IaaS Premium et les SLA associées Politique d’accès clients |

TFC |

|

Faire évoluer l’environnement des clients LeCloud-IaaS Standard et Premium avec les sizing options |

Liste des clients ayant souscrit aux offres LeCloud-IaaS Standard et LeCloud-IaaS Premium et les SLA associées Liste des demandes d’évolutions |

TFC |

|

Effectuer les restitutions des données de santé aux clients |

Demande des clients Restitution de la sauvegarde sur le serveur du client |

TFC |

|

Mettre en œuvre la procédure de réversibilité |

Demande du client Procédure de réversibilité |

TFC |

2. Identification des biens supports, de leurs relations et de leurs propriétaires

LeCloud.fr a retenu les biens supports suivants :

-

En interne :

-

SYS : réseau LeCloud-Infra

-

SYS : réseau TFC

-

ORG : organisation TFC

-

LOC : locaux de l’hébergeur

-

En interface :

-

SYS : réseau VPN MPLS proposé par LecLoud.fr à ses clients pour le raccordement à la plateforme d’hébergement

-

SYS : réseau Internet

3. Détermination...

EBIOS : la suite des modules

Le module 2 (Étude des événements redoutés), le module 3 (Étude des scénarios de menaces), le module 4 (Étude des risques) et le module 5 (Étude des mesures de sécurité) de la méthode EBIOS sont présentés en annexe : "Annexe 1 - Résultat de l’analyse de risques EBIOS".

EBIOS Risk Manager

Par rapport à la méthode EBIOS version 2010 basée sur l’analyse et l’évaluation des risques, l’ANSSI a souhaité la faire évoluer vers EBIOS Risk Manager (ou EBIOS RM) en 2018.

EBIOS RM s’inscrit donc dans le contexte cyber ambiant et dans un nouveau cadre centré sur l’utilisateur et l’écosystème. Elle part des missions stratégiques de haut niveau pour descendre petit à petit vers les parties métier et techniques, avec un focus sur les chemins d’attaques potentiels.

EBIOS RM introduit cinq ateliers :

-

Atelier 1 : Cadrage / socle de sécurité. Il s’agit de détailler au cours d’un atelier avec les parties prenantes (DSI, métiers, RSSI, DG, DPO) les éléments suivants : cadre de l’étude, missions, périmètre métier et technique, biens supports, événements redoutés, évaluation de la gravité, définition du socle de sécurité et écarts constatés avec le réel.

-

Atelier 2 : Sources de risque. Il s’agit de mener l’identification des sources de risques (SR) et les objectifs de sécurité visés (OV). Seuls les SR/OV les plus pertinents pour le reste de l’analyse EBIOS RM sont retenus à ce stade.

Exemple : attaque...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations