La sécurité applicative - Label applicatif

Introduction

Ce chapitre aborde une problématique fondamentale de la sécurité des applications métier qui sont installées tant on-premise que dans le cloud. Au fond, peu importe la localisation, il s’agit ici de dresser un ensemble d’exigences qui vont servir à atteindre un degré de maturité nécessaire avant toute mise en production applicative. La problématique étudiée est une brique essentielle du dispositif de sécurisation du système d’information qui, il faut le rappeler, est constitué notamment d’applications, celles-là mêmes qui sont à l’origine de la production des données. Pour autant, aucune norme, certification, labellisation ou visa de sécurité n’existent sur ce domaine. Un comble !

Contexte

1. Objet

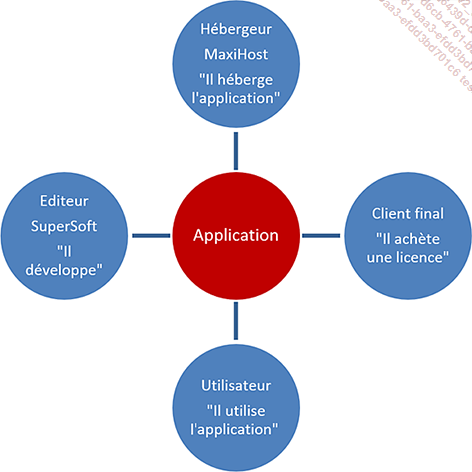

Ce chapitre présente une proposition de référentiel pour un label applicatif. Ce référentiel s’applique à toute société qui est en situation d’héberger des applications au sein de ses datacenters (qu’elle soit client final ou hébergeur). Il va servir de base de travail afin de vérifier que les applications sont sécurisées, et ainsi il va s’imposer aux éditeurs.

Il fait référence à la société fictive "MaxiHost" dont l’activité est d’héberger des systèmes d’information de santé. MaxiHost est certifié HDS niveau 1 à 6 (cf. chapitre Écosystème de santé).

Il exprime la stratégie globale décidée par la direction de MaxiHost en matière d’applications pouvant traiter des données sensibles (données à caractère personnel, données médicales…).

Il décrit les exigences de sécurité applicables à l’application hébergée et à son éditeur SuperSoft afin de maintenir un haut niveau de sécurité sur l’ensemble du service proposé au client final.

Les entités en jeu autour de l’application

2. Documents de référence

Dans un but de cohérence...

Organisation de la sécurité de l’information

1. Fonctions et responsabilités liées à la sécurité de l’information

|

ISO |

Un contact sécurité chez l’éditeur est formellement identifié. Ce contact est un médiateur permettant de faire le lien entre MaxiHost et l’éditeur SuperSoft en cas d’incident de sécurité touchant l’application. |

|

Conseil MaxiHost |

En cas de faille de sécurité applicative, MaxiHost contacte le relais sécurité (un correspondant sécurité) chez l’éditeur. Ce correspondant sécurité centralise l’ensemble des échanges entre MaxiHost et l’éditeur et s’occupe de la communication relative au traitement de la vulnérabilité. |

|

Éléments éditeur SuperSoft |

|

2. Relation avec les groupes de travail spécialisés

|

ISO |

L’éditeur doit organiser une veille de sécurité relative aux éléments clés de son application. |

|

Conseil MaxiHost |

Le correspondant sécurité de l’éditeur recueille les vulnérabilités relatives à l’application fournie (veille externe et recueil d’éléments transmis directement à l’éditeur). |

|

Éléments éditeur SuperSoft |

... |

Gestion des données

1. Identification des données sensibles

|

RGPD |

Les données sensibles traitées par l’application doivent être identifiées en tant que telles. |

|

Conseil MaxiHost |

Les données à caractère personnel sont identifiées dans l’application. Les données médicales à caractère personnel font l’objet d’une identification également. En cas de champs de saisie libre pouvant contenir des données sensibles, le contenu global du champ est identifié comme de sensibilité maximale. |

|

Éléments éditeur SuperSoft |

|

a. Propriété des actifs

|

RGPD |

Les données sensibles ont des propriétés spécifiques. |

|

Conseil MaxiHost |

L’accès aux données sensibles est soumis à traçabilité nominative. Aucune trace ne doit faire figurer de données sensibles dans son contenu. Chaque type de donnée est identifié avec une durée de conservation maximale. |

|

Éléments éditeur SuperSoft |

|

b. Purge des données

|

RGPD |

Les données ayant atteint leur durée de conservation réglementaire doivent être supprimées. |

|

Conseil MaxiHost |

Chaque donnée identifiée comme sensible doit posséder une date de conservation maximale. Une fois cette durée de conservation atteinte... |

Contrôle d’accès

1. Exigences métier en matière de contrôle d’accès

a. Politique d’accès utilisateur

|

ISO |

Les utilisateurs de l’application accèdent à celle-ci suivant des moyens d’authentification appropriés. |

|

Conseil MaxiHost |

Tout compte administrateur de la solution doit accéder à celle-ci au moyen d’une authentification forte. Tout utilisateur pouvant accéder à des données de santé à caractère personnel doit s’authentifier sur l’application via un mécanisme d’authentification forte conforme aux recommandations de l’ANS et de la PGSSI-S. Les utilisateurs n’accédant pas à des données de santé à caractère personnel peuvent s’authentifier sur le système via des mécanismes d’authentification simples. Les référentiels suivants peuvent être consultés pour la mise en œuvre de mécanismes d’authentification pertinents : |

|

Éléments éditeur SuperSoft |

|

b. Politique de mot de passe

|

ISO |

Une politique de constitution des mots de passe utilisés sur l’application doit suivre les recommandations de la CNIL. |

|

Conseil MaxiHost |

1. Gestion des mots de passe Les mots de passe sont gérés de manière conforme aux recommandations de la CNIL, comme suit : Cas n°1 : mot de passe seul Si l’authentification repose uniquement sur un identifiant et un mot de passe, la commission considère que :

La robustesse de cette authentification repose exclusivement sur la qualité intrinsèque du mot de passe de l’utilisateur. Le RSSI se doit d’alerter l’utilisateur à ce sujet et, dans la mesure du possible, le conseiller dans la création de son mot de passe. Cas n°2 : mot de passe et restriction d’accès au compte Si l’authentification prévoit une restriction de l’accès au compte, la commission considère que :

|

Cryptographie

1. Mesures cryptographiques

a. Politique d’utilisation des mesures cryptographiques

|

ISO |

Les opérations de cryptographie doivent être décrites dans la documentation de l’application et faire figurer des mécanismes conformes à l’état de l’art. |

|

Conseil MaxiHost |

Les fonctions utilisant de la cryptographie doivent être identifiées. Celles-ci peuvent être :

Les fonctions cryptographiques doivent respecter les recommandations de l’ANSSI ou organisme équivalent. À titre d’information, les mécanismes cryptographiques recommandés sont décrits ici : |

|

Éléments éditeur SuperSoft |

|

b. Gestion des clés

|

ISO |

Les clés cryptographiques doivent être conservées sous protection. |

|

Conseil MaxiHost |

La documentation de l’application décrit la manière dont les clés cryptographiques sont stockées. |

|

Éléments éditeur SuperSoft |

|

Sécurité liée à l’exploitation

1. Procédures et responsabilités liées à l’exploitation

a. Procédures d’exploitation documentées

|

ISO |

L’application doit être documentée (utilisation et fonctionnement global). |

|

Conseil MaxiHost |

Une documentation de l’application doit être réalisée de manière à permettre à l’hébergeur de mettre celle-ci à disposition du client dans les meilleures conditions et dans le respect des exigences de sécurité. |

|

Éléments éditeur SuperSoft |

|

b. Gestion des changements

|

ISO |

Les changements apportés à l’application doivent être documentés et communiqués à l’hébergeur. |

|

Conseil MaxiHost |

Tout changement impliquant des fonctions de sécurité ou ayant un impact sur l’hébergement et le respect des exigences de sécurité doit faire l’objet d’une communication et d’une documentation à destination de l’hébergeur. |

|

Éléments éditeur SuperSoft |

|

2. Sauvegarde et archivage

a. Sauvegarde des informations

|

ISO |

Les informations sensibles doivent pouvoir être facilement sauvegardées et exportées sous une forme chiffrée. |

|

Conseil MaxiHost |

L’application doit fournir une fonctionnalité de sauvegarde et d’export des données sensibles (métier, à caractère personnel ou médicales). Dans la mesure du possible, il doit être possible de sauvegarder les données hébergées spécifiquement sans avoir recours à une sauvegarde globale de l’application (image sauvegardée). |

|

Éléments éditeur SuperSoft |

|

|

Spécifique HDS |

Un plan général de sauvegarde doit être rédigé pour l’application en cohérence avec les données traitées. |

|

Conseil MaxiHost |

Une politique générale de sauvegarde doit être rédigée par le fournisseur de l’application au titre de la documentation sécurité de l’application. Celle-ci doit proposer un exemple standard de périodicité de sauvegarde en fonction des données hébergées. Ce plan... |

Sécurité des communications

1. Connexion de l’application aux systèmes externes

|

ISO |

Les transferts de données réalisés via l’application doivent être protégés. |

|

Conseil MaxiHost |

L’application doit pouvoir se connecter aux systèmes externes grâce à des protocoles sécurisés (chiffrement de tunnels). Une authentification forte mutuelle entre l’application et les systèmes externes doit être réalisée. |

|

Éléments éditeur SuperSoft |

|

2. Messagerie électronique

|

ISO |

L’information transitant par la messagerie électronique doit être protégée de manière appropriée. |

|

Conseil MaxiHost |

Les données sensibles de l’application pouvant transiter par messagerie doivent être chiffrées/signées par l’application. Une fonction spécifique de l’application doit pouvoir permettre un export des données sécurisé pour transmission par messagerie (fonction d’archive chiffrée pour communication). |

|

Eléments éditeur SuperSoft |

|

Acquisition, développement et maintenance des systèmes d’information

1. Sécurité des processus de développement et d’assistance technique

a. Privacy by Design

|

ISO |

Le développement des applications doit être effectué en conformité avec le principe du « Privacy by Design ». |

|

Conseil MaxiHost |

La sécurité des données sensibles doit être assurée dès le début du développement de l’application. Le présent document peut servir de base à l’intégration de spécifications fonctionnelles sécurité. De manière générale, l’application doit permettre d’identifier dès sa conception les données sensibles de manière à pouvoir les traiter de façon sécurisée (transferts chiffrés, traçabilité nominative des accès, exports des données…). |

|

Eléments éditeur SuperSoft |

|

b. Procédures de contrôle des changements de système

|

ISO |

Les changements applicatifs doivent faire l’objet d’une communication. |

|

Conseil MaxiHost |

Tout changement impactant potentiellement les données hébergées doit faire l’objet d’une communication auprès de l’hébergeur afin d’assurer le maintien... |

Gestion des incidents liés à la sécurité de l’information

1. Responsabilités et procédures

|

ISO |

L’éditeur doit proposer à l’hébergeur un contact privilégié afin de gérer les incidents. |

|

Conseil MaxiHost |

Afin de gérer le support applicatif et la médiation en cas d’incident, l’éditeur propose à l’hébergeur un contact privilégié. |

|

Eléments éditeur SuperSoft |

|

2. Signalement des événements liés à la sécurité de l’information

|

ISO |

L’application doit disposer d’une fonctionnalité d’alerte en cas de suspicion d’incident. |

|

Conseil MaxiHost |

Un utilisateur doit pouvoir, via une fonction de l’application, émettre une alerte en cas de suspicion d’incident ou de dysfonctionnement. Cette alerte est relayée à l’administrateur de l’application et dirigée ensuite vers les interlocuteurs appropriés en fonction du contenu de celle-ci et des procédures convenues entre l’hébergeur et l’éditeur. |

|

Eléments éditeur SuperSoft |

|

3. Veille applicative

|

ISO |

L’éditeur est tenu de réaliser une veille sécurité sur son application. |

|

Conseil MaxiHost |

L’éditeur doit communiquer à l’hébergeur... |

Aspects de la sécurité de l’information dans la gestion de la continuité de l’activité

1. Continuité de la sécurité de l’information

a. Mode dégradé

|

ISO |

Suivant les fonctions offertes par l’application, un mode de fonctionnement dégradé doit être proposé. |

|

Conseil MaxiHost |

Un mode de fonctionnement de l’application hors ligne peut être proposé aux utilisateurs en cas d’incident impactant la plateforme d’hébergement. L’application peut, en ce sens, permettre une reprise des données en mode nominal une fois l’incident traité. |

|

Eléments éditeur SuperSoft |

|

Conformité

1. Conformité aux exigences de sécurité

a. Identification de la législation et des exigences contractuelles applicables

|

ISO |

Le présent document peut servir de référentiel d’audit de l’application pour l’hébergeur. |

|

Conseil MaxiHost |

Des audits de l’éditeur sur l’application peuvent être réalisés de manière à s’assurer de la conformité de l’application envers les standards et les exigences de sécurité de l’hébergeur. |

|

Eléments éditeur SuperSoft |

|

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations