IS & cybersecurity

Système d’information

Pour entamer cet ouvrage, il est essentiel de définir ce qu’est un système d’information (SI) ou Information System (IS) en anglais. Le SI est un ensemble de ressources « humaines » (personnel, formations, procédures, etc.) et « techniques » (matériels, logiciels, données, réseau, etc.) permettant à travers plusieurs « processus » de collecter, regrouper, classifier, traiter et diffuser de l’information. Son objectif est la création de « valeur ajoutée » (VA) pour l’entreprise (dans le monde physique et dans le cyberespace). Le cyberespace représente l’espace virtuel où se déroulent l’échange et le traitement des informations à l’échelle mondiale. Pour garantir la pérennité de cet objectif, il est primordial de protéger le SI contre toutes les menaces. La cybersécurité entre en jeu pour protéger les systèmes d’information contre les cyberattaques et autres activités malveillantes.

Très souvent, les équipes travaillant dans l’Information Technology (IT) utilisent la notion de « SI » pour désigner « le Système Informatique », se référant principalement à l’aspect...

Cybersécurité

L’observateur de marché Gartner donne la définition suivante de la cybersécurité :

« Cybersecurity is the combination of people, policies, processes and technologies employed by an enterprise to protect its cyber assets. Cybersecurity is optimized to levels that business leaders define, balancing the resources required with usability/manageability and the amount of risk offset. Subsets of cybersecurity include IT security, IoT security, information security and OT security. »

Soit la traduction suivante : « La cybersécurité est la combinaison de personnes, de politiques, de processus et de technologies mis en œuvre par une entreprise pour protéger ses actifs cybernétiques. La cybersécurité est optimisée selon les niveaux définis par les dirigeants d’entreprise, en équilibrant les ressources nécessaires avec la convivialité/la gestion et le degré de réduction des risques. Les sous-ensembles de la cybersécurité comprennent la sécurité des technologies de l’information (IT), la sécurité de l’Internet des objets (IoT), la sécurité de l’information et la sécurité des technologies opérationnelles (OT). »

Concrètement, cela implique de collaborer avec la direction...

Infrastructure et Secure by Default

Étant principalement destiné à un public technique, ce livre mettra l’accent sur la cybersécurité côté technique (design d’infrastructure et solutions défensives). Cependant, les autres aspects seront également effleurés en surface. Pour débuter, explorons le contexte : contrairement à ce qui est souvent véhiculé par le marketing et d’autres professionnels peu scrupuleux, la situation ne cesse de se complexifier.

Les systèmes d’information modernes se composent de multiples couches technologiques, donnant lieu à des configurations hybrides complexes. Ces configurations exigent une expertise considérable à la fois dans les technologies héritées (legacy) et nouvelles. À titre d’exemple concret, voici une liste initiale des technologies à maîtriser, seulement au sein de l’éditeur Microsoft (imaginez alors lorsque l’on multiplie les éditeurs…) :

-

ADDS/AAD (Identity Provider (IDP) comme Azure AD ou des directories comme ADDS, etc.)

-

DNS (Domain Name System)

-

SSO (Single Sign-On)

-

GPO (Group Policy Objects)

-

DHCP (Dynamic Host Configuration Protocol)

-

RDS (Remote Desktop Services)

-

Virtualisation (hyperviseur Hyper-V)

-

Containers (Docker, ACI Azure Container Instance, AKS Azure Kubernetes Service, etc.)

-

VMSS (Azure Virtual Machine Scale Sets)

-

VLAN (Virtual Local Area Network)

-

VPN (Virtual Private Network)

-

VNET (Virtual Network)

-

Virtual Network Peering

-

NSG (Network Security Group)

-

Firewalls

-

App Services

-

Scaling concepts

-

ExpressRoute

-

Azure Key Vault

-

Etc.

La planification, le déploiement, la maintenance et l’amélioration du SI en environnement moderne de type cloud hybride exigent des compétences techniques spécialisées dans tous (ou presque) les domaines de l’IT ! La formation obligatoire et annuelle des équipes doit donc être dans la culture de l’entreprise pour atteindre un niveau de cloud hybride mature.

Le déroulé classique dans un projet cloud hybride consiste à assurer dans un premier temps la brique fonctionnement, puis dans un deuxième temps la brique protection. Mais à tous les stades du projet vous devez penser Secure by Default, du début jusqu’à la fin du projet....

Menaces

Pour être efficace en cybersécurité, il est impératif de comprendre avec précision contre qui nous nous protégeons. Cette compréhension est la première étape cruciale pour élaborer une stratégie de défense solide. Les cybermenaces peuvent provenir de divers acteurs malveillants, tels que les hackers individuels, des concurrents industriels, du personnel interne, des groupes de pirates informatiques, des organisations criminelles ou même des États.

Chacun de ces acteurs possède des motivations et des capacités différentes, allant de la recherche d’informations sensibles à des fins financières, politiques ou stratégiques jusqu’au chantage et à la destruction. Identifier les acteurs potentiels permet de cibler les vecteurs d’attaque probables et de mettre en place des mesures de sécurité adaptées. Cette approche proactive aide à anticiper et à parer les menaces, renforçant ainsi la posture globale de sécurité et préservant l’intégrité des systèmes et des données.

Mettons en perspective les outils de protection et leur efficacité. À l’heure actuelle, il est important de reconnaître que se défendre contre les attaques étatiques présente des défis significatifs (voire non réalisables).

Ces acteurs exercent un contrôle substantiel sur tous les aspects de la chaîne des services informatiques. Cela englobe la production de matériel (par exemple, les ordinateurs), les systèmes et logiciels (comme Windows), les normes (telles que les chiffrements et les certificats) ainsi que la recherche et le développement, soutenus par des ressources financières et humaines pratiquement illimitées. Sans même aborder le recrutement des meilleures compétences du secteur, leur arsenal se transforme en une force quasiment invincible.

Cela dit, il est essentiel de comprendre que la sécurité en ligne ne se réduit pas uniquement à la protection contre les attaques étatiques. Pour la plupart des entreprises et des utilisateurs, la mise en œuvre de mesures de sécurité solides reste une étape cruciale pour se protéger contre les menaces plus...

LCR (légale, conforme, réglementaire)

Les systèmes d’information contiennent des ressources qui peuvent être localisées dans différents pays, chacun avec ses propres lois, normes et règlements. Les entreprises doivent s’adapter et respecter ces différentes règles en fonction de la localisation de leurs ressources, ce qui peut rapidement devenir un casse-tête. La cybersécurité doit être pensée en fonction de ces éléments et, pour simplifier, l’acronyme LCR est souvent utilisé pour différencier les cadres légaux, conformes et réglementaires.

En plus des outils et technologies mentionnés précédemment, la partie LCR de la cybersécurité a considérablement évolué au cours des quinze dernières années. On ne parle plus seulement de sécurité, mais de cybersécurité, en tenant compte des contextes suivants :

-

Légale : respect des lois et décrets du pays, par exemple HADOPI.

-

Conforme : respect des normes internationales, par exemple ISO 27001.

-

Réglementaire : respect des règlements, par exemple RGPD/GDPR.

Dans le contexte LCR, il est important de prendre en compte les lois dites extraterritoriales concernant le traitement de données. Ces lois peuvent avoir un impact sur les entreprises françaises. Voici quelques exemples :

-

Patriot Act 2001 (contexte terroriste) : il s’agit d’une loi d’exception qui est sans cesse renouvelée...

Cybersécurité : par où commencer ?

Pour commencer, il faut partir du SI existant. Généralement, celui-ci est composé de deux parties distinctes :

-

les humains ;

-

les outils techniques (les ordinateurs et autres équipements et applications).

Pour les humains, cela va passer principalement par des politiques, de la documentation, des formations, de la sensibilisation sur les menaces (20 % du livre). Pour les équipements et services techniques, cela repose sur des fabricants et éditeurs de solutions (80 % du livre).

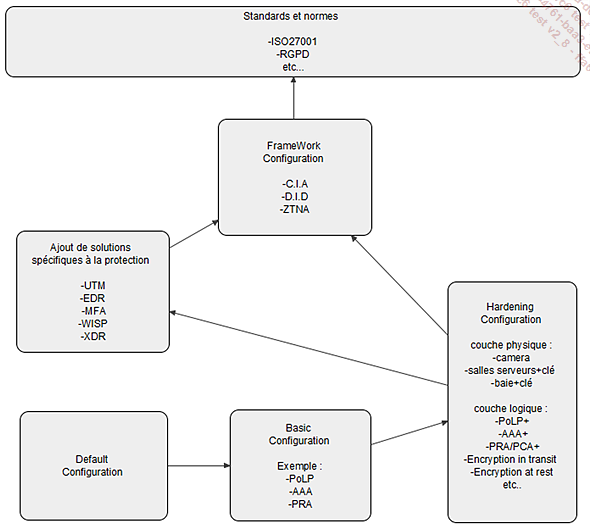

Voici une approche pragmatique qui a fait ses preuves avec le temps pour la partie technique :

-

Déployer les configurations par défaut.

-

Configurer les équipements (partie logique et physique) avec les grands principes PoLP, AAA, PRA.

-

Protéger la couche physique et la couche logique des équipements (cam, baies, PoLP+, AAA+, PRA/PCA, etc.).

-

Ajouter une couche d’équipements spécifiques pour la protection du SI.

-

Utiliser les cybersecurity frameworks pour définir des stratégies et tactiques pour défendre le SI.

-

Commencer une mise en conformité par rapport à une norme (référentiel) ou un règlement (articles).

Ce livre traite du déploiement et de la configuration de "solutions spécifiques" pour renforcer la sécurité du système d’information après avoir accompli l’étape du hardening. Bien qu’il soit envisageable de ne pas mettre en place ces solutions, cela laisserait les frameworks, ainsi que les standards et normes, incomplets.

1. Configuration Basic

Considérer les postes de travail, les serveurs et les autres équipements réseau comme des éléments cruciaux de la défense du SI permet de créer un environnement informatique plus résistant face aux menaces. La protection et la sécurisation adéquates de ces endpoints non seulement préservent l’intégrité des données et des systèmes, mais garantissent aussi la continuité des activités du système d’information.

Par exemple, les systèmes Microsoft tels que les systèmes d’exploitation Windows ne sont pas sécurisés par défaut, mais ils sont conçus...

Cybersécurité avec WatchGuard

Jusqu’à maintenant, nous sommes restés très théoriques et avons présenté le SI, les menaces, les principaux outils de défense, les environnements LCR ainsi que les modèles de référence à suivre pour se protéger.

Maintenant, nous allons voir comment un acteur de la cybersécurité reconnu mondialement, en l’occurrence WatchGuard, nous aide à protéger concrètement un SI.

Tous les produits et services WatchGuard font partie de la « ONE » Unified Security Platform (USP) qui a été conçue pour fournir un écosystème performant contre les menaces actuelles et futures. Il existe cinq piliers dans cette approche, que nous allons détailler.

-

Sécurite intégrale

Catalogue de produits complet pour protéger chaque aspect du SI et casser la Cyber Kill Chain des menaces et hackers :

-

On sécurise les flux entre zones du SI par UTM grâce au firewalling et à l’inspection HTTPS (DPI SSL).

-

Une fois le flux SSL/TLS inspecté, on applique les services en abonnements (AV, ADP, filtrage web et app, etc.).

-

On protège les utilisateurs contre le phishing et le filtrage internet grâce à DNS Watch.

-

On protège les accès depuis l’extérieur au travers de VPN (IKEv2 et SSL/TLS)...

Chronologie simplifiée de l’histoire du computing, du networking et de la cybersécurité

Le livre a pour ambition d’être accessible à un public large, qu’il s’agisse d’étudiants ou de professionnels. Afin de comprendre les enjeux actuels de la cybersécurité, cette section propose de revenir un siècle en arrière, en nous immergeant dans son temps et ses technologies. Partager une base commune de connaissances sur l’histoire des technologies de l’information est un exercice fondateur pour la suite. En effet, la connaissance du passé permet de mieux comprendre le présent et d’anticiper les événements futurs. Ainsi, je pense que pour bien préparer l’avenir, il est essentiel de se familiariser avec notre passé et d’apprendre de nos précédentes expériences.

Si vous êtes déjà un professionnel aguerri dans les technologies de l’information ou dans la cybersécurité, cette section est optionnelle pour la compréhension des outils WatchGuard. Dans ce cas, vous pouvez passer directement au chapitre suivant. Sinon, soyez indulgent, car résumer un siècle sur quelques pages sans rien omettre est mission impossible. Nous avons choisi de présenter la chronologie sous forme de « big story » en mélangeant l’histoire du computing, du networking et de la cybersécurité.

Préambule

Aujourd’hui, Internet est le plus grand réseau informatique sur Terre, composé d’une multitude de réseaux interconnectés, qu’ils soient universitaires, gouvernementaux, militaires, privés ou publics. Ce réseau permet à près de cinq milliards de personnes dans le monde (4,9 milliards d’individus en 2022) de communiquer et d’échanger des connaissances, ainsi que de commercer.

Dans l’historique simplifié ci-dessous, nous citons délibérément un grand nombre d’acteurs et d’événements qui ont joué un rôle important dans le développement de la suite du modèle TCP/IP et d’autres standards dans le monde des communications. L’objectif est de vous montrer l’implication importante du gouvernement, des agences...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations