Concepts et configuration de base de la commutation

Prérequis et objectifs

1. Prérequis

Le modèle OSI et notamment les rôles de la couche liaison de données et de la couche réseau sont à connaître, ainsi que la notion de trame, de protocole Ethernet. Toutes ces notions sont abordées dans le livre "Cisco - Notions de base sur les réseaux" dans la collection Certifications aux Éditions ENI.

Le chapitre précédent est également un prérequis.

2. Objectifs

À la fin de ce chapitre, vous serez en mesure de :

Comprendre, élaborer et mettre en place la configuration de base d’un commutateur.

Réinitialiser un commutateur.

Configurer l’accès de gestion à distance d’un commutateur.

Comprendre, élaborer et mettre en place les sécurités de base d’un commutateur.

Dépanner les problèmes de commutateur.

Dépanner les problèmes de configuration de base des commutateurs.

Au regard du cahier des charges de la certification, vous serez capable de :

Reconnaître le but et les fonctionnalités de divers périphériques réseau (compétence transversale).

Sélectionner les composants requis pour rencontrer une spécification réseau donnée (compétence transversale).

Identifier les applications courantes et leur impact sur le réseau (compétence transversale)....

Configuration de base d’un commutateur

1. Rappel sur les mémoires

La mémoire est un espace permettant de stocker des données.

La mémoire vive, généralement appelée RAM (Random Access Memory), stocke de manière temporaire (volatile) des données lors de l’exécution d’un programme (car ce type de mémoire nécessite d’être alimenté électriquement pour conserver les informations).

La mémoire morte, appelée ROM (Read-Only Memory), a pour objectif de stocker de manière permanente (non-volatile RAM ou NVRAM) des données (même lorsque la mémoire n’est plus alimentée électriquement). À la base, ce type de mémoire ne peut être accédé qu’en lecture. Toutefois, il est désormais possible d’enregistrer des informations dans certaines mémoires de type ROM (EPROM & EEPROM). Le BIOS du PC est stocké dans une mémoire de type EEPROM.

Une EPROM (Erasable Programmable Read-Only Memory) est une ROM programmable et effaçable par une exposition prolongée de sa cellule à la lumière (ultraviolet).

Cette technologie est remplacée de nos jours par les EEPROM (Electrically Erasable Programmable Read-Only Memory) qui sont effaçables au moyen d’un signal électrique envoyé sur une patte bien précise de la puce électronique.

Ce type de mémoire est rare et lent et est généralement utilisé pour stocker des informations de manière quasi permanente. L’accès a lieu quasi exclusivement en lecture.

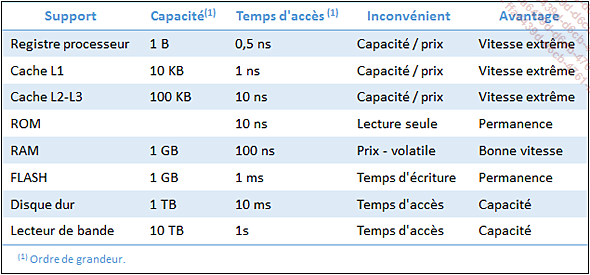

Dans les systèmes informatiques modernes, il est possible de trouver une grande variété de types de mémoires. Le coût, la rapidité, la capacité et la consommation sont des critères couramment utilisés pour déterminer le type de mémoire nécessaire, le tableau ci-dessous en propose un aperçu succinct.

Le stockage d’informations dans le processeur, sur disque et sur bande est évoqué à titre de comparaison et sort du cadre de ce livre.

Tableau succinct des types de mémoires informatiques

2. Configuration d’un commutateur vierge

a. Informations fournies par les LED

La figure ci-dessous reprend...

Sécurisation de l’accès distant

1. Les bases du chiffrement

Le but de cette section est d’acquérir les bases nécessaires à la mise en œuvre de SSH sur des plates-formes Cisco afin qu’il puisse se substituer à Telnet.

a. Les objectifs du chiffrement

Un texte lisible et compréhensible sans intervention particulière est un texte en clair. Le chiffrement est la méthode permettant de transformer ce texte en clair en charabia inintelligible que l’on appelle texte chiffré. Seules les personnes auxquelles le message est destiné doivent pouvoir réaliser l’opération inverse, le retour au texte d’origine, c’est-à-dire le déchiffrement.

-

Chiffrer : transformer un message par un procédé de chiffrement.

-

Chiffrement : opération qui consiste à transformer un message à transmettre, dit message clair, en un autre message, inintelligible pour un tiers, dit message chiffré, en vue d’assurer le secret de sa transmission.

-

Déchiffrer : rétablir dans sa forme primitive un texte chiffré en utilisant en sens inverse le procédé de transformation adopté par le chiffreur et connu du déchiffreur.

-

Décrypter : retrouver le sens clair d’un message chiffré avec un algorithme non réversible, sans connaître la clé ayant servi à le transcrire.

Le chiffrement poursuit quatre objectifs essentiels :

-

L’authentification : assure de l’identité de celui avec qui on s’apprête à communiquer et le rassure sur notre propre identité.

-

L’intégrité : garantit que le fichier reçu est bien tel qu’il était lorsque son auteur l’a engendré et qu’aucune modification n’a été effectuée par une tierce personne. On peut raisonner par couches : l’intégrité assurée par TCP est une intégrité de couche 4. L’intégrité assurée par le chiffrement est une intégrité de couche 6 (couche Présentation).

-

La confidentialité : garantit que l’information n’est accessible que par les personnes autorisées.

-

Signature électronique : garantit formellement l’identité de l’expéditeur...

Validation des acquis : questions/réponses

1. Questions

Si l’état de vos connaissances sur ce chapitre vous semble suffisant, répondez aux questions ci-après.

1 L’administrateur a entré les commandes de configuration ci-dessous :

Switch(config)#service password-encryption

Switch(config)#enable password my_password Comment va être affiché le mot de passe dans le fichier de configuration courante ?

2 L’administrateur a entré les commandes de configuration ci-dessous :

Switch(config)# enable password my_password1

Switch(config)# enable secret my_password2 Quel(s) mot(s) de passe le système va-t-il demander ?

3 Quelle commande permet de s’assurer de l’état des interfaces à la fois sur la couche physique et sur la couche liaison ?

4 L’administrateur tente d’ouvrir une connexion Telnet sur le commutateur SW-NAN-02. Il est certain que la correspondance Nom-@IP existe sur le serveur DNS. Le serveur DNS est bien renseigné dans la configuration de SW-NAN-01 à l’aide d’une commande ip name-server. Quel pourrait être le problème ?

SW-NAN-01# SW-NAN-02

Translating " SW-NAN-02"

Translating " SW-NAN-02"

% Unknown command or computer name, or unable to find computer address

SW-NAN-01# 5 Quelle commande permet de visualiser les interfaces et les VLAN associés ?

6 Quelle commande permet de sélectionner la version de SSH souhaitée ? Dans quel mode faut-il l’encoder ?

7 Quelle commande permet de placer l’interface CLI dans le mode convenable afin d’établir le mot de passe qui protège l’accès à la console ?

8 Quelle commande permet l’affichage d’un message une fois la session ouverte, c’est-à-dire une fois l’utilisateur authentifié ?

9 Quelle commande permettrait de redémarrer un périphérique à minuit ce jour ?

10 Quelle commande permet de sauvegarder la configuration présente en RAM dans la partition NVRAM ?

11 Quelle commande permet d’afficher l’ensemble des commandes valides dans le mode actuel de l’interface CLI ?

12 Quel peut être le souci au sujet d’une interface pour laquelle l’administrateur a reçu le message suivant...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations