Sécurisation des commutateurs

Prérequis et objectifs

1. Prérequis

Le modèle OSI et notamment les rôles de la couche liaison de données et de la couche réseau sont à connaître, ainsi que la notion de trame et de protocole Ethernet. Toutes ces notions sont abordées dans le livre "Cisco - Notions de base sur les réseaux" dans la collection Certifications aux Éditions ENI.

Les chapitres précédents sont également des prérequis.

2. Objectifs

À la fin de ce chapitre, vous serez en mesure de :

Comprendre, élaborer et mettre en place les sécurités de base d’un commutateur.

Dépanner les problèmes de commutateur.

Configurer et vérifier les paramètres de sécurité des périphériques réseau :

-

sécurité des appareils via mot de passe,

-

comparaison enable secret et enable password,

-

utilisation de la commande transport,

-

désactivation de l’accès Telnet,

-

activation de SSH,

-

accès VTY,

-

sécurité physique,

-

commande service password,

-

décrire les méthodes d’authentification externes.

Configurer et vérifier la sécurité des ports d’un switch :

-

utilisation de la commande sticky,

-

limitation des adresses MAC,

-

mode statique/dynamique,

-

les modes de violation :

-

error disable

-

shutdown

-

protect restrict

-

désactivation des ports...

Les attaques

1. Problèmes de sécurité dans les LAN

La sécurité devient de plus en plus un métier en soi. Les attaques sont de plus en plus fréquentes (depuis l’intérieur comme depuis l’extérieur de l’entreprise) et les outils pour réaliser des opérations malveillantes sont de plus en plus nombreux et conviviaux.

Il est important pour les professionnels des réseaux d’être conscients des risques auxquels ils sont confrontés et du danger que représentent les attaques ainsi que des moyens de les neutraliser ou de les réduire.

Certains types d’attaques de sécurité sont décrits dans ce chapitre, mais il en existe bien d’autres ! Par essence, la sécurisation d’une infrastructure informatique n’a pas de limites.

a. L’inondation d’adresses MAC (MAC Address Flooding)

La taille des tables d’adresses MAC est limitée. Par exemple, celle d’un Catalyst 2960 est de 8192 entrées.

Si un pirate inonde d’adresses MAC (générées aléatoirement) le commutateur jusqu’à ce que sa table d’adresses MAC soit saturée, le commutateur passe alors en mode fail-open (concentrateur) et diffuse les paquets à tous les ordinateurs du réseau.

Tout le trafic appartenant à un même VLAN est alors transmis sur tous les ports du commutateur (sauf le port source).

Il suffit donc à la personne malveillante de capturer le trafic que reçoit le concentrateur pour voir toutes les trames de son VLAN.

La méthode la plus simple permettant d’atténuer les attaques par débordement de la table d’adresses MAC (ou inondation d’adresses MAC) consiste à configurer la sécurité des ports en mode accès (ceux de la couche accès) derrière lesquels les postes des utilisateurs viennent se connecter avec la commande port-security.

b. L’usurpation de DHCP

Le DHCP (Dynamic Host Configuration Protocol) permet à un ordinateur qui se connecte sur un réseau local d’obtenir dynamiquement et automatiquement sa configuration IP, le but principal étant la simplification de l’administration d’un réseau.

Deux phases d’attaques DHCP peuvent être menées...

Mise en place de la sécurité

1. Pratiques de sécurité

Voici quelques pratiques de sécurisation du réseau :

-

Informez les utilisateurs (personnel et responsables) de leur obligation de protéger les données vitales et les ressources technologiques de l’entreprise.

-

Définissez les mécanismes permettant de respecter ces exigences.

-

Mettez en place le processus :

-

identifiez les risques,

-

testez,

-

configurez les systèmes (remédiation),

-

auditez les systèmes informatiques afin de vérifier leur conformité avec la stratégie.

-

Préparez les employés aux attaques non informatiques comme l’ingénierie sociale (social engineering).

-

Réduisez la surface d’attaque en arrêtant les services et les ports inutilisés.

-

Définissez une politique de mot de passe fort.

-

Monitorez le trafic courant afin de distinguer les flux anormaux.

-

Monitorez les accès aux périphériques (physiques et distants) avec syslog.

-

Évitez les protocoles non sécurisés comme Telnet ou HTTP.

-

Évitez de vous connecter à des sites web HTTP non sécurisés, préférez les écrans de connexion qui utilisent le protocole HTTPS.

-

Effectuez des sauvegardes et vérifiez leur validité.

-

Chiffrez et protégez les données sensibles.

-

Implémentez des pare-feu sur plusieurs niveaux, des IDS ou IPS.

-

Installez les correctifs de sécurité régulièrement.

-

Utilisez des outils de sécurité pour tester la vulnérabilité du réseau existant.

2. Mise en place de la sécurité des ports

a. Désactivation des ports inutilisés

Désactivez tous les ports qui ne sont pas exploités. Sur un routeur, tous les ports sont administrativement désactivés, contrairement au commutateur.

Une bonne pratique consiste à commencer la configuration des commutateurs en désactivant toutes les interfaces et, dans la suite de la configuration, activer uniquement celles qui sont utilisées.

La commande interface range permet de configurer un groupe de ports. Exemple pour un Catalyst 2960 :

Switch(config)# interface range F0/1-24

Switch(config-if-range)# Description "Interface non utilisee"

Switch(config-if-range)#...Travaux pratiques : configuration et sécurisation d’un commutateur dans un réseau local

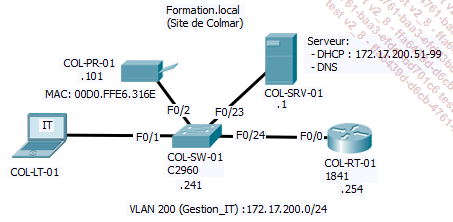

Topologie du TP Configuration et sécurisation d’un commutateur dans un réseau local

1. En utilisant Packet Tracer, réalisez la topologie ci-dessus.

2. Configurez COL-SRV-01 (DHCP), COL-PR-01 et COL-LT-01 :

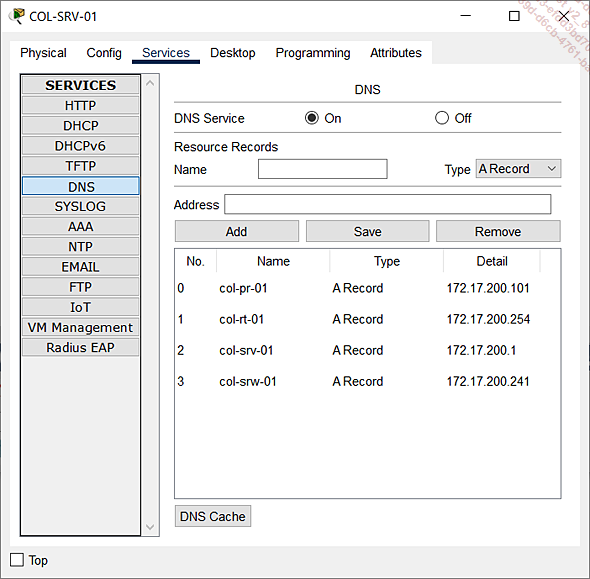

a. Configurez COL-SRV-01 : adresse IP : 172.17.200.1 /24 - passerelle : 172.17.200.254. Configurez le service DNS comme suit :

Service DNS sous Packet Tracer

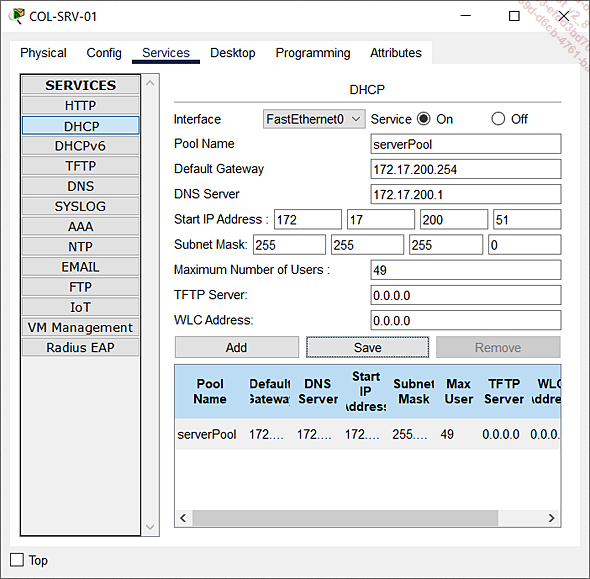

Configurez le service DHCP comme suit :

Service DHCP sous Packet Tracer

b. Configurez COL-PR-01 : adresse IP : 172.17.200.101 /24 - passerelle : 172.17.200.254.

c. Configurez COL-LT-01 : adresse IP (DHCP) et contrôlez qu’il reçoive bien l’adresse IP prévue :

PC> ipconfig

FastEthernet0 Connection:(default port)

Link-local IPv6 Address.........: FE80::201:42FF:FED9:7D0D

IP Address......................: 172.17.200.51

Subnet Mask.....................: 255.255.255.0

Default Gateway.................: 172.17.200.254 3. Configurez et sécurisez le commutateur COL-SW-01 :

a. Configurez son nom d’hôte et son suffixe DNS, désactivez la recherche DNS, activez le chiffrement des mots de passe type -7 et configurez la bannière du jour suivante : # Les acces sans autorisation sont interdits # (les autres bannières ne sont pas implémentées actuellement sous Packet Tracer).

b. Protégez l’accès enable avec le mot de passe "class". Ajoutez l’utilisateur "admin" avec le mot de passe "eni". Configurez l’accès console avec le mot de passe "cisco". Configurez l’accès VTY (SSHv2 uniquement) pour utiliser l’utilisateur "admin" et la synchronisation des logs pour tous les VTY. La clé RSA doit avoir un modulo de 1024 bits.

Vérifiez les paramètres SSH.

c. Configurez l’interface de gestion 172.17.200.241/24 (VLAN 200 "Gestion_IT") ainsi que la passerelle par défaut : 172.17.200.254/24.

d. Désactivez tous les ports du commutateur. Mettez une description sur les interfaces pour faciliter la gestion.

e. Placez les interfaces F0/1, F0/2, F0/23 et F0/24 dans le VLAN 200, activez-les et testez la connexion avec le portable, l’imprimante et le serveur....

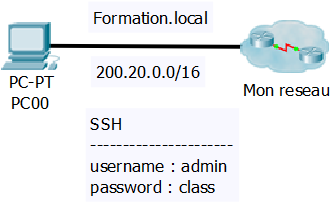

Travaux pratiques : découverte d’un réseau avec CDP

Informations de départ du TP Découverte d’un réseau avec CDP

1. Téléchargez dans le fichier Packet Tracer "Chap02_CDP_Discovery" et exécutez-le. N’ouvrez pas le nuage.

2. À l’aide des notions et des commandes vues, essayez de dessiner le réseau caché dans le nuage.

Tous les routeurs et commutateurs cachés sont accessibles en SSH avec l’utilisateur "admin" et le mot de passe "class".

Pour vous aider, voici comment débuter :

Depuis le PC00, affichez les informations réseau :

C:\> ipconfig

FastEthernet0 Connection:(default port)

Link-local IPv6 Address.........: FE80::230:F2FF:FE23:E893

IP Address......................: 200.20.20.20

Subnet Mask.....................: 255.255.0.0

Default Gateway.................: 200.20.0.1 La passerelle (200.20.0.1) est un routeur.

Il faut maintenant se connecter en SSH sur le routeur pour récupérer les informations CDP :

C:\> ssh -l admin 200.20.0.1

Open

Password:

R2> show cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone

Device ID Local Intrfce ...Validation des acquis : questions/réponses

1. Questions

Si l’état de vos connaissances sur ce chapitre vous semble suffisant, répondez aux questions ci-après.

1 Qu’est-ce qu’une attaque de type "MAC Address Floofing" ?

2 Quelle commande permet d’atténuer les attaques de type "MAC Address Flooding" ?

3 Qu’est-ce qu’une attaque de type "Usurpation de DHCP" ?

4 Quel mécanisme permet d’atténuer les attaques de type "Usurpation de DHCP" ?

5 Quelles informations peuvent être récupérées lors d’une reconnaissance CDP ou LLDP ?

6 Pourquoi n’est-il plus conseillé d’utiliser Telnet ?

7 Quelles commandes permettent d’activer et de mettre en place le DHCP snooping pour le vlan 10 sur un commutateur, sachant que le port connecté au serveur DHCP est le port F0/24 ? Les échanges doivent être limités à 50 paquets par seconde.

8 Quelle commande bloque uniquement les adresses MAC inconnues sans créer de message syslog et sans incrémenter le compteur de violation ?

9 Quelle commande permet au commutateur d’enregistrer la première adresse MAC reçue afin de ne pas devoir l’encoder manuellement ?

10 Quelle commande permet de voir si la sécurité de port est activée sur le port F0/20 ?

11 Le port F0/20 d’un commutateur (Port Status) est dans un état "Secure-shutdown". Comment le réactiver ?

12 Quelle commande permet de limiter le nombre d’essais de connexion SSH ou Telnet à 3 essais endéans les 60 secondes ?

13 Quelle commande permet de définir la durée d’inactivité à 3 minutes 30 secondes ?

14 Quelle commande permet de visualiser la table des adresses MAC ?

15 Quelles commandes faut-il encoder pour autoriser la première adresse MAC apprise et bloquer les autres sans désactiver le port ni envoyer de message syslog ?

16 Quelle commande permet de définir une longueur minimum de 7 caractères...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations